Bildquelle: www.nixspam.org

| Home Themenübersicht / Sitemap Webmaster |

von Philipp Schaumann

An dieser Stelle werden Beobachtungen veröffentlicht, die ich interessant finde, ohne dass die Texte immer gleich in einen logischen größeren Zusammenhang eingereiht werden müssen.

|

Link-Konventionen: Fette Links öffnen ein fremde Seite in einem neuen Fenster Blau hinterlegte Links bleiben auf der sicherheitskultur.at |

28.12.2008 - Wie kann es mit der Informationssicherheit weitergehen?

Anlass für diesen Text war die Bitte des Seminarveranstalter CON-ECT, etwas über 2008/2009 zu schreiben. Hier die Langfassung des Texts:

Am 6.Dezember 08 schrieb John Markoff in der NY Times:

Hier jetzt einige Punkte von meiner Seite, warum die Lage wirklich so ernst ist, wie dort dargestellt.

Conclusio:

Wir (die Informationssicherheits-Community) machen langsame Fortschritte, die Gegner machen schnelle Fortschritte (da wir als Verteidiger alle Einbruchstore verschließen müssen, die anderen jedoch nur ein einziges finden). Wenn wir uns nicht vom Paradigma der Informationssicherheit durch clevere Sicherheitstechnologien lösen können, so werden wir diese Schlacht nicht gewinnen.

20.12.2008 - Malicious Code Obfuscation

Die Firma Finjan beschreibt in ihrem Oktober Newsletter (leider muss man sich für den Abruf zuerst registrieren) mit welchen clevern Methoden heute 'böse' Scripts in Webseiten versteckt werden. Diese Techniken nennt man Code Obfuscation. Im Prinzip funktioniert das so, dass in einem JavaScript auf einer Website irgend etwas böses passieren soll (z.B. ein Download von Botnetz-Software). Wenn dieses böse Script einfach so aus dem Internet geladen würde, so könnte Virenschutzsoftware über ihr Pattern-Matching dieses Script erkennen und Alarm geben.

Um das zu vermeiden wird erst mal ein Script in den Browser geladen, das in seinen Daten irgendeinen nicht erkennbaren Unsinn enthält. Dieses Script, wenn es im Browser ausgeführt wird, übersetzt jedoch diesen Unsinn in die gewollte 'böse' Form, die dann den Schaden anrichtet. Das nennt man Obfuscation. Einfache Methoden sind z.B. wenn jedes Zeichen im Alphabet um 1 Stelle nach oben gerückt wird.

Jetzt gibt es aber noch viel cleverere Methoden, den bösen Code zu verstecken. Die Angreifer verwenden die neue AJAX-Technologie, und ganz konkret den XMLHttpRequest, der es dem Script erlaubt, Daten aus dem Internet zu laden ohne dass der Anwender etwas davon merkt (Google Earth verwendet dies um bei einem Verschieben der Position neue Daten nachzuladen). In diesem Fall wird vom ersten Script über diesen Request ein Schlüssel angefordert, der von der Website dynamisch erzeugt wurde und der benötigt wird um die Unsinn-Daten in das böse Script zu übersetzen.

Bildquelle: www.nixspam.org |

25.11.2008 - Einbruch beim Spam

Sehr interessant: 2 US Internetprovider haben einem "bulletproof Webhoster" die Verbindung gekappt und weltweit bricht das Spam-Aufkommen ein.

Das stützt meine alte These dass die dunkle Seite des Internets nur funktionieren kann, wenn die legitimen Firmen mitmachen. Wenn Pharmagroßhändler kein Viagra über Spammer verkaufen lassen und wenn Großbanken keine Kreditinteressen von den Spammern kaufen, dann fließt kein Geld in den Spam-Kreislauf.

Ergänzung Nov. 2008:

Zu sehr interessanten Beobachtungen kommt auch eine Studie der Uni Berkeley zum Spam (pdf). Sie haben ein bestehendes Botnetz infiziert und die Anweisungen an die Bots so verändert, dass sie messen konnten wie viele der versendeten Mails beim Empfänger ankommen und wie viele davon zu einem Kauf oder einer Infektion führen. Die "conversion rates" waren extrem gering: 350 000 000 Mails haben 28 Verkäufe von Viagra erzielt. Dabei haben allein die Eingangsfilter der Webmail-Services nur zwischen 0,005% und 0,000% der versendeten Mails durchgelassen. Das bedeutet, dass die Profitabilität der Spammer längst nicht so gut zu sein scheint, wie oft angenommen. Der Report enthält eine Fülle von Details über das Spam-Business.

Eine ähnlich kritische Betrachtung zur Untergrund-Ökonomie findet sich in den Notizen 2009.

Aktualisierung Dez. 2008:

heise.de berichtet: Botnetz wiederauferstanden. Und das ganze zeigt, wie viele Jahren die Angriffstechnologien unseren Verteidigungstechnologien voraus ist. Oder wie die NY Times es vor kurzem ausgedrückt hat: Die böse Seite gewinnt.

Den Bots war die Kontroll-Infrastruktur weggenommen worden, aber die hatten in ihrem Code einen Algoriothmus, der alle 72 Stunden vier "Notfall-Domains" berechnet. Die Betreiber registrieren eine dieser Domains, stellen dort einen entsprechenden Server auf und schon können sie neue Befehle an "ihre" Bots senden und sind wieder im Geschäft.

|

2021: Ein drastisches Beispiel aus den USA: AI-System verursacht Mordversuch. 2013 wurde in einigen Städten der USA eine sog. Heat List erstellt. Dieses Konzept wird 'people-centric predictive policing' genannt, im Gegensatz zu dem sonst (und auch in Europa) üblichen 'location-centric predictive policing'. Auf diese Heat List kamen Menschen, von denen ein Algorithmus entweder erwartet hat, dass sie einen Mord begehen oder dass sie ermordet werden. In diesem Fall hat der betroffene Mensch so viele Besuche von der Polizei bekommen, dass er für seine Nachbarschaft so suspekt wurde, dass Mordanschläge auf ihn verübt wurden. Wie in einem schlechten Science Fiction: die AI sagt einen Mord voraus und sorgt dann (indirekt) dafür, dass er auch eintritt. Die Heat List wurde 2019 eingestellt. 2015: Kritische Zusammenfassung des Stands von Predictive Policing in den USA

Ein Artikel aus den USA Police Are Friending You on Facebook, Whether You Know It or Not, in dem geschildert wird, wie Twitter and Facebook bereits seit 2010 intensiv und offenbar auch erfolgreich als Basis für Pre-Crime Analysen eingesetzt wird. Der Artikel verweist auf einen anderen Artikel 'Minority Report' Is Real - ” And It's Really Reporting Minorities. Darin geht es darum, dass die Algorithmen zwar keine Vorurteile kennen, aber Vorurteile gegen Minderheiten und andere Fehler bereits in den Daten stecken, die auf diese Weise scheinbar "objektiviert" werden. 2017 berichtet ein Vortrag auf dem 34C3 Kongress Predictive Policing führt zu Sippenhaft und hebelt die Unschuldsvermutung aus. Der Vortrag berichtet, dass auf Grund der Auswertung von Social Networks Inhalten und Kontakten einzelne Personen vom Algorithmus als verdächtig eingestuft werden, die dann bei der Polizei ihre Unschuld "beweisen" müssen. |

09.11.2008 (2017 ergänzt) - Precrime Detection (Predictive Policing) macht seit 2008 (zweifelhafte) Fortschritte

Precrime Detection (auch Thought-Crime genannt) [siehe Film Minority Report von Stephen Spielberg (nach einer Geschichte von Philip K.Dick)] war ursprünglich nur ein Science Fiction Thema.

2008 wurde bekannt, dass das US-Department of Homeland Security an einer Umsetzung im Projekt MALINTENT aktiv arbeitet. 2017 stößt die Precrime unter dem neuen Namen Predictive Policing bei vielen Polizeibehörden in aller Welt auf großes Interesse. Die Idee dahinter ist, dass durch die Konzentration der Polizisten auf die Orte, an denen mit höherer Wahrscheinlichkeit ein Verbrechen begangen wird, Personal eingespart werden kann. Dabei werden statistische Methoden eingesetzt, deren Grundlage zum Teil die Statistiken zu früheren Straftaten sind, die aber oft durch Auswertungen von Smart City Daten ergänzt werden. 2017 gibt es auch Berichte, dass Daten aus "open intelligence" (OSINT), z.B. aus Social Networks wie Facebook auch genutzt werden.

MALINTENT versucht ebenfalls, Verbrechen vorherzusagen, aber nicht bezogen auf Verbrechensorte, sondern auf einzelne Personen. Es ging ursprünglich bei MALINTENT darum, dass an Brennpunkten wie Flughäfen mittels kontaktloser Scanner Körpertemperaturverteilung, Atemrhythmus und Herzschlag aller Passanten gemessen werden. Zusätzlich werden unwillkürliche Bewegungen von 50 Mikromuskeln im Gesicht beobachtet. Bereits 2008 erkannet das System angeblich böse Absichten (siehe der Name) mit einer (für die Behörden angeblich) akzeptablen Trefferquote. 2009 sollte Augenscanning eingebaut werden, allgemeine Bewegungsanalyse war geplant (dies wird bereits in der automatischen Auswertung von Videoüberwachung zur Erkennung von "anti-social behaviour" eingesetzt) und bis 2010 sollte Pheromenanalyse (Angstschweißerkennung) hinzu kommen.

Das ganze erinnert sehr an die sehr umstrittenen Lügendetektoren, die durch entsprechendes Training der Körperbeherrschung durchaus überwunden werden können, die Anleitungen dazu finden sich im Internet. Es passt auch zusammen mit den Intentionen vieler anderer Staaten. So arbeitet Frankreich an einem System, das nach einigen Protesten umbenannt wurde in EDVIRSP. Es ist eine sehr umstrittene Polizeidatenbank in der Personen ab 13 Jahre Alter gespeichert werden sollen. Im ersten Entwurf alle diejenigen, bei denen der Verdacht besteht, dass sie in Zukunft gegen die "öffentliche Ordnung" verstoßen könnten, jetzt geändert auf mögliche zukünftige Verstöße gegen die "öffentliche Sicherheit". D.h. es geht u.a. um Personen, einschließlich Kinder, die irgendwie auffällig sind, "anti-social behaviour" eben (siehe nächster Artikel). Auch andere Staaten sind dabei, bereits bei den Kindern auffälliges Verhalten in Datenbanken zu erfassen.

Mai 2012:

Ein weiterer Artikel beschreibt die Weiterentwicklung durch das Department of Homeland Security: FAST (Future Attribute Screening Technology). Die Kritiker versichern Homeland Security's 'Pre-Crime' Screening Will Never Work. Das Problem ist, dass die Zahl der Terroristen in der Bevölkerung so gering ist, dass es auch bei einer Verlässlichkeit von 99,99% zu täglich hunderten von Fehlalarmen kommen würde, unter dem wirkliche Terroristen vollkommen untergehen würden (das setzt allerdings voraus, dass wirkliche Terroristen mit diesen Methoden überhaupt erschnüffelt werden kann, was zweifelhaft ist). Die Genauigkeit ist jedoch nach Berichten derzeit eher bei 70%, d.h. vollkommen unbrauchbar, aber bestimmt ein gutes Geschäft für die Hersteller.

AI soll entscheiden, welche Fälle durch die Kripo bearbeitet werden2019 ein interessanter Fall: die Polizei in Großbritannien will durch einen Algorithmus entscheiden lassen, welche der ihnen gemeldeten Gewaltdelikte für ein Finden der Täter weiterbearbeitet werden sollen und welche fallen gelassen werden. Basis für den Algorithmus sind die Details der Tat und der Umstände. Es sollen dann nur noch die Fälle bearbeitet werden, in denen eine vernünftige Hoffnung auf Auklärung besteht. Klingt logisch. Hier das Problem: die Chance der Aufklärung ist z.B. abhängig von der Verfügbarkeit von Überwachungsvideos, Zeugenaussagen, etc. D.h. es wird Gebiete geben, die bisher eine geringe Aufklärungsrate hatten und in denen wird der Algorithmus dann grundsätzlich ein fallen lassen vorschlagen. Jetzt kommt aber eine Gegenmaßnahme, die m.E. sehr sinnvoll ist: der Algorithmus wird in einigen Fällen "lügen". D.h. der Algorithmus behauptet dann, es gäbe eine gute Chance auf Erfolg, obwohl die Werte nicht dafür sprechen. Ziel ist, dass die Polizisten immer mal wieder "eigentlich aussichtlose" Fälle bearbeiten und falls doch eine Aufklärung möglich ist, wird der Algorithmus angepasst werden müssen. So ein Gegencheck täte auch dem Arbeitsamtsalgorithmus gut: Obwohl die Prognose zu schlecht ist, bekommt in einigen Fällen der Betroffene doch eine Schulung und dann wird man sehen, ob die Erst-Prognose richtig war. |

Sept. 2013:

Scott Adams, der Autor vom Dilbert-Comic, schlägt vor, durch Data Mining im Internet Soziopathen zu entdecken, bevor sie irgendwelche Verbrechen begangen haben. Bruce Schneier weist auf seine Denkfehler dabei hin:

Dez. 2013:

In der Zwischenzeit ist viel passiert auf diesem Gebiet, z.B. die Enthüllungen von Edward Snowden, dass die NSA und andere möglichst alle Daten über alle Bürger der Welt sammeln. Ganz konkret z.B. dieser Artikel über geplante französische Aktivitäten: . . . Voraussetzung ist, dass das Datensammeln der "Verbrechensvorbeugung" dient, d.h. jeder Bürger kommt als Verdächtiger in Frage. Zugriff sollen nicht nur Polizei und Geheimdienste haben, sondern auch Finanzverwaltung oder das Budgetministerium. Es geht um die Kommunikationsdaten und die Standortdaten der Handys.

|

Auch interessant der Eintrag der Wikipedia zu Predictive Policing. |

Juli 2014:

Auch in Deutschland wird über Predictive Policing nachgedacht - Zitat aus heise.de: "Das wissenschaftlich begleitete Pilotprojekt soll zunächst die Methoden des "Predictive Policing" analysieren, die in Amsterdam, Los Angeles und Zürich eingesetzt werden. In einem Polizeibezirk von Los Angeles soll nach Angaben aus NRW die Einbruchskriminalität um 25 Prozent gesenkt worden sein. Dabei wurde offenbar die Software PredPol eingesetzt, die mit Statements von Polizisten aus Los Angeles wirbt." Der Artikel verlinkt auf weitere Unterlagen und Studien.

Ende 2017:

Es wird in Deutschland nicht mehr nachgedacht, sondern Predictive Policing wird an vielen Orten aktiv eingesetzt. Die Auswertungen sind gemischt: Predictive Policing: Polizei-Datenanalyse arbeitet nicht wie gewünscht.

23.10.2008 - Britische Regierung sucht Totalüberwachung

Das britische Innenministerium hat ihren Plan für eine ziemlich vollständige Überwachung der Kommunikations-Aktivitäten ihrer Bürger vorgelegt. Bisher müssen die Behörden, wie auch in Ö. oder D., in jedem einzelnen Fall bei den Providern anfragen, wenn sie für einen bestimmten Bürger die Kommunikationsdaten, wie z.B. wann dieser Bürger wen und um wieviel Uhr und von welchem Ort angerufen hat, haben wollen. Das ist für die britischen Behörden zu mühsam. Als Begründung werden wie üblich die Apokalyptischen Reiter des 21. Jahrhunderts bemüht: Terroristen, Kidnapper, Drogenhändler und Kinderpornografen.

Der neue Plan ist, dass alle Telefonanbieter automatisch alle Verkehrsdaten übermitteln müssen. Die Regierung will eine zentrale Datenbank aufbauen, in der diese Daten mit den Auswertungen der Black-Boxes verkoppelt werden können, die den Web-Datenverkehr (E-Mail, Chat, auch Website-Zugriffe, Skype, ...) sammeln. Diese wird verbunden mit dem bestehenden ANPR-System (Automatic Number Plate Recognition), das eine Auswertung der Nummernschilder durchführt wenn jemand unter einer Verkehrskamera durchfährt und mit der DVLA Datenbank der Fahrzeug-Registrierungsbehöre, in der die Nummernschilder mit den Namen und Adressen zusammengeführt werden.

Als "weniger einschneidenden" Kompromiss wird angeboten, dass die Datenbanken bei den Providern verbleiben, aber die Behörden über eine entsprechende Software trotzdem diese gekoppelten Abfragen durchführen können. Ergebnis ist, dass die Behörden beliebige Personen auf diese Weise überwachen können (mit wem telefoniert er, welche Webseiten besucht er, wo fährt er mit dem Auto hin, etc.) ohne dass ein richterlicher Beschluss vorliegen muss, eine fast perfektes Überwachungswerkzeug.

Die gute Nachricht ist, dass es selbst in der Regierung Widerstand gegen diese Pläne gibt. Kritiker weisen darauf hin, dass gerade die britischen Behörden derzeit regelmäßig beweisen, wie leicht bei ihnen Daten verloren gehen.

|

| Data Mining am konkreten Beispiel in Indonesien - Quelle: ThorpeGlen - Klicken führt zur Großversion |

Ergänzung Oktober 2008:

Was machen Behörden eigentlich mit diesen Datenmengen - die Nadel im Heuhaufen finden

Die Antwort darauf gibt ein Artikel Widespread cell phone location snooping by NSA?

Die Technik, wie man diese Nadeln findet, nennt man "data mining". Software die kommerziell verfügbar ist identifiziert sog. Community of Interests (COIN). So ergibt die Auswertung der Verkehrsdaten dass ein bestimmtes Handy häufig einen kleinen Kreis anderer Nummern anruft, aber diese Nummern bilden eine Insel, nur wenig verbunden mit anderen. Wenn jetzt diese Teilnehmer ihre Handys und SIM-Karten wechseln oder tauschen, aber weiterhin die gleichen Personen anrufen, und vielleicht auch noch an ähnlichen Orten, so bleibt das Bild gleich, nur die Nummern haben sich geändert, d.h. das Kommunikationsmuster bleibt erhalten.

Eine Firma die solche Software anbietet ist z.B. ThorpeGlen (das PDF zeigt eine Verkaufspräsentation für diese Software). Die Firma erleutert, dass sie die Daten von 50 Millionen Teilnehmern ausgewertet haben, von denen 48 Millionen ein großes Netz bildeten. Weitere 400 000 waren Zentren von Netzen (Call Center, große Firmen, Informationsdienste). Und dann gab es kleine abgeschlossene Gruppen von jeweils zwischen 2 und 142 Teilnehmern, die nur untereinander telefonierten, ein typisches Beispiel für "anti-social behaviour" (siehe Beitrag obendrüber). WHY? fragt die Firma am Ende ihrer Präsentation. Andere Firmen mit ähnlichen Konzepten sind VASTech, Kommlabs und Aqsacom).

06.09.2008 - OpenSource Laptop-Tracking

Die Washington University hat eine clevere Software entwickelt: Adeona. Es geht um gestohlene Laptops bei denen der neue Besitzer sich zumeist nicht die Mühe macht, neue Software zu installieren. Deswegen gibt es kommerzielle Software die an einen zentralen Server die neue IP-Adresse meldet, wenn der Laptop wieder ans Netz geht.

Washington University sieht Privacy-Probleme mit den kommerziellen Angeboten und hat daher diese OpenSource Software entwickelt. Sie stellt die IP-Adresse fest, ermittelt daraus den vermutlichen Aufenthaltsort (siehe Geolocation), verschlüsselt dies mit einem Schlüssel, der bei der Installation vereinbart wurde und nur dem korrekten Besitzer bekannt ist und legt es auf einem Server der Uni ab. Die Mac-Version macht auch ein Photo das Diebs. Und mit diesem Informationen kann der ursprüngliche Besitzer dann zur Polizei gehen.

06.09.2008 - Der Google Browser Chrome als "Big Brother"

Überall wird derzeit über den neuen Google Browser Chrome berichtet, aber nur der Standard bringt folgenden Aspekt:

Es ist, als ob Google nichts aus der Affäre um die YouTube-Daten gelernt hätte. Daten, die gesammelt worden sind, wecken Begehrlichkeiten. Und früher oder später findet sich ein Richter, die diese Daten anfordern lässt und dann wird Google auch wieder die Daten liefern, so wie sie das in der Privacyerklärung auch angeben. In früheren Beiträgen gibt es mehr zu Google und Privatsphäre.

14.08.2008 - Cookie-Schwäche

An anderer Stelle hatte ich bereits darüber berichtet, dass viele Webmail-Anbieter ein Log-in ohne SSL anbieten.

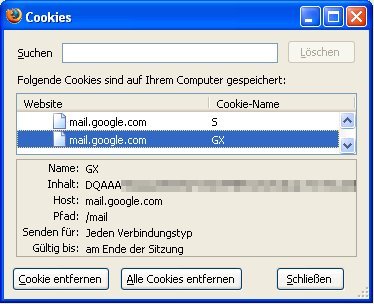

|

| So stellt sich im Firefox ein Cookie dar, der auch SSL abgerufen werden kann |

Eine weitere Schwäche, nicht nur bei Webmail-Anbietern, ist dass die Cookies so gesetzt werden, dass sie von SSL- und Nicht-SSL-Seiten zugegriffen werden können. Und das lässt sich sehr schön für Man-in-the-Middle Angriffe nutzen.

Der Angriff nutzt aus, dass viele Websites zwar teilweise SSL einsetzen, aber aus unterschiedlichen Gründen die Cookies so setzen, dass sie auch ohne SSL verwendet werden können. heise.de: Ausspioniert auch mit Verschüsselung.

Der Angreifer hängt sich in den Datenverkehr ein, z.B. über einen falschen WLAN-Hotspot oder in einem Hotel oder .... Wenn er z.B. an den Login-Cookie von gmail möchte, so schmuggelt er in die Web-Seite einen Verweis auf ein Bild ein, das angeblich auf dem unverschlüsselten http://mail.google.com liegt. Der Browser versucht das Bild zu holen und sendet dabei das Google-Mail-Cookie an den Server - unverschlüsselt. Der Angreifer belauscht diese Übertragung und kann anschließend mit dem Cookie die Mailbox bei Google Mail öffnen.

06.08.2008 - Business Logic Flaws - Forced Browsing

Auf der letzten und der aktuellen Blackhat Konferenz wird ein Angriff auf Websites behandelt, das bisher zumeist untergeht, der Angriff über die Business Logic, d.h. über Denkfehler bei der Implementierung.

Dabei geht es z.B. um Fehler wie diesen: Angreifer entdecken, dass in einem Shopping-Portal die Tatsache dass ein Kunde bereits gezahlt hat nur in einem Cookie oder in einer geänderten URL gespeichert wird. D.h. ein Angreifer kann auf seinem Rechner seinen Status auf "bezahlt" setzen und die Ware liefern lassen. Dies galt bis vor kurzem für die Open-Source-Shopsysteme osCommerce und xt:commerce.

Diese Art eines Angriffs wird auch Forced Browsing genannt, d.h. der Angreifer nutzt nicht nur die ihm angebotenen URLs, sondern verändert diese in geeigneter Weise um einen anderen Zustand im Portal zu erreichen. Diese URLs finden sich entweder durch scharfes Vergleichen und Analogieschlüsse oder auch über Brute Force Durchforstungen der Verzeichnisse auf dem Webserver.

Hier ein Beispiel für scharfes Nachdenken: die Firma Lohmus Haavel & Viisemann in Estland wird beschuldigt, erkannt zu haben, dass auf der Website "Business Wire" noch unveröffentlichte Nachrichten zwar schon hochgeladen sind, aber nur noch nicht verlinkt. Durch Vergleich der laufenden Nummern der URLs der öffentlichen Dokumente waren die Lücken der unveröffentlichten Dokumente leicht ersichtlich.

Oder ein anderer Typ von Denkfehler: die Werbeabteilung beschließt, dass es eine Provision für alle gibt, die einen Neukunden dazu bringen, seine Kreditkarte auf ihrer Website zu registrieren. Es war für die organisierte Kriminalität kein Problem, aus ihrem unerschöpflichen Fundus von gestohlenen Kreditkartennummern mit Hilfe eines Programmes so viele Neukunden zu generieren, dass 70 000 $ gezahlt wurden.

|

| Noch ein Beispiel: Cable News 14 erlaubte Zuschauern, Nachrichten für das Laufband über eine Website einzugeben. Diese werden manuell gecheckt, konnten aber danach noch mal verändert werden |

Die eigentliche Herausforderung zur Verhinderung von solchen Denkfehlern ist, dass im Gegensatz zu Angriffen wie SQL-Injection hier kein automatisierter Test eingesetzt werden kann. Solche Fehler lassen sich nur durch mühsame Denkarbeit nachvollziehen. Hier noch 2 PDFs zu Business Logic Flaws That Put Your Website At Risk und Testing for business logic.

Hier einige Beispiele aus dem verlinkten PDF mit solchen Denkfehlern: Eine Auktionswebsite zeigt bei Geboten den Benutzernamen des Bieters, verlangt bei neuen Geboten eine Passwort-Eingabe und sperrt bei 5 Falscheingaben den Account für 1 Stunde. Ein leichtes Spiel für einen Trickser, die anderen am Anbieten zu hindern.

Passiert auf der MacWorld Expo 2007: Hacker entdecken, dass die Verifizierung, ob ein Kunde Anspruch auf den 1695$ teuren VIP-Pass hat, im Browser in JavaScript durchgeführt wird, ein leichtes für Angreifer. Jegliche Authentifizierung im Browser, bzw. auf dem PC des Nutzers, ist eine schlechte Idee, dies gilt selbst für Java-Applets. Die lassen sich nämlich, wenn sie nicht durch Java Code Obfuscation gegangen sind, leicht in Quellcode rückübersetzen.

In einem Aktienhandels-Wettbewerb muss der Spieler eine Aktie und eine Stückzahl wählen, das System berechnet den Preis und wartet auf ein OK des Spielers. Clevere Spieler haben bis zum Abend gewartet und das OK nur dann eingegeben, wenn die Aktie tagsüber gestiegen war. Das System hat nämlich den Preis nicht neu berechnet, sondern dem Kunden den niedrigen Preis vom Morgen berechnet.

Solche Angriffe werden unterstützt durch geeignete Firefox Extensions, die anzeigen, was zwischen Browser und Webseite alles so abläuft.

|

2017: Vom Software Engineering Institute (SEI) at Carnegie Mellon University gibt es ein umfangreiche (175 Seiten) Arbeit: Common Sense Guide to Mitigating Insider Threats, Fifth Edition. "The guide describes 20 practices that organizations should implement across the enterprise to prevent and detect insider threats, as well as case studies of organizations that failed to do so." |

19.07.2008 - Thema Insider-Angriffe - Aktualisiert 2017 und die Prinzipien sind auch 2023 weiter aktuell: Insider haben mehr Wissen, haben Zugriff zu den Netzen (oft zu viel Zugriff!) und sind mindestens so gefährlich wie außenstehende Personen

2008 gab es in San Franciso eine spektakuläre Geiselnahme: dein Administrator nahm des Netz der San Francisco Department of Technology als Geisel, änderte alle Passworte der Netzwerkkomponenten. Hier zur Geschichte und weiteren Hintergründen beim Network-Geiselnehmer. Und hier die Auflösung des "Netzwerkdramas in San Francisco". Und hier ein Fall aus 2016: Insider Breach: T-Mobile Czech Employee Steals and Sells 1.5 Million Users Data.

Viele Zeitungen nehmen dies zum Anlass, über wildgewordene Administratoren zu berichten. Die Liste ist lang, obwohl es in vielen Fällen gar nicht in die Öffentlichkeit gelangt, weil die Unternehmen sich die Peinlichkeit eines Prozesses verkneifen. Außerdem ist das nur 1 von vielen Listen, ich weiß von anderen Vorfälle, die früher in anderen Quellen berichtet wurden.

|  |

| Angriffe von innen oder von außen - Links die Zahl der Angriffe, rechts die Erfolgsquote Quelle: Verizon Data Breach Reports (jedes Jahr) | |

Im Bankenbereich ist der prominenteste Fall der Administrator aus Liechtenstein, der Zugriff auf eine Druck- oder Scanning-Wartenschlange hatte und diese systematisch auf einer CD-ROM gesichert und dann den deutschen Behörden verkauft hat.

In der Studie von Verizon (siehe rechts dargestellt) gibt es 2 interessante Statistiken dazu. Bei der Zahl der Angriffe die zum erfolgreichen Datendiebstahl führt, liegen die externen deutlich vorn. Es gibt einfach viel mehr Hacker in der Welt, als die Zahl der Administratoren im Unternehmen selbst.

Wichtig ist aber auch die Zahl der Partner. Dies zeigt, dass es hilfreich ist, eine Beziehung zum Unternehmen zu haben, Passworte zu kennen, etc. Wenn Verizon dann aber die Zahl der Kundendaten zusammenaddiert, dann zeigt sich der Vorteil der Insider. Auch wenn es nur wenige sind, so richten die Insider doch die großen Schäden an. Dies gilt genauso für Betrug, der durchschnittliche Schaden durch einen Insider liegen Größenordnungen über dem durchschnittlichen Schaden durch Fremde.

Das heißt, dass ein Unternehmen mit seniblen Daten, sei es im Finanzbereich oder mit anderweitig personenbezogenen Daten, kann es sich nicht erlauben, seinen Administratoren zu trauen. Auch dort muss das Vier- und Sechsaugenprinzip gelten, es müssen persönliche Accounts geben, alle Administrationsarbeiten müssen protokolliert werden.

Ein interessantes theoretisches Konzept ist das Fraud Triangle, entwickelt von Donald Cressey. Er postuliert, dass es häufiger zu Betrug kommt wenn 3 Faktoren zusammenkommen:

2010:

Etwas weiter unten auf dieser Seite kommt noch das Thema Data Breach aus statistischer Sicht.

Feb. 2013:

Sehr lesenswert sind auch die 144 Seiten des Common Sense Guide to Mitigating Insider Threats vom Software Engineering Institute der Carnegie Mellon University.

Nov. 2014:

D.h. entweder persönliche Probleme wie Sucht (speziell Spielsucht), Verschuldung (z.B. durch Scheidung, Krankheit), oder auch einfach Geldgier

D.h. eine Gelegenheit bietet sich an - z.B. der:die Täter entdeckt eine Schwachstelle in den Sicherungen des Unternehmens

Der:die Täter redet sich irgendwie ein, dass die Tat (irgendwie) 'in Ordnung' sei. Z.B. dass er:sie eh unterbezahlt seien oder ungerecht behandelt werden oder wurden, die Idee, das Geld später zurückzuzahlen oder um die Familie oder den sozialen Status zu retten.

An anderer Stelle Gedanken zu den Datendiebstählen bei den Banken und dem Ankauf durch die Behörden. Das wird dann gefolgt durch die persönlichen Geschichten der Täter, extrem schillernde Persönlichkeiten.

Ein Artikel erklärt einige Zusammenhänge zu Insider Kriminalität und verlinkt auf ein Buch des US-CERTS zum Thema und auf eine zugehörige Website The CERT Insider Threat Center. Alle diese Texte geben viele Hintergrundinformationen und auch Hinweise, wie ein Unternehmen Anzeichen von Insider-Bedrohungen erkennen und damit umgehen kann.

Auch interessant: Insider Threat - Who Cares? und ein Artikel von Europol über angeblich geplantes Einschleusen von Angreifern oder Erpressen von Mitarbeitern bei Banken in Europa.

06.07.2008 - Denkfehler 2: PIN Cracking leicht gemacht

Ein Wissenschaftler hat sich die Übertragung der PINs, die wir im Bankomaten eingeben (pdf), bis zur Bank angeschaut und dabei herausgefunden, dass ein Mitarbeiter einer der Firmen, die an der Übertragung beteiligt ist, sehr schnell an alle Daten der Kunden kommen kann, einschließlich des verschlüsselt übertragenen PIN-codes.

Die erste große Schwachstelle besteht darin, dass diese verschlüsselte Übertragung nicht vom Bankomaten direkt bis zur Bank erfolgt, sondern aus (vermutlich historischen Gründen) immer nur bis zu einem Weiterleitungsswitch, der über einen HSM (High Security Module) verfügt, in dem eine Entschlüsselung und Neu-Verschlüsselung mit einem neuen Schlüssel durchgeführt wird. Die

Die Sicherheit besteht darin, dass der Klartext diese Box nie verlässt. Die Unsicherheit besteht darin, dass es für diese Übertragungen 4 unterschiedliche Verschlüsselungsstandards gibt, die jeder einen anderen Algorithmus und eine andere Zusatzinformation verwendet. Der eine Standard verwendet Zufallszahlen, der andere die Kontonummer, der dritte nichts davon, der vierte kann wahlweise arbeiten.

Die eigentliche Schwachstelle (und der Trick) liegt darin, dass ein Angreifer, der eine solche Übertragung abhören kann und Zugriff auf diese HSM-Box hat (also ein Mitarbeiter des Switches) die Box dazu veranlassen kann, den Daten mehrmals von einem Format in ein anderes umzuwandeln und auf diese Weise die Variabilität der Zufallszahlen oder der (unbekannten Kontonummer) zu entfernen und mit einer ihm bekannten Kontonummer neu zu verschlüsseln.

Auf diese Weise bekommt er zwar immer noch verschlüsselte Daten, aber die hängen nur noch vom PIN ab, d.h. es gibt nur noch 1000 Varianten. Jetzt kommt der Schritt 2 und der ist richtig Arbeit. Der Angreifer und seine Komplizen müssen bei einem Bankomaten 10000 mal PINs eingeben und zwar von 1 bis 9999. Die dabei entstehenden Daten werden mit dem echten Daten der Kunden verglichen. Da die Kontoinformationen in beiden Fällen entfernt wurden, hat der Angreifer jetzt eine Tabelle von 10000 Datenblöcken und jeder Kundenblock findet sich in der Tabelle wieder. Damit ist der PIN geknackt, die Kontonummer des Kunden war bereits im Klartext übertragen, der Angreifer kann sich eine Bankomatkarte erzeugen und locker abheben.

Die Story sagt übrigens nicht, dass jetzt alle unsere Bankomatkarten unsicher sind. Das größere Risiko ist vermutlich immer noch, dass jemand beim Eintippen über die Schulter schaut und die Karte danach von einem Taschendieb entwendet wird. Was diese Story zeigt ist, dass bei der Planung des Sicherheitskonzepts offensichtlich nicht berücksichtigt wurde, dass kriminelle Organisationen - a) jemand anstellen könnten, der intern arbeitet und b) genügend Energie aufbringt, um denn 10000 PINs einzugeben. Ein 5-stelliger PIN würde diesen Angriff sehr unpraktisch machen, außerdem sollte diese Umwandlungsfunktion nicht in den HSMs der Switches enthalten sein. Hier übrigens der Artikel zu Denkfehler 1.

14.07.2008 - Interessante Studie zu Data Breach (Datendiebstahl)

|

| Wie lange waren die Verwundbarkeiten bereits bekannt, die die Täter ausgenutzt hatten? Quelle: Verizon Data Breach Investigation Reports |

Firma Verizon führt Forensics Analysen durch, wenn ein Unternehmen meldet, dass ihnen Daten "verloren gingen". Sie veröffentlichen die Statistiken seit 2008 in sehr interessanten Verizon Data Breach Investigation Report. Vorteil ist, dass diese Studie nicht auf Selbsteinschätzungen von Sicherheitsbeauftragten beruht, sondern das wirkliche Leben wiederspiegelt.

Allerdings betrifft die Untersuchung nur Fälle, die schlimm genug erschienen, Profis einzuschalten. Da kommt dann z.B. heraus, dass

In 71% der Fälle war die Verwundbarkeit, die die Täter ausnutzten, bereits älter als 1 Jahr, aber es wurde nicht "gepatcht". Das passt zusammen mit der obigen Aussage, dass das Unternehmen nicht wusste, welche Daten auf dem System waren, ein "vergessenes System", vielleicht aus nur ein Testsystem, wie man es bei sog. Pen Tests oft vorfindet.

|

| Welche Skills braucht ein Angreifer? Quelle: Verizon 2008 |

Die hohe Zahl der technisch einfachen Angriffe zeigt nicht, dass die Angreifer nicht bessere Kenntnisse gehabt hätten, aber sie betrachten Datendiebstahl nicht als Sport, sondern als Job, als ein für die Täter sehr risikoarmes Verbrechen.

|

| Wie werden die Opfer ausgesucht? Quelle: Verizon 2008 |

Ausgefeiltere Techniken werden nur gegen spezielle Opfer benötigt (die sehr lukrativ sein können, z.B. wenn es um Industriespionage geht).

Ansonsten wird das Internet einfach nach leichten Opfern abgesucht, d.h. z.B. Websites, deren Software sehr lange nicht aktualisiert wurde. Davon gibt es genug, siehe die Graphik weiter oben. [Dieses Absuchen geschieht übrigens nicht manuell, sondern automatisiert, bzw. über geeignete Google-Anfragen]. Eine weitere low-tech Angriffstechnik gegen die Business Logic der Webanwendung.

Das beweist wieder den alten Spruch: Ich muss nicht schneller laufen als der Löwe, nur schneller als mein bester Freund. Es gibt so viele nicht-aktualisierte Systeme, für den opportunistischen Angreifer, der nicht auf Bestellung für Industriespionage arbeitet, gibt es genügend niedrig hängende Früchte, er wird sich nicht unnötig recken.

|

| Das Hacken geht schnell, die Entdeckung dauert zumeist Monate oder gar Jahre Quelle: Verizon 2008 |

Diese Graphik links beantwortet die Frage, die ich so oft gehört habe: "Wenn ich so unsicher bin wie sie sagen, warum bin ich dann noch nicht gehackt?" - Die Antwort: "Vermutlich sind sie es längst, sie wissen es nur nicht!"

Das Hacken geht schnell, die Entdeckung dauert zumeist Monate oder gar Jahre.

|

| 71% der Opfer erfahren vom Datendiebstahl durch ihre Kunden Quelle: Verizon 2008 |

71% der Opfer erfahren vom Datendiebstahl durch ihre Kunden und das erst oft nach sehr langer Zeit (siehe vorige Graphik). Dieser Zustand ist an sich vollkommen inakzeptabel, denn es gibt sehr wohl Techniken, die bei jeder Veränderung am Webserver sofort Alarm schlagen. Diese werden aber aus Nachlässigkeit nur sehr sehr selten eingesetzt.

|

06.07.2008 - Paradoxes Vertraulichkeitsbewusstsein

Die NY Times berichtet über eine interessante Untersuchung zum Vertraulichkeitsbewusstsein:

|

Dann wurden die gleichen intimen Fragen gestellt. Die Bereitschaft zur Preisgabe von privaten Daten war auf der "Teufelsseite" deutlich höher als auf der anderen. Die Details finden sich in Searching for Privacy in all the Wrong Places (Loewenstein 2007, ppt, Slide 38 ff).

Ich lerne aus dem ersten Versuch, dass es sehr wohl möglich ist, dadurch, dass ich das Bewusstsein für Informationssicherheit ständig in den Köpfen der Mitarbeiter präsent halte, eine größere Vorsicht zu erreichen. Allerdings lerne ich aus dem zweiten Test, dass Angreifer beliebig unseriös aussehende "Angriffsseiten" verwenden können und die Besucher sind trotzdem (bzw. gerade deswegen) bereit, vertrauliches zu verraten.

Noch ein psychologischer Versuch, diesmal aus dem Jahr 2006: in der Kaffeeküche des psychologischen Instituts der Newcastle University (UK) wurde jede Woche eine neue Preisliste aufgehängt, immer mit den gleichen Preisen. Aber jede Woche war im oberen Abschnitt ein anderes Foto - entweder ein Augenpaar oder Blumen. In den Wochen, in denen das Augenpaar gezeigt wurde, waren die Einnahmen in der Kaffeekasse 2,7 mal so hoch wie in den Wochen mit Blumen.

Aktualisierung Sept.2008:

In einer anderen Umfrage in England wurden 1000 AOL-Kunden gaben 84% an, dass sie keine Informationen über ihr Einkommen online preisgeben würden. Dann, am Ende der Umfrage kommt die Frage noch dem Einkommensbracket und 89% gibt es an (natürlich können dabei auch einige gelogen haben).

Irgendwie habe ich den Eindruck, dass auch hierin irgendwie eine Lehre für Informationssicherheis-Beautragte steckt. Hier mehr zu Training zu Sicherheitsbewusstsein. Hier mehr zu psychologisch ökonomischen Erklärungsansätzen.

05.07.2008 - 4 Terabyte Youtube Logs an Viacom zu übergeben

Waren Sie in den letzten Jahren mal auf youtube.com? Dann müssen jetzt auch ihre Zugriffsdaten an Viacom übergeben werden, weil die nämlich in einem Prozess gegen Google (dem Besitzer von Youtube) nachweisen wollen, dass Filme, die dem Copyright unterliegen (und damit illegal auf Youtube sind) mehr gesehen werden als privat hergestellte Beiträge. Ein Richter hat entschieden, dass Google die Logs rausrücken muss.

Die gesamten Logs, d.h. 4 Terabyte [bzw. in anderen Berichten 12 Terabyte] werden von Viacom jetzt nach diesen Kriterien ausgewertet, sie enthalten Tag, Uhrzeit, die IP-Adressen aller Nutzer und auch die Namen (sofern man sich für den Zugriff auf ">18 Inhalte" einen entsprechenden Account angelegt hat). Google hat sich dagegen gewehrt; nicht hilfreich für Google war allerdings das frühere Argument von Google selbst, dass sie IP-Adressen nicht als personen-bezogene Daten sehen (das sieht die EU-Arbeitsgruppe Datenschutz [Artikel-29-DPWG] in ihrem Report zu Suchmaschinen (pdf) übrigens ganz anders).

Pikant an der Sache ist übrigens, dass damit einer der wenigen Bereiche berührt wird, bei dem es in den USA einen ernsthaften Datenschutz gibt: das Video Privacy Protection Act.

Hier mehr Details zur bereits jahrelangen Diskussion bzgl. Google und Logfiles. Wenn Google in der Zwischenzeit den Forderungen der Datenschützer nachgegeben hätte und die IP-Adressen nach einigen Monaten gelöscht hätte, so müssten sie nicht jetzt über die Herausgabe streiten. Die Lehre bleibt: Daten, die gespeichert sind, erzeugen entsprechende Begehrlichkeiten.

Anmerkung Mitte Juli:

Es ist bizarr: Viacom betont ständig, dass sie nicht vorhaben, einzelne YouTube-Nutzer zu verklagen, weigern sich aber seit über 1 Woche, anonymisierte Daten von Google zu übernehmen. Und mittlerweile ist die englisch Football-League auch noch aufgestiegen und will die Daten auch haben.

Google ist unter Kritik, weil sie die un-anonymisierten Daten so lange aufheben und damit solche Begehrlichkeiten wecken.

04.07.2008 - Die neue Stufe des Internet-Trackings: Phorm - Behavioral Targetting durch Internet-Provider

Diese Inhalte finden ich jetzt an anderer Stelle: Spuren beim ISP.