| Home Themenübersicht / Sitemap Webmaster |

von Philipp Schaumann

An dieser Stelle werden Beobachtungen veröffentlicht, die ich interessant finde, ohne dass die Texte immer gleich in einen logischen größeren Zusammenhang eingereiht werden müssen.

|

Link-Konventionen: Fette Links öffnen ein fremde Seite in einem neuen Fenster Blau hinterlegte Links bleiben auf der sicherheitskultur.at |

13.12.2009 - Gedanken zu Internet-Kriminalität

In den Jahren seit 2004 hat sich die 'dunkle Seite des Internets' immer mehr von den eher 'spielerischen' Angriffen im vorigen Jahrhundert auf kriminelle Aktivitäten mittels Computer und den Möglichkeiten des Internets verlagert.

Internet-bezogene Kriminalität ist eine besondere Ausprägung von Kriminalität, die auf Grund ihres Charakters mit den traditionellen Methoden der Verbrechensbekämpfung nur sehr unzulänglich zu bekämpfen ist.

Wir gehen heute zumeist davon aus, dass die Aufrechterhaltung der sozialen Ordnung einer Gesellschaft eine Aufgabe der zivilen Polizei ist. Dies war aber nicht immer und nicht überall so. So war die Aufrechterhaltung von Recht und Ordnung im kolonialen Amerika Aufgabe jedes Bürgers: 'Citizens were expected to be armed and equipped to chase suspects on foot, on horse, or with wagon.'

Viele der heutigen Konzepte von Polizeiarbeit gehen auf die Gründung der Metropolitan Police Force in London 1829 durch Robert Peel zurück.

Dieses Konzept geht von folgenden Prämissen aus:

Traditionelle Polizeiarbeit zur Aufklärung von Straftaten geht von diesen Prämissen aus und ist damit für diese Art von Verbrechen ausgerüstet und trainiert.

Die Art von Kriminalität mit der wir es im Internet zu tun haben umgeht diese Beschränkungen und hebelt auf diese Weise diese Annahmen erfolgreich aus.

Das heißt dass für eine erfolgreiche Bekämpfung dieser neuen zusätzlichen Kriminalität die bisherigen Methoden extrem unzulänglich sind. Die traditionelle Aufklärung von Verbrechen geht vom Opfer aus und sucht in dessen engerem oder weiterem Umfeld nach Tätern oder zumindest Zeugen des Verbrechens oder der Vorbereitungen desselben. Jedes einzelne Opfer erfordert eine separate Untersuchung.

Dies ist jedoch bei Tausenden von Opfern mit jeweils nur vergleichsweise geringen Schäden nicht praktikabel. Eine Zusammenführung von mehreren Verbrechen die dem gleichen Täter (oder einer Tätergruppe) zugeordnet werden können findet auf Grund der lokalen Organisation und der extrem hohen Zahl von Kleinschäden und der beschränkten Ressourcen der Kriminalpolizei nicht statt.

Dies alles erfordert eine neue Art von Verbrechensbekämpfung. Eine Umorganisation der bestehenden Polizeibehörden in eine neue Form scheitert jedoch daran, dass die traditionelle Art von Verbrechen weiterhin mit gleicher Stärke existiert. Auch eine Verstärkung der Abteilungen die sich mit dieser Form von Kriminalität beschäftigen kann nicht allein die Lösung bringen, da die bisherige Organisation und Arbeitsweise am neuen Problem vorbei geht.

Das Ziel der Aufrechterhaltung der sozialen Ordnung hat aber neben strafrechtlichen auch zivilrechtliche Aspekte. So werden eine ganze Reihe von Störungen der sozialen Ordnung dadurch behandelt, dass das Opfer zivilrechtliche Ansprüche an den Täter vor Gericht einklagen können. Dies betrifft auch solche Störungen der sozialen Ordnung wie wir sie in diesem Projekt behandeln wollen, z.B. viele Fälle von Betrug im Internet, Identitätsdiebstahl u.ä.

Auch hier stellen die neuen Formen der Störung der sozialen Ordnung starke Behinderungen bei der Durchsetzung des Rechts dar. Zivilrechtliche Ansprüche können nur gegen bereits bekannte und benannte Täter gemacht werden und sind auch dann sehr schwer durchzusetzen wenn für Täter und Opfer verschiedene Jurisdiktionen zuständig sind. Für die Feststellung eines Täters im Internet fehlen dem Opfer, gleichgültig ob Privatperson oder kleines Unternehmen, die Möglichkeiten. Dies kann daran scheitern, dass die Herausgabe der Wohnadresse zu einer IP-Adresse nur mit Richterbeschluss möglich ist und dass der Einzelschaden zu gering für Aktivitäten von Justiz oder Strafverfolgungsbehörden ist.

Konkrete Probleme im jetzigen Zustand

Derzeit haben wir es bei der Internet-Kriminalität mit einem extrem asymmetrischen Angriffsfeld zu tun. Vorteile für die Täter sind

D.h. wir haben es mit einem extrem asymmetrischen Angriffsfeld zu tun, die Angreifer sind besser ausgestattet und informiert, können aus einer riesigen Zahl möglicher Opfer die verwundbarsten auswählen und agieren in weitgehender Anonymität und Unverwundbarkeit.

|

Mehr und Aktualisierungen zu Cyberkriminalität an anderer Stelle. |

Mehr Details zu diesen Fragen übrigens in Brenner & Clarke, Distributed Security und zu Aktivitäten in England in: The National Fraud Strategy - A new approach to combating fraud. Aus England kommen übrigens auch sehr interessante wissenschaftliche Studien zu diesen Fragen, siehe Betrug, Informationssicherheit und Psychologie. Hier eine sehr gute Website in Deutschland, die auf aktuelle Bedrohungen hinweist: computerbetrug.de und auch Hinweise auf Rechtsschutz gibt.

13.12.2009 - Windows 7 Sicherheit

Der Secorvo Newsletter verlinkt zu Veröffentlichungen zu Sicherheitsaspekten von Windows 7: Dokumentation der Sicherheitseinstellungen von Windows 7 und Windows 7 and Windows Server 2008 R2 Application Quality Cookbook.

21.08.2009 - (Paradoxe) Ergebnisse bei Vertraulichkeits-Zusicherungen

In einer Studie an der Carnegie Mellon University The Best of Strangers: Context Dependent Willingness to Divulge Personal Information wurde untersucht, wie die Studenten sich in Bezug auf die Preisgabe von sensiblen Informationen verhalten (hier die Zusammenfassung der Ergebnisse Facebook should compete on privacy).

Paradox war folgendes Ergebnis: Die Frage "Have you ever tried cocaine?" musste entweder auf einer offiziell aussehenden Seite der Universität mit einem prominenten Hinweis auf die Vertraulichkeit beantwortet werden oder auf einer anonymen Website mit dem Titel "How BAD are U??" (mit einem süßen Teufelchen als Logo), ohne jede Zusicherung von Vertraulichkeit. Auf der Seite mit der Vertraulichkeitszusicherung war die Anzahl der JA-Antworten geringer als auf der ohne Zusicherung.

Ein sehr ähnliches Ergebnis ist, dass Fragestellung "Have you ever cheated on an exam?" deutlich unterschiedliche Ergebnisse geliefert hat, abhängig davon ob vorher eine Zusicherung des vertraulichen Umgangs mit den Ergebnissen versichert worden war. Ohne eine eine solche Zusicherung werden MEHR vertrauliche Informationen preis gegeben. D.h. das indirekte Erinnern daran, dass es sich um sensible Informationen handelt reicht aus, um ein vernünftigeres Verhalten zu erreichen.

Aber solche Hinweise sind natürlich nicht unbedingt im Interesse der Anbieter der Social Networking Platformen, die möchten, dass möglichst viele und "spannende" Informationen bei ihnen preis gegeben werden.

19.08.2009 - Passwort-Failure Modes und Cloud Computing

Der Artikel findet sich jetzt zusammen mit vielen anderen Aspekten des Themas Passworte an anderer Stelle der Website.

|

01.08.2009 - Untergrund-Ökonomie mit vielen Betrügern

Eine sehr interessante Studie von Forschern bei Microsoft untersucht, warum gestohlene Kreditkarten - Nobody Sells Gold for the Price of Silver in der Untergrund-Ökonomie so günstig zu haben sind.

Eine genauere Betrachtung dieser Börsen für Gestohlenes zeigt, dass dort ganz ordentlich betrogen wird. Der Grund dafür liegt darin, dass wir es mit einem sog. Lemon Market zu tun haben. Der ist dadurch charakterisiert, dass der Käufer keine Möglichkeit hat, die Qualität der Ware vor dem Kauf zu prüfen. Dies ist ein Paradies für Betrüger. Wenn in einem Markt viele Betrüger aktiv sind, so runinieren die den Ruf des Marktes und drücken damit den Preis. Und damit werden die ehrlichen Anbieter erst recht von diesem Markt verdrängt.

Einhelliger Tenor in vielen dieser Untergrund-Foren ist die Klage über die sog. Ripper, die Kreditkarten anbieten, die nicht mal den Prüfsummen-Test bestehen, bzw. die bereits vorher an andere verkauft wurden und dadurch bereits gesperrt sind. Viele der dort angebotenen Trojaner funktionieren zwar, aber liefern die Ergebnisse ihrer Ausspähungen auch an den Programmierer zurück, nicht nur an den Käufer. Der Artikel Honor Among Thieves? dokumentierte bereits 2007 solche Techniken.

Die Forscher vermuten, dass es deswegen eine Zweiteilung des Marktes gibt. Auf der einen Seite gibt es die Anfänger und Amateure, die in öffentlichen Börsen und Foren kaufen müssen in denen fast nur Schrott verkauft wird und wo die Preise lächerlich niedrig sind. Und dann gibt es die Hackergruppen und Organisationen, die eine starke Arbeitsteilung mit sehr kompetenten Mitgliedern haben, die aber nur untereinander dealen und zwar für viel realistischere, d.h. höhere Preise. Dies ist möglich, weil sie sich gegenseitig (zumindest virtuell) kennen und vertrauen können.

Zu einem ähnlichen Ergebnis kam eine Studie zu Spam. Auch dort lässt sich nur Geld verdienen, wenn der Spammer sein eigenes Botnetz betreibt und das nicht teuer anmieten muss.

Zu diesem Thema passt dann noch dieses Interview mit einem FBI Agenten, der ein solches Untergrund Internet-Forum unterwandert hatte.

Okt.2009:

Eine interessante Studie PARTNERKA - WHAT IS IT, AND WHY SHOULD YOU CARE? (pdf) aus der Welt der black 'SEOs' (search engine optimizers) oder auch 'affiliate web marketing' Spezialisten. Das ist der etwas beschönigente Begriff für das, was wie die Nachfolge des Email-Spams erscheint: Web 2.0-Spam, 'doorway-sites' u.ä. Da die Effektivität des traditionellen Spams wie oben gezeigt für die Spammer nicht mehr optimal ist, nutzen sie jetzt Techniken wie das automasierte Einfügen von Links in Gästebücher, Diskussionsforen und Social Networking Seiten wie facebook und twitter (dafür gibt es Tools wie A-Poster und Xrumer). Diese Links verweisen dann auf die zu bewerbenden Webshops. Für jeden Weiterverweis gibt es eine Provision von typischerweise 25% auf den ersten Kauf des neuen Kunden.

Die SEOs werten auch die Such-Trends aus, die auf Google Trends nachzulesen sind und erstellen vollautomatisch eigene Websites zu diesen Themen, die dann auf die zu bewerbenden Webshops z.B. mit Pharaprodukten weiterverlinken. Dazu plündern ihre Generierungsprogramme wie 'John22' Wikipedia-Seiten und andere Websites die zu diesem Thema hoch gelistet sind und kombinieren deren Textabschnitte so, dass für die Suchmaschinen ein sehr relevanter Text entsteht, den sie entsprechend hoch "ranken".

|

Mehr und Aktualisierungen zu Cyberkriminalität an anderer Stelle. |

Noch mal Okt.2009:

WHAT THE UNDERGROUND WORLD OF 'CARDING' REVEALS (pdf). An Hand der Unterlagen einer umfangreichen Aktion gegen die Mitglieder der sog. Shadowcrew wird das Geschäft mit gestohlenen Kreditkartendaten ausführlich beleuchtet. Sehr spannend.

14.06.2009 - Evil searches - Google Hacks

Ein interessanter Artikel: Evil Searching: Compromise and Recompromise of Internet Hosts for Phishing. Hintergrund ist, dass Angreifer sehr leicht Schwachstellen in Websites finden können, ohne je diese Websites zu besuchen: Sie geben geeignete Suchanfragen in Suchmaschinen ein (deswegen auch der Begriff Google Hacking) und finden dann Websites, z.B. mit veralteter und unsicherer Software.

Der nächste Link gibt viele gute Beispiele dazu und ganz nebenbei auch eine sehr gute Einführung in fortgeschrittenes Suchen (pdf) von Johnny@ihackstuff.com. So findet z.B. ' intitle:index.of "parent directory" ' alle Websites, die ihre Directory Listing-Option nicht abgedreht haben. (Johnny hat dazu jetzt auch an einem Buch mitgearbeitet: Google Hacking for Penetration Tester).

Zurück zu der o.g. Studie: Dabei wurden als "geknackt" publizierte Website verglichen mit einschlägigen Suchergebnissen. Dabei zeigte sich, dass mindestens 18% der Kompromittierungen durch Suchanfragen getriggert werden waren. D.h. die Technik ist nicht nur von akademischem Interesse sondern wird von der "dunklen Seite" aktiv ausgenutzt. Ziel dieses Artikels ist es, dass leicht schlampige Website-Betreiber darauf aufmerksam gemacht werden, dass ihre Schlampereien im Netz leicht für die Angreifer zu finden sind.

09.05.2009 - Krimis die das Leben schrieb

Spannend zu lesen: der Datenschutzbericht 2008 der Deutschen Telekom (pdf). Es ist faszinierend, mit welcher Sorglosigkeit mit persönlichen Daten umgegangen wurde. Und in Ö geht das genauso: Schulärzte lassen sich einen Fragebogen ausfüllen, sichern zu, dass die Daten nur bei ihnen verbleiben (Arztgeheimnis), dann kommt das Schulamt und fordert die Fragebögen für eine nicht näher definierte Studie an.

Und dabei unterliegen dem Daten dem Datenschutz (bzw. auch noch dem Fernmeldegeheimnis, bzw. Artzgeheimnis). Und bei Daten, die dem Datenschutz unterliegen, hat der Besitzer der Daten weitgehende Rechte. Er kann z.B. die Weitergabe verbieten - zumindest theoretisch.

Aber praktisch kann das schwer sein. Ich beantrage eine österreichische Vorteilscard für die Bahn und der Vertrag enthält bereits "ich erkläre mich ausdrücklich mit der Zusendung von Werbematerial durch die Kooperationspartner....... sowie mit der Verwendung meiner Daten für Marktforschungszwecke ....einverstanden." Es gibt hierzu keine Checkbox, wo ich diese Zustimmung ablehnen kann. Natürlich streiche ich den Passus im Vertrag durch. Dann tippt der Schalterbeamte meine Daten in seinen Rechner, meine Widerspruch ist überhaupt nicht erfasst worden.

Weiter unten steht dann, dass ich die Zustimmung jederzeit widerrufen kann. Ich möchte wetten, dass

Auch das sind Gesetzesverstöße, aber das scheint niemanden zu interessieren. Und solche Verträge sind keine Ausnahme, beim letzten Handyvertragsabschluss wurde das gleiche Spiel gespielt. Und bei Versicherungen ist es nicht anders.

13.02.2009 - Logistische Glanzleistung gegen WorldPay Kunden

Am 10. November 2008 entdeckt der Kreditkartendienstleister sRBS WorldPay, dass Kriminelle in das Netz des Dienstleisters eingedrungen sind und eine unbekannte Menge von Kundendaten gestohlen haben (vermutlich von 1,5 Millionen Kunden).

Jetzt wird bekannt, dass bereits am 8. November 2008 mittels 100 geclonten Debit-Cards von 130 Geldautomaten in 49 Städten weltweit, darunter Atlanta, Chicago, New York, Montreal, Moskau und Hongkong in 30-Minuten insgesammt 9 Millionen USD abgehoben wurden. Gleichzeitig, damit die Alarmsysteme nicht anschlagen und dass an jedem Ort die vollen Limits ausgeschöpft werden können. Evtl. haben die Angreifer die Limits bereits im System erhöht, andererseits kann der Betrag mit 13 000 synchronisierten Abhebungen evtl. auch mit bestehenden Limits "earbeitet" werden.

|

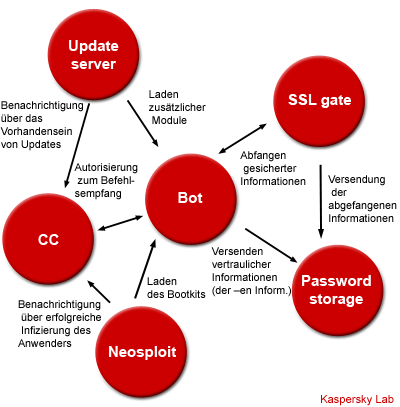

| Zusammenspiel zwischen Bootkits und Servern, und alle beteiligten Server wechseln bis zu mehrmals am Tag ihren Standort (IP-Adresse und Domain Name) - Quelle: Kaspersky |

04.02.2009 - Lesenswert: 'Bootkits - die Herausforderung des Jahres 2008'

Kaspersky hat eine lesenswerte Analyse dessen erstellt, was sie Malware 2.0 nennen: 'Bootkits - die Herausforderung des Jahres 2008'.

Sie räumen gründlich auf mit der Idee, dass es reicht, nicht auf E-mail-Anhänge zu klicken und einen aktuellen Virenschutz zu haben. Im Prinzip ist es eine technische Erklärung für das, was ich im letzten Beitrag 2008 geschrieben habe.

04.02.2009 - Denkfehler 3: Fallback zu unverschlüsselt

Das ist leider ein Fehler, der ständig passiert: Aus Gründen der Rückwärts-Kompatibilität wird auch ein unverschlüsseltes (oder nur leicht verschlüsseltes) Arbeiten erlaubt.

Es geht um den Standard DECT, genutzt vor allem für Drahtlos-Telefone. Auf dem 25th Chaos Communications Congress in Berlin am 29 Dezember wurde vorgeführt, wie ein Laptop mit einer geeigneten Laptop Karte da mitschneidet. Die Übertragungen sind zwar normalerweise verschlüsselt, aber der Laptop verkündet, dass er das nicht understützt und dann geht es eben auch unverschlüsselt.

Hier gibt es übrigens Denkfehler 2.

Ergänzung Okt.2009:

3-D Secure (pdf) ist ein Verfahren von MasterCard ("MasterCard SecureCode") und VISA ("Verified by VISA") das für die Nutzung von Kreditkarten im Internet ("card not present") ein zusätzliches Passwort vereinbart. Dieses Verfahren wird den Händlern schmackhaft gemacht, indem bei der Nutzung dieses Verfahren die Haftung für Betrug vom Händler auf die Kreditkartenorganisation übergeht. Leider wird derzeit (2009) das Verfahren (zumindest in den USA) aber so ungeschickt umgesetzt, dass zusätzliche Sicherheitslücken entstehen, z.B. bei der Anmeldung für Verified by VISA (Es gab auch Vorfälle in Europa, wo es für andere leicht war sich dort zu registrieren).