Philipps Notizen - 2007

von Philipp Schaumann

An dieser Stelle werden Beobachtungen veröffentlicht, die ich interessant finde, ohne dass die Texte immer gleich in einen logischen größeren Zusammenhang eingereiht werden müssen.

|

Link-Konventionen: Fette Links öffnen ein fremde Seite in einem neuen Fenster Blau hinterlegte Links bleiben auf der sicherheitskultur.at |

22.12.2007 - 2007 als Jahr der Überwachung - und in 2008 geht's gleich so weiter

Die ARGE Daten hat die Verluste der Privatsphäre in 2007 und was uns in 2008 auf diesem Gebiet noch erwartet (z.B. Stichwort Hooligans) sehr schön zusammengefasst. Schöner hätte ich das auch nicht aufsummieren können. Details gibt es an vielen Stellen bei mir, z.B. Sicherheitspolizeigesetzes, Bundestrojaner, Vorratsdatenspeicherung und viele weitere Überwachungsaktivitäten von Staat und Privat hier. Nicht erwähnt hat er, dass es auch eine Initiative von Bürgern gibt, die sich wehren wollen: demokratischersalon.at.

17.12.2007 - Profiling durch Flash Cookies

Alle die im Internet werben wollen, versuchen ständig, Profile über uns Internet-Nutzer anzulegen. Dazu dienen die altbekannten Cookies, aber auch Webpixel, Web bugs und Google Analytics. Jetzt gibt es noch was Neues: Flash Cookies. Technisch handelt es sich um Local Shared Objects (LSO), die vom Adobe Flash Player erstellt werden. Sie können über die Browser-Einstellungen nicht kontrolliert werden, sondern nur über spezielle online Flash Setting Screens auf der Website von Adobe Flash. Da steht z.B. im Global Privacy Settings Panel etwas vom Zugriff auf Kamera und Mikrofon des Rechners, ich denke, da sollte man "always deny" anklicken. Ich vermute, die Flash Cookies werden von den Werbefilmchen gesetzt, die auf den Webseiten nerven. Ich habe einiges an den Settings verstellt und die Flash Cookies vollkommen verboten (u.a. maximale Größe 0 KB). Ergebnis ist, dass ich beim Abspielen Filmen jetzt oft gefragt werde, ob ich die Speicherung von Flash Cookies erlaube, meine Antwort ist dann "deny" und der Film läuft ganz normal weiter.

Hier ein längerer Text von mir über Spuren im Internet. Dort gibt es für Experten auch Tipps, wie man so etwas minimieren kann, z.B. über den hosts-File Trick oder eine Software wie Privoxy (siehe obiger Link).

|

12.12.2007 - Zur Novelle des Sicherheitspolizeigesetzes

In Österreich wurde gerade in einer Nacht- und Nebelaktion, ohne Aussprache und ohne Diskussion im zuständigen Innenausschuss das Sicherheitspolizeigesetz novelliert. Die Änderung besagt (siehe 1. Seite unten), dass die Polizei jetzt sehr leicht ohne Richterbeschluss von allen Betreibern öffentlicher Telekommunikationsdienste (...) und sonstigen Diensteanbietern (§3 Z2 E-Commerce-Gesetz ECG, BGBl. I Nr. 152/20) Auskünfte verlangen kann. Darunter fällt jeder, der auch nur Informationen auf einer Website bereitstellt (siehe hier im Wortlaut des §3 Z2 ECG "Diensteanbieter: eine natürliche oder juristische Person oder sonstige rechtsfähige Einrichtung, die einen Dienst der Informationsgesellschaft bereitstellt;").

Von dem kann jetzt die Herausgabe von IP-Adressen seiner Besucher verlangt werden. Von den Internetzugangsprovidern (ISPs) kann die Zuordnung dieser IP-Adressen zu Namen und Wohnort verlangt werden. Von Mobilnetzbetreibern können Namen, Anschrift und Aufenthaltsort während eines Mobilfunkgespräches verlangt werden.

|

| News 50/07 Seite 17 - Martin Prager von der Wirtschaftskammer empfiehlt der Industrie, gegebenenfalls die Betroffenen zu informieren, hier sein detaillierter Vorschlag (pdf) |

Und das, obwohl bereits jetzt ein recht leichtes Abhören von Gesprächen und Ortsfeststellung möglich ist, siehe die Zahlen aus den letzten Jahren. Offenbar war aber die Begründung gegenüber einem Richter zu mühsam, daher kann diese jetzt entfallen.

Nach der Vorratsdatenspeicherung und der Diskussion zum Bundestrojaner wird jetzt vom Innenminister Platter die dritte Überwachungsfront aufgemacht. Evtl. ist aber ein kleiner Schönheitsfehler im Gesetz: aus mir nicht ganz verständlichen Gründen war es nicht möglich, für solche Anfragen eine Schweigepflicht zu verlangen. Das heißt, ein ordentlicher Geschäftsmann (oder -frau), dem das Wohl seiner Kunden am Herzen liegt, wird diese Kunden über die Überwachungsanfrage unverzüglich informieren. Hier mehr zu den technischen Fragen des Abhörens.

17.12.2007:

Hier ist ein guter Text zur Problematik mit einer Petition ueberwachungsstaat.at. Ziel der Petition ist, "dass sich der Innenausschuss des Nationalrats ernsthaft mit der Überwachung von Handys und Internet befasst" und "dass alle Ermächtigungen zur Überwachung ohne ausreichende Kontrolle durch Provider und Richter zurück genommen werden". Hier ein ausführlicher Artikel der ARGE Daten zum Thema.

20.12.2007:

Die Petition wird auch von den Informatik Professoren Gerald Futschek und Hannes Werthner unterstützt. Auch im Standard: "Demokratischer Salon" plant Volksbegehren und Aktionen.

15.03.2008:

ISPA und Wirtschaftskammer gegen "Überwachungs-Lawine im Internet" (ISPA=die Vereinigung der Internet Service Provider in Ö). Proteste aus der Wirtschaft, die auf Grund der ständig neuen Überwachungsforderungen extrem frustriert ist.

Und der Standard berichtet (15.3.2008) "Im Vergleich zu Jänner und Februar des Vorjahres sind die Anfragen der Polizei, ein Mobiltelefon zu orten, in den ersten zwei Monaten 2008 um 70 Prozent gestiegen" und das alles ohne richterliche Kontrolle. Hier das Anfrageformular.

05.04.2008:

Siemens Intelligence Platform. Der ORF beschreibt es so: "Von der Kfz-Datenbank über die Informationen aus Mautsystemen, Verkehrsdaten von Telefonie und Internet bis hin zu Informationen zu Flugbewegungen und Details aus Abrechnungen der Krankenversicherung frisst die von Siemens in München entwickelte "Intelligence Platform" einfach alles. Gesucht wird nach Mustern, Spracherkennung inkludiert. Das System ist ein Cockpit für den Überwachungsstaat." Hier die Seite von Siemens (die Links zu den Datenblättern finden sich im ersten Link).

01.05.2008: Thema Naivität

Rechtsanwalt Dr. Rainer Knyrim berichtet von einem Vortrag "Wer hat Angst vor ELGA?", der "elektronischen Gesundheitsakte" in Ö.

Zur Frage, wie die ELGA-Daten künftig davor geschützt würden, dass nicht Dritte auf die Daten Zugriff erhalten werden - ...... - meinte er [der zuständige Sektionschef], dass er sich nicht vorstellen könne, dass die ELGA-Daten irgendjemanden anderen Interessieren werden als Ärzte und Patienten und dass wenn, alles nur aufgrund von Gesetzen (sic!) erfolgen dürfe. Unserer Gesundheitsdaten dürften einer interessanten Zukunft entgegensehen ...

Man nennt so etwas Mission Creep, wenn Daten, die für einen bestimmten Zweck gespeichert werden, dann an anderer Stelle verwendet werden. Der Link bringt viele Beispiele dazu.

|

2014: Ich hoffe, dass der Artikel nicht mehr aktuell ist, aber ich bin mir nicht sicher. Bitte prüfen Sie bei der Auswahl eines Mailanbieters, ob er solche Grundregeln wie verschlüsselte Verbindungen unterstützt, mehr dazu auch hier. |

18.11.2007 - Große Warnung: GMX Webmail ohne SSL - und TELE2, UTA, chello.at, inode.at, myUPC, spock.com, die NY Times und derstandard.at sind nicht besser

Ich konnte das kaum glauben, als meine Frau mich darauf aufmerksam machte, dass die Webmailseite bei GMX, auf der sie ihr Passwort eingibt, kein "https" hat. Hier ist, was weitere Forschungen ergeben haben. https://www.gmx.net/ gibt es zwar, und das funktionert auch, das muss der Kunde wohl einfach selbst experimentell herausfinden. Früher war das anders. Ein Posting aus dem Jahre 2004 berichtet von der Fehlermeldung: "Der SSL-Zugang ist Kunden der Tarife GMX ProMail und GMX TopMail vorbehalten".

Ich verstehe evtl. noch, dass sie ihre Hauptseite nicht standardmäßig über SSL anbieten wollen, aber warum gibt keinen Hinweis auf die Möglichkeit, für das Login eine andere Seite zu wählen, so wie das z.B. Amazon anbietet wenn man zum Checkout geht? Das bedeutet nämlich auch, dass der Nutzer keine Möglichkeit hat, in dem SSL-Zertifikat zu checken, ob er wirklich auf der korrekten GMX-Seite ist.

|

| In diesem Fenster kann/könnte z.B. ein Outlook-Nutzer seinen POP3-Mailabruf auf SSL umstellen. ("Weitere Eistellungen" / "Erweitert"). Dann aber auf jeden Fall "Kontoeinstellungen testen" - viele(?)/einige Anbieter unterstützen dies leider nicht. GMX erzwingt zwar eine Authentifizierung beim Postausgang über SMTP (gut), erwähnt aber in der Anleitung die Möglichkeit zu SSL nicht, bzw. fordert für einige Mailprogramme ausdrücklich keine SSL/TLS-Nutzung. |

Doch GMX ist nicht der einzige Webmail-Service der ein Login ohne SSL anbietet, da wäre auch noch z.B. derstandard.at. Loginfenster mit Passwort-Eingabe: http !!! :-( Und dann ist da noch Tele2 und UTA ohne SSL-Login. Oder inode Support Login. Oder die myUPC Support Login-Seite. Oder die New York Times.

Juli 2008:

heise.de berichtet, dass es bei Google jetzt möglich ist, die SSL Verschlüsselung bei Gmail fest einzustellen. Traurig, dass das erst jetzt passiert und dass es so mühsam ist, wie in diesem Artikel beschrieben wird. :-(

Nächste Frage: was passiert eigentlich beim Abruf über POP3 (wo auch ein Passwort ausgetauscht wird)? Beim Abruf über POP3 wird bei GMX ein Passwort unterstützt (ob viele Nutzer diese Möglichkeit einstellen muss ich leider bezweifeln - einen Hinweis dazu habe ich auf der GMX-Seite nur sehr mühsam gefunden).

Als nächstes versuche ich, meinen POP3-Zugang bei chello auf SSL einzustellen - klappt nicht. Der Helpdesk kann keine genauen Auskünfte geben, aber er glaubt nicht, dass chello SSL unterstützt, dafür gäbe es keinen Bedarf. Bei UTANET hat es aber geklappt, auch wenn ich nicht sicher bin, ob das ausreichend beworben wird.

Was bin ich so froh, dass sich SSL wenigstens bei den Banken wohl flächendeckend durchgesetzt hat. ;-) - Oder ??????????

Hier ein Link zu einem Sicherheitsproblem das ähnlich gelagert ist: Cookies die auch ohne SSL abgerufen werden können.

SSL-Overhead

Immer wieder höre ich als Argument gegen das vollständige Verschlüsseln des gesamten Verkehrs einer Website, dass dies einen erheblichen Overhead bedeuten würde. Google hat sich zu diesem Thema in einem Blog geäußert: Overclocking SSL :

- 'In January this year (2010), Gmail switched to using HTTPS for everything by default. Previously it had been introduced as an option, but now all of our users use HTTPS to secure their email between their browsers and Google, all the time. In order to do this we had to deploy no additional machines and no special hardware. On our production frontend machines, SSL/TLS accounts for less than 1% of the CPU load, less than 10KB of memory per connection and less than 2% of network overhead. Many people believe that SSL takes a lot of CPU time and we hope the above numbers (public for the first time) will help to dispel that.'

-

Der Artikel ist sehr empfehlenswert auch für alle, die noch tiefer in diese Materie einsteigen möchten; er diskutiert auch so Fragen wie sinnvolle Key-Längen ("remember that there's no point using AES-256 with a 1024-bit public key") und wie es zu einer längeren Startup-Latency kommen kann wenn die Certificate-Chain zu lang ist.

14.11.2007 - Die neue Apple Leopard Firewall

Apple hat im Oktober 2007 das neue Betriebssystem Leopard freigegeben, das generell sehr gut besprochen wird. Allerdings gibt es deutliche Kritik am Firewall. Es scheint, als wäre der Ansatz es dem Benutzer so einfach wie möglich zu machen, deutlich zu weit getrieben worden. Abhängig davon, ob neu installiert oder von eine ältere System-Version aktualisiert wird, ist in vielen Fällen der Firewall anscheinend vollkommen offen konfiguriert. Die Firewall arbeitet nicht, wie die meisten anderen, auf der Basis von Port-Nummern, die default-mäßig blockiert sind und gezielt freigegeben werden müssen, sondern nur noch auf der Basis von Anwendungen. Apple-Anwendungen sind von Apple signiert und dürfen alles. Fremde Anwendungen werden nach einer Bestätigung durch den Benutzer signiert und dabei leicht verändert. Skype und der Client von World of Warcraft mögen das nicht und lassen sich nicht mehr starten.

Andererseits lässt das System Zugriffe von außen zu, selbst wenn der Benutzer "Alle eingehenden Verbindungen blockieren" einstellt (was nicht mal Default ist). Hintergrund ist, dass trotz dieser Einstellungen alle Programme, die unter root laufen, immer noch von außen ansprechbar sind, z.B. eine eingebauter Timeserver. Das Technik mit dem Signieren klappt auch nicht für Interpreter-Sprachen wie Java oder Perl. Hier wird die Runtime-Umgebung signiert und dann kann das einzelne Applet nicht mehr beschränkt werden. Dies neue Konzept mit dem Verzicht auf das Sperren von Ports gilt, wenn der Rechner ungeschützt in einem UMTS- oder WLAN-Netz ist, als durchaus nicht ungefährlich. Es ist daher Vorsicht angesagt und die Benutzung einer separaten Firewall wird angeraten. Hier die Details zur Apple Leopard Firewall-Problematik und nochmals Leopard Firewall, technischer.

Weitere Aktualisierung Nov. 2007: Mit dem Update 10.5.1 wird am Firewall deutlich nachgebessert. So wurde aus "Alle eingehenden Verbindungen blockieren" jetzt "Nur wesentliche Dienste zulassen", was die Situation besser beschreibt. Die Möglichkeit, alles zu blockieren, gibt es aber immer noch nicht. Und der Standard bleibt weiterhin "Alle eingehenden Verbindungen erlauben", was ganz schlecht ist. Selbst wer sich die Mühe macht und einzelne Anwendungen blockieren, will, dem werden nicht alle der Anwendungen, die von außen erreichbar sind, angezeigt. Mehr Details in heise.de

01.11.2007 - Das Knacken von Captchas

Die Captcha-Technologie ist eine praktische Anwendung des Turing Tests mit dem Ziel, Menschen und Computer zu unterscheiden. Das war lange Zeit eine rein akademische Übung, aber wird jetzt praktisch eingesetzt, um bots davon abzuhalten, z.B. automatisch eine große Zahl von kostenlosen Webmail-Accounts zu Spamzwecken anzulegen.

Dagegen gibt es für die Spammer zwei mögliche Gegenmaßnahmen: die erste ist der Einsatz von high-tech Artificial Intelligence, um die "Bilderrätsel" doch durch einen noch intelligenteren Algorithmus auflösen zu können. Und dann gibt es die simple Lösung, einfach einen Menschen dafür einzusetzen. Wo bekomme ich jetzt aber ganz viele Menschen her, der eine solche Aufgaben kostenlos für mich ausführen?

Die Lösung: Es werden Rechner eingesetzt, die durch eine entsprechende Schadsoftware infiziert sind. Das automatische Programm, das die kostenlosen Webmail-Accounts einrichten will, bekommt z.B. von Yahoo eine Captcha-Aufgabe gestellt. Es sendet disee Graphik an den infizierten Rechner weiter. Dort geht ein fester mit einer knapp bekleideten, aber doch noch bekleideten Dame auf: "Let's see, if you can strip me, enter the word you see, then I take something off". Geniale Lösung: sie entlohnen einen menschlichen Captcha-Knacker mit etwas nackter Haut. Die Details zu diesem Captcha-Knacker.

Hier ein Link zu einem sehr interessanten Blogeintrag, in dem die Qualität von unterschiedlichen Captchas an Hand des Preises aufgezeigt wird, den ein chinesischer Hacker für das jeweilige Knack-Programm verlangt. Und noch ein Link zu einer Gruppe, die sich wissenschaftlich mit dem Thema Captcha beschäftigen.

Februar 2008:

codinghorror.com berichtet nun, dass letztendlich alle Captchas geknackt sind, aber trotzdem für den Autor einen gewissen Wert besitzen.

Dez. 2013:

Es gibt Berichte über eine Captcha-Industrie in Indien: Inside India's CAPTCHA solving economy. Zitat:

-

No CAPTCHA can survive a human that's receiving financial incentives for solving it, and with an army of low-waged human CAPTCHA solvers officially in the business of "data processing" while earning a mere $2 for solving a thousand CAPTCHA's.

Die Details finden sich im Artikel, bzw. in den weiter verlinkten Artikeln.

16.10.2007 - Der Storm Worm und MPack (eine neue Klasse von Schadsoftware)

Bruce Schneier schreibt in Wired im Detail, warum der seit einem Jahr aktive Storm Virus/Wurm/Trojaner, der seiner Meinung nach in eine ganz neue Klasse der professionellen Schadsoftware gehört. Ich zitiere Bruce Schneier:

- "Storm has been around for almost a year, and the antivirus companies are pretty

much powerless to do anything about it. Inoculating infected machines individually

is simply not going to work, and I can't imagine forcing ISPs to quarantine infected

hosts. A quarantine wouldn't work in any case: Storm's creators could easily

design another worm -- and we know that users can't keep themselves from clicking on enticing attachments and links."

Die technischen Details seiner Analyse finden sich im oben verlinkten Artikel. Dort wird auf "fast flux" referenziert, einer neuen Technik, wie solche Botnetze durch sich ständig ändernde DNS-Einträge selbst organisieren können, ohne dass ein zentrales Command-and-Control Zentrum einen angreifbaren Schwachpunkt bilden würde. Hier noch mehr Info über MPack von dem spanischen Sicherheitsspezialisten Pandalab. Und hier ein ausführliches PDF zu MPack.

Hier noch eine Aktualisierung im März 2008 zu Storm Worm.

Aktuell 2017 / 20182017 ist die Debatte um den Einsatz eines Bundestrojaners in Österreich in vollem Gange, der Standard bringt dazu eine gute Zusammenfassung: Warum Whatsapp-Überwachen ohne Trojaner nicht funktioniert. 2018 wird der Staatstrojaner im Sicherheitspolizeigesetz beschlossen. 2018 entscheidet sich Deutschland für Finfisher als Lieferant für den Bundestrojaner. D.h. nach Kasachstan, Turkmenistan und anderen eher fragwürdigen Kunden jetzt bei der Arbeit in der Bundesrepublik. Wie so ein Trojaner auch ohne Schwachstellen (aber mit Hilfe von ISPs) installiert werden kann, das wird an anderer Stelle erklärt. |

Die "Bundestrojaner" / "Staatstrojaner" Debatte von 2007 bis 2018

Solch oben beschriebene professionelle Schadsoftware ist, wie Bruce Schneier im Detail darlegt, kaum noch zu entdecken. Und diese Aufgabe wird nicht leichter, wenn gleichzeitig Behörden den Wunsch nach einem "Bundestrojaner" äußern, so wie der österreichische Innenminister Günther "Ich-tue-nur-meine-Pflicht" Platter das gerade vehement fordert.

Die Polizei klagt, dass das Abhören von Kommunikationsvorgängen, wie dies z.B. nach Richterbeschluss möglich ist, durch Techniken wie VoIP-Telefonie (z.B. Skype) verhindert wird (hier ein Text zu den technischen Problemen von VoIP-Überwachung (engl. PDF, 2,1MB) - die Studie legt allerdings dar, wie technisch schwierig und von der Sicherheit her problematisch ein Zwang zum Ermöglichen des Abhörens von VoIP-Verkehr sein würde). Auch die Nutzung von SSL beim Zugriff auf Websites erschwert das Ausspähen (der "tote Briefkasten" im Zeiten des Internets: ein Webmail-Account irgendwo, alle Teilnehmer kennen das Passwort, es werden keine E-Mails verschickt, sondern nur Entwürfe (Drafts) abgespeichert, die der andere dann einsieht - die Mail-Überwachung greift ins Leere). Hier mehr zu den technischen Fragen des Abhörens.

Überwachungssoftware und ÜberwachungstechnikenGrundsätzliches zu Überwachungssoftware und Überwachungstechniken findet sich an anderer Stelle. Und wiederum an anderer Stelle ein Artikel zur Software FinFisher aus Deutschland, die bei Diktatoren recht beliebt ist. |

Heise.de berichtet über große Bedenken von vielen Seiten: "Sehr nah am Überwachungsstaat" und die ARGE Daten bringt eine sehr schöne und recht umfassende Sammlung von Argumenten gegen den Bundestrojaner.

- Der Begriff "Bundestrojaner" ist eine unglückliche Bezeichung für noch sehr unklare Wünsche der Strafverfolgungsbehörden. Manche wünschen sich eine Überwachung der Kommunikation (bereits möglich in Form des "Lauschangriffs"), andere sprechen von einer Remote (Online) Durchsuchung (kommerziell verfügbar als "Remote Forensics"). Dies sind sehr unterschiedliche Forderungen, mit sehr unterschiedlichen Eingriffstiefen in die bisherigen Grundrechte.

Ganz gefährlich wäre, wenn im Betriebssystem und/oder bei allen Virenschutzanbietern geeignete Hintertürchen eingerichtet werden, so dass diese Art von Schadsoftware nicht sofort erkannt und beseitigt wird. Und solche Hintertürchen geraten dann auch schnell in falsche Hände, wie z.B. der Abhörskandal in Griechenland oder in Italien gezeigt hat, bei dem die offiziell eingebauten Abhörschnittstellen von bislang unbekannten Tätern für ihre privaten (kriminellen) Zwecke verwendet wurden. - Es gibt jedoch Experten (siehe weiter unten) die stark bezweifeln, dass dies notwendig oder möglich sein wird.

Hier eine Sammlung von (bundesdeutschen) Veröffentlichungen zum Thema Bundestrojaner:

Technischer Hintergrund des verdeckten hoheitlichen Zugriffs auf Computersysteme

in HRRS (Höchstrichterliche Rechtssprechung im Strafrecht), sehr grundlegende Einführung in die Problematik, Erklärung Internet-Zugang, Typen von Schadsoftware, Vor- und Nachteile der jetzigen und der geplanten Vorgehensweise, speziell die (technischen) Schwierigkeit der Infiltration eines geschützten Rechners und der nachfolgenden Datenübertragung

- Zur Technik der heimlichen Online-Durchsuchung

Kurze Einführung in die Problematik, lange Literaturliste

- Stellungnahme CCC

Gute Darstellung, wie wichtig Computer heute in unserem Leben sind und wie wichtig daher das Konzept des "Vertrauens in ihre Sicherheit" auch aus psychologischer Sicht für uns heute ist. Schwierigkeit der technischen Implementierung, die Versuchung, bei einer nur den Behörden bekannten Verwundbarkeit die "Gunst der Stunde" zu nutzen und prophylaktisch eine große Zahl von Rechnern zu infizieren. Problematik, dass nur unbedarfte Nutzer wirklich angreifbar sind (Umsicht des Nutzers, patchen, Firewall, Virenschutz machen den Angriff sehr schwer), d.h. der Angriff wird gegen das Umfeld der Verdächtigen geführt werden müssen. Problem der durch den Angriff(sversuch) erzeugten neuen Verwundbarkeiten.

-

Stellungnahme Secorvo

Kurze, aber vollständige Darstellung der Probleme genau 1 spezifisches Zielsystem zu infizieren (wechselnde IP-Adressen, Wechsel zwischen Büro, Internet-Café und Heim-PC, etc.), der Gestaltung der Durchsuchungssoftware, der vielen Schutzmöglichkeiten und auch der Problematik, dass diese Daten kaum als "Beweis" anerkannt werden können, weil das System ja offensichtlich manipuliert wurde, d.h. der Verdächtige ist nicht in voller Kontrolle über das System, die Dateien können untergeschoben sein.

-

Stellungnahme Prof. Freiling

Leicht akademische Darstellung einer Reihe von Problemen, u.a. ebenfalls die mangelnde Beweiswürdigkeit der auf diese Weise gesammelten Erkenntnisse.

-

Stellungnahme Prof. Pfitzmann

Schlägt als Minimallösung eine Analyse der physischen Abstrahlung vor, damit bei einer späteren Beschlagnahme des Geräts noch ein beweiswürdiger Zustand des Computers vorliegt. Wichtiger Punkt ist für ihn, dass 'Computer (derzeit noch) grundsätzlich unsicher sind, sonst wären sie nicht auf diese Weise angreifbar', daher sind auch die Computer der Behörden und Provider, in denen Erkenntnisse über Bürger gesammelt werden, z.B. auch die aus der Vorratsdatenspeicherung, ebenfalls angreifbar sind und daher eine Gefährdung der Bürger darstellen. (Die britische Regierung hat gerade (Nov. 2007) bestätigt, 2 CDs mit persönlichen Daten von insgesamt 25 Millionen Bürgern verloren zu haben.)

-

Stellungnahme Prof. Sieber

Er betont zu Beginn, dass in der offiziellen Kommunikation "Online-Durchsuchung" und "Online-Überwachung" vermischt wird. Die zweite Variante ist weitergehend, sie enthält die Protokollierung von Datenübertragungen, z.B. Skype, aber auch die Möglichkeit der Kontrolle von angeschlossenen Geräten wie Kamera und Mikrophone. Am Ende des Textes weist er noch auf einige internationale Aspekte hin.

-

Fragenkatalog des Bundesministeriums der Justiz

-

Fragenkatalog der SPD-Fraktion

Ergänzung 10.11.2007: Hin zu "Gedankenkriminalität"

Noch ein Gesichtspunkt: Eine Überwachung des Datenverkehrs, wie sie bereits jetzt durch Richterbeschluss genehmigt werden kann, fördert zu Tage, was aktiv kommuniziert wurde. Eine Analyse von Dateien auf einem Rechner liefert auch Dokumente, mit denen der Besitzer des PCs nicht übereinstimmt, die er aber aus Gründen der Neugier, des grundsätzlichen Interesses oder ähnlichem gespeichert hat. Wenn solche Dateien bei Gericht vorgelegt werden, dann sind wir weg von der Anklage wegen Taten hin zur Anklage wegen Ideen und Interessen.

In den USA haben solche Prozesse bereits stattgefunden. So werden bei Terrorismusanklagen regelmäßig Schriften aus dem Bücherschränken der Angeklagten als Beweis für terroristisches Gedankengut und damit terroristische Absichten gewertet. Spezialisten streiten dann vor Gericht, ob eine bestimmte Auslegung einer Koranstelle eine Befürwortung von Terrorismus ist. Wir sind mitten in "Gedankenkriminalität".

Ergänzung 22.11.2007:

Veranstaltung von Infolaw.at zu "Online-Durchsuchung - in Österreich kein Problem?" am Donnerstag, 22. November 2007.

Drei interessante Vorträge: Joe Pichlmayr des Wiener Antiviren-Anbieters Ikarus, Dr. Marco Gercke aus Köln und Dr. Franz Schmidbauer aus Salzburg, der das Portal internet4jurists betreibt.

Pichlmayr erklärte, dass es heute den Experten sehr wohl möglich sei, Schadsoftware an einem akutellen Virenschutz und Firewall vorbei zu schleußen. Er berichtete von mehrstufigen Verfahren, die jeweils nur eine kleine Menge Programmcode nachladen und in anderen Dateien sehr geschickt verstecken. D.h. ein professionell aufgebauter Trojaner braucht dann keine separate Datei, sondern versteckt sich in Modifikationen, die z.B. im Webbrowser versteckt werden. Natürlich gibt es trotzdem Umgehungsmöglichkeiten, z.B. Internetcafés oder Rechner, die gar keine Festplatte nutzen, auf der etwas installiert werden könnte. (siehe nächster Artikel). Dies bedeutet auch, dass es für die Behörden unnötig wäre, bei den Antivirenfirmen und Softwarehäusern eigene Hintertürchen zu bestellen - die Behörde würde wie die Profis vorgehen und ihre Software gegen alle 28 Antiviren-Programme testen, die seine Firma auch selbst im Einsatz hat.

Die Überwachungsgesetze brauchen weitere Grundrechtseinschränkungen, um wirksam zu sein

Zum Stichwort Internetcafé brachten die beiden anderen Experten einen interessanten Einwand: Wenn die Behörden sich diese ganzen Regelungen mit Online-Durchsuchung und Vorratsdatenspeicherung leisten, so wäre es unsinnig weiterhin solche Schlupflöcher wie anonmye Internetcafés zu erlauben. Italien hat damit begonnen, dass Nutzer in Internetcafés und öffentlichen WLAN-Hotspots sich ausweisen müssen (DECREE-LAW No. 144, Obligation to request an authorisation prior to making Internet services available for the public (Internet cafe). Obligation to install an identification procedure prior to the use of public communication services).

|

| Die Abwägungsgraphik zwischen Online-Durchsuchung, Vorratsdatenspeicherung und Beschlagnahmung eines Rechners - Die Größe der Kreise zeigt das Ausmaß des Eingriffs, die Vorratsdatenspeicherung betrifft viele Unbeteiligte. Der grüne Anteil im Balken zeigt, welche Möglichkeiten der Beweissicherung die Maßnahme bietet, der graue, wie viele Umgehungsmöglichkeiten es gibt und der braune, welche Risiken, z.B. durch Datenmissbrauch oder versehentlicher Zugriff auf Unbeteiligte sich durch die Methode auftun. Quelle Dr. Gercke, www.cybercrime.de. |

Eine weitere Frustration für die Überwacher sind verschlüsselte Festplatten (solche Software ist sogar kostenlos zur Verfügung). In England haben die Behörden als Antwort darauf eingeführt, dass gegen das Verweigern der Herausgabe von Verschüsselungspassworten Beugehaft im Gefängnis benutzt werden kann (was mache ich, wenn ich mein Passwort wirklich vergessen habe?). Andere Länder denken über Cryptoverbot nach (Frankreich hat (oder hatte) so etwas bereits).

Vorratsdatenspeicherung oder Bundestrojaner, was ist schwerwiegender?

Beide Experten erklärten, dass sie die Vorratsdatenspeicherung im Vergleich zum Bundestrojaner als den erheblich gefährlicheren Eingriff betrachten. Wenn der Einsatz des Bundestrojaners so begrenzt und reglementiert werden kann, wie derzeit die Lauschangriffe (von denen in Ö pro Jahr nur 2 - 3 durchgeführt werden), so ist die Sammlung ALLER Verkehrsdaten ALLER Bürger und deren Speicherung für 6 oder 12 Monate (mit allen Risiken, die damit verbunden sind) ein sehr deutlich gefährlicherer Eingriff in bestehende Rechte. Die Risiken der Datensammlung sind höher, die Schutzmöglichkeiten einfacher, die Zahl der Betroffenen und der Eingriff in die Rechte Unbeteiligter ist größer.

Für die Strafverfolgung gilt der Grundsatz der "Verhältnismäßigkeit", d.h. der Eingriff muss den geringsten Eingriff in Rechte darstellen, mit dem gerade noch das Ziel erreicht werden kann. Unter diesem Aspekt ist die Begründung für die Vorratsdatenspeicherung sehr zweifelhaft.

Trotzdem erwartet Schmidbauer, dass solche Regelungen kommen werden, entweder weil die Polizei glaubt, dies zu brauchen, oder auch nur, weil die Politiker glauben, eine solche Aktion zu benötigen um den Anschein von Bürgerschutz zu geben, ob inhaltlich sinnvoll oder nicht.

01.02.2008:

Auf Wikileaks.org findet sich ein Dokument, das die Diskussion um die Kostenübernahme für eine "Skype-Capture-Unit" zwischen dem bayrischen Justizministerium und der Polizei dokumentiert (PDF, 1,1MB). Diese Software wurde von der Firma Digitask entwickelt, hat die Form eines Trojaners und steht gegen monatliche Gebühr für Einsätze zur Verfügung. Siehe auch heise.de

28.02.2008:

Rainer Knyrim berichtet in seinem Newsletter: .... hat gestern der BGH die neuen Regelungen zur Online-Durchsuchung in Nordrhein-Westfalen gekippt, mit denen es ermöglicht werden sollte, dass über Internet "Trojaner" in fremde Computer geschleust werden um auszuspionieren, was der Nutzer mit seinem Computer macht. Der heimliche Zugriff auf informationstechnische Systeme "verletze das allgemeine Persönlichkeitsrecht in seiner besonderen Ausprägung als Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme". Der BGH schafft somit quasi ein neues Grundrecht auf "IT-Systemvertraulichkeit"! Einen Bericht über das Urteil finden Sie in der ORF-Futurezone inklusive Link auf den Text des Urteils und die zugehörige Pressemeldung. Bundesinnenminister Schäuble will dennoch im "engen Rahmen des BGH-Urteils" die Online-Durchsuchung weiter vorantreiben. Das Thema bleibt somit weiter juristisch interessant.

29.04.2008: (aus dem secorvo Newsletter)

Am 09.04.2008 hat die 42köpfige interministerielle Arbeitsgruppe 'Online-Durchsuchung' des österreichischen BMJ/BMI ihren Schlussbericht zur Online-Durchsuchung (pdf) vorgelegt. In dem knapp 100seitigen Dokument kommen die Autoren zu dem Schluss, 'dass die geheime Überwachung von privaten Rechnern ein besonders schwer wiegender Eingriff ist', der unter Gesetzesvorbehalt stehe - und für den es derzeit in Österreich keine Rechtsgrundlage gibt. Lesenswert ist die vergleichende aktuelle Übersicht der Regulierung und des Standes der politischen Diskussion zur Online-Durchsuchung in den Mitgliedsstaaten der EU.

Der öffentlich gewordene Einsatz einer 'Remote Forensik'-Software (das Video läuft bei mir nur mit IE) vom Herbst 2007 in Wien, bei dem in kurzen Abständen Screenshots eines überwachten Systems an die Strafverfolgungsbehörden gesandt worden waren, wird in einem rechtlichen 'Graubereich' angesiedelt. Das Video zeigt einen Bundestrojaner im Einsatz, er macht Screenshots im 2 Minuten Abstand.

25.09.2008:

heise.de berichtet über eine Anhörung zum Bundestrojaner im deutschen Bundestag, es gibt viele interessante Meinungen dazu.

Oktober 2011:

Dem Chaos Computer Club wurde ein Exemplar der staatlichen Überwachungssoftware zugespielt. Dies und die nun erfolgte Analyse der Software hat eine ganze Reihe von Diskussionen ausgelöst: z.B. Einsatz des Staatstrojaners: Zwischen fehlendem Rechtsrahmen und Verfassungswidrigkeit und Staatstrojaner-Hersteller Digitask: Entwickler für besondere Aufgaben, der sich aber nicht wirklich mit IT-Sicherheit auskennt: DigiTask - unfähig die eigene Webseite zu schützen !

Auch die NY Times berichtet über die Affäre: Germans Condemn Police Use of Spyware. Sie berichten, dass die Software nicht nur, wie im Gesetz vorgesehen, verschlüsselte Gespräche an der Quelle abhört, sondern auch die Festplatten durchsucht und auch die PCs der Betroffenen fernsteuern kann, z.B. die Kamera und das Mikrofon einschalten. Zitat:

- Privacy advocates argue that the difference between what authorities can glean from a telephone conversation and what can be discovered on a computer is as broad as the distance between what one says out loud and what one is thinking to oneself. 'Our private data are our stored thoughts,' Mr. Schlömer said.

Der Report von CCC ist ziemlich erschütternd: Analyse einer Regierungs-Malware. Die Kurzzusammenfassung: Eine AES-Verschlüsselung des Datenverkehrs wird nur pro-forma und nur in einer Richtung eingesetzt, und das noch so, dass sie leicht zu knacken ist. Dazu kommt, dass der Command&Control Server für diesen Trojaner in den USA gehostet wird, d.h. diese brisanten persönlichen Daten werden auch noch außerhalb der EU verarbeitet.

Dazu kommt, dass der Trojaner auf dem Zielsystem Kommandos von jedem anderen Server annimmt, d.h. er kann sehr leicht durch andere missbraucht werden. Und er hat die Funktionalität, dass er beliebige andere Software nachladen kann. D.h. das System das überwacht werden soll ist nach Installation der Software weit offen, nicht nur die Behörden, auch andere können leicht Software und Daten auf diesem PC platzieren. CCC ist leicht ironisch wenn sie sich über diesen Diletantismus lustig machen:

- "Der Einsatz von AES in dem gezeigten katastrophalen Gesamtumfeld - ohne

Session-Keys, mit ECB, und nur in eine Richtung - deutet auf Ausschreibungen

im öffentlichen Sektor hin, bei denen AES gefordert wurde, aber der Rest nicht

spezifiziert war." . . . "Der Einsatz von AES in dem gezeigten katastrophalen Gesamtumfeld - ohne

Session-Keys, mit ECB, und nur in eine Richtung - deutet auf Ausschreibungen

im öffentlichen Sektor hin, bei denen AES gefordert wurde, aber der Rest nicht

spezifiziert war." [Wobei ich nicht weiß, warum die studentischen Hilfskräfte diese Unterstellung verdient haben ;-)] . . . "Anfängerfehler dieser Größenordnung hätten im Vorfeld unterbunden werden müssen, zumal bereits bei der Anhörung vor dem Bundesverfassungsgericht anläßlich des Beschwerdeverfahrens gegen die Online-Durchsuchung von Regierungsseite immer

wieder versichert wurde, daß besonders hohe Qualitätssicherungsansprüche

gestellt würden. Man sprach gar davon, daß die Spionagesoftware individualisiert

an den Zielrechner angepaßt würde. Diese hehren Ziele sind offenbar

Sparmaßnahmen bei den Behörden zum Opfer gefallen."

Inhaltlich erwähnt der CCC in dem Report auch die Argumentation, dass ein Screenshot mit einem Text kein Beweis sein kann, dass die Person diese Inhalte extern kommuniziert hat. Screenshots mit Texten haben die Beweiskraft eines geheimen Tagebuchs - nicht Gedanken, ob niedergeschrieben oder nicht, sollten Grundlage einer Verurteilung sein, sondern Taten.

12.10.2007, überarbeitet Jan.2016, Nov.2020 und immer wieder 2022, 2024 - Der Anonymisierungdienst TOR (the onion router) - wogegen schützt TOR wirklich? Und warum ist TOR + tails noch besser?

|

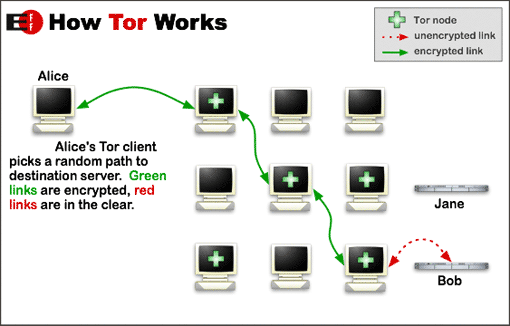

Der Anonymisierungsservice Tor hat das Ziel, dass er seine Nutzer vor der Analyse ihres Datenverkehrs schützt. TOR funktioniert indem der Benutzer eine verschlüsselte Verbindung zu einem Eingangsknoten erstellt, der den Datenverkehr zu weiteren TOR-Knoten weiterleitet, bis der Verkehr beim End-Knoten wieder (oft unverschlüsselt) ins reguläre Internet kommt oder in der TOR Wolke bleibt und zu einer .onion Website weitergeleitet wird.

TOR wird genutzt, indem der Benutzer sich den TOR-Browser von der offiziellen TOR Website herunter lädt. Das ist eine spezielle Version von Firefox, die Nutzung ist genaus einfach wie das Browsen im Internet mit Firefox. Die Nutzung von TOR verschleiert die IP-Adresse des Benutzers und das kann für viele Personen überlebenswichtig sein, z.B. Oppositionelle in Polizeistaaten, aber auch Personen, die z.B. von Ex-Partnern bedroht werden und ihren Aufenthaltsort verbergen müssen.

Aber natürlich wird TOR auch von "bösen" Menschen genutzt: Black Hat Angreifer die in fremde Netze eindringen, Drogendealer, Kinderporno-Händler, etc. 2017 erklärt der Tor-Mitgründer Dingledine: Das Dark Web spielt keine Rolle. Der überwiegende Datenverkehr sind Personen, die anonym auf Seiten wie Facebook und Twitter zugreifen müssen. (Facebook ist die meistbesuchte Seite im sog. Darknet)

TOR hat Ende 2015 erheblichen Auftrieb erhalten, z.B. weil Facebook einen TOR Zugang direkt in ihre Android App eingebaut hat und auch direkt in der TOR-Wolke erreichbar ist und ab 2021 gibt es auch Twitter im Darknet (was den Schutz erheblich erhöht). Wie stark der Bedarf nach anonymen Facebook-Zugriff ist zeigt die Meldung im April 2016, dass monatlich 1 Mio Benutzer Facebook über TOR nutzt. D.h. es gibt sehr wohl einen Bedarf auch jenseits des Handels mit verbotenen Gütern.

|

Auf einer separaten Seite erkläre ich, wie man sich gegen professionelle, d.h. gezielte Überwachungen und Angriffe schützen kann. Und sehr wichtig: da trotz der Nutzung von TOR immer noch Cookies gesetzt werden und andere Spuren im System bleiben könnten sagen viele Profis, dass TOR nur in Verbindung mit Tails sicher ist. Bei Tails (The Amnesic Incognito Live System) handelt es sich um ein Linux System, das von einem nicht beschreibbaren Datenträger gestartet wird (CD-ROM oder USB-Stick mit Schreibsicherung) und auf dem wirklich keine Spuren, z.B. Cookies verbleiben können. Jeder Neustart liefert das Originalsystem. Hier eine Anleitung für die Nutzung von tails. Trotzdem gilt die Aussage des Artikels im iX Magazin, dass es sehr schwer ist, wirklich anonym unterwegs zu sein, das erfordert extreme Disziplin. Halbherzige Anonymisierungen hier und dort schützen nicht vor (behördlichen) Zugriffen. Und hier zur wilden Geschichte um die Schließung von AlphaBay und Hansa Market in 2017, die sehr gut aufzeigt, wie leicht es ist, sich trotz TOR zu verraten und aufzufliegen. |

Auf dem Chaos Computer Congress Ende 2015 wird berichtet, dass TOR deutlich wächst und auch deutlich schneller geworden ist. Außerdem ist 2015 eine Lösung entwickelt worden, die die TOR Android Apps (z.B. Orbot und Orfox) in einem virtuellen Android Smartphone noch mal versteckt. Das hat den Vorteil, dass auch ein "böse" .onion Website nicht an die Daten auf dem Smartphone kommt.

Anfang 2016: Der deutsche Email-Anbieter mailbox.org betreibt einen (vergleichsweise) vertrauenswürdigen Exit-Node im TOR-Netz und bietet auch seinen (m.E. empfehlenswerten) Mailserver direkt als Hidden-Service mit einer .onion Adresse an. Ebenso ist ihr Jabber-Server als .onion erreichbar.

Grundsätzlich gilt, dass das Verschleiern der eigenen IP-Adresse allein noch keine Anoymität herstellt. Wenn ich mich im Zielsystem mit einer "sprechenden" Email-Adresse anmelde oder dort meine Kreditkarte nutze, so liegen dem Betreiber dieser Website natürlich diese Daten vor (und ein "böser" Betreiber kann noch viel mehr versuchen). Oder wenn ich auf eine Website gehe die kein HTTPS unterstützt oder meine Mails von einem Mailserver mit unverchlüsseltem POP3 abrufe (oder per unverschlüsseltem SMTP sende) so hat der Endknoten Zugriff auf mein Passwort. Der Kern des Problems liegt oft im Missverständnis, dass Anonymität und Vertraulichkeit das selbe sind (mehr dazu auf meinen Seiten zum Thema Privatsphäre und zu Anonymität).

Angriffspunkt Endnodes

Wie die NSA TOR Datenverkehr abhört (abgehört hat) steht an anderer Stelle dieser Website. Da die NSA einen sehr großen Teil des weltweiten Datenverkehrs mitlesen kann, können sie relativ leicht z.B. zeitliche Korrelationen zwischen TOR-Knoten beobachten. Dass ein großer Teil der Endknoten von Geheimdiensten betrieben wird, ist anzunehmen. D.h. TOR-Nutzer müssen sich so verhalten, dass dort wo der Endknoten die Daten wieder ins reguläre Internet schickt, keine sensiblen Daten in Klartext auftauchen können.

Wie leicht solcher Verkehr abgehört werden kann wurde demonstriert, indem jemand systematisch den Verkehr eines der sog. Tor-Endknoten ausgewertet hat. Und es wurde gezeigt, dass sogar SSL-Verbindungen dort routinemäßig abgehört werden. 2016 haben Forscher gezeigt, dass über 100 der TOR-exit nodes den Datenverkehr überwacht werden. Der Grund scheint zu sein, dass jemand versucht, die hidden .onion sites zu katalogisieren. Dies könnten Polizeistellen auf der Suche nach Kinderpornographie sein, oder Hacker oder nur andere Forscher. 2021 gibt es eine aktualisierte Übersicht über den Stand der möglichen Angriffe auf TOR (der Link führt zu meinem Newsletter-Eintrag dazu).

Eine recht gute Einführung zu TOR findet sich im Artikel Everything you need to know about using TOR. Auch dieser Artikel weist darauf hin, dass der Nutzer trotz der Nutzung von TOR nicht ganz spurenfrei unterwegs ist - immer noch können Cookies gesetzt werden und Account Logins bleiben im Zielsystem erhalten (und ein "böses" Zielsystem könnte versuchen, Schwachstellen beim Benutzer auszunützen und auf dem Gerät trotz der anonymen Verbindung Daten zu sammeln - daher das weiter oben beschriebene virtuelle Smartphone).

Mehr Details darüber, wofür TOR gut ist und wofür nicht, auch in diesem Artikel hier: Tor users: Do not expect anonymity and end-to-end security.

Noch ein wichtiger Punkt: Wenn ein Angreifer, z.B. ein Geheimdienst der Zugang zum Datenverkehr des Internetproviders hat, sich den Datenverkehr anschaut, so sieht er natürlich deutlich DASS jemand TOR nutzt, auch wenn er nicht weiß, wofür. Darauf ist ein Student in den USA reingefallen. Er hat von seinem PC im Campusnetz mittels TOR eine anonyme Bombendrohung verschickt. Die Aufklärung war sehr leicht: seine IP war die einzige, die zum fraglichen Zeitpunkt TOR genutzt hatte. Daher ist ein weiterer Punkt: Wer anderen TOR-Nutzer bei der Anonymisierung helfen will, der soll auch für unbedenkliche Internet-Aktivitäten TOR nutzen. Nur durch hohen Datenverkehr entsteht die Anoymität für jeden Einzelnen. Und der letzte Punkt: Es reicht ein einziger Zugriff der ohne TOR gemacht wurde, um z.B. Herauszufinden, wem ein bestimmtes Facebook- oder Twitter-Profil wirklich gehört.

29.08.2007 - Social Phishing Studien

Ich arbeite ja schon eine Weile auf dem Gebiet Social Engineering, hier ist jetzt eine interessante Studie aus dem Jahr 2005, die das Problem angeht, dass es zu Social Engineering (aus guten Gründen) keine wirklichen wissenschaftlichen Studien gibt. Wissenschaftler der University von Indiana haben eine Phishing Studie durchgeführt.

Sie haben an eine Testgruppe und eine Kontrollgruppe ein E-Mail mit einem gefälschten Absender aus der eigenen Universität verschickt, mit "check this out" und einem Link auf eine Website außerhalb der Universität, wo dann aber das Universitätslogin mit Passwort eingegeben werden musste. Gegen den Kerberos der Uni konnten sie testen, ob das Passwort korrekt ist.

In der Testgruppe wurden Absender vorgetäsucht, die den Empfängern persönlich bekannt sind, geerntet aus Friendster, MySpace, Facebook, Orkut und LinkedIn. Das Ergebnis ist, dass dadurch die Erfolgsquote von 16% (in der Kontrollgruppe) auf 72% gesteigert wurde. Und dieser Trick ist natürlich auch jedem professionellen Phisher leicht zugänglich. Weitere Details: Frauen haben bei den E-Mails ihrer Freunde zu 77% das Passwort eingegeben, Männer zu 65%. Wenn das E-Mail an den Mann aber von einer weiblichen Bekannten kam, stieg die Zahl von 53% auf 68%. Ein ähnlicher Effekt bei den Damen macht nur 2% Steigerung aus.

Diese Erfolgswerte sind vergleichsweise hoch, die Kontrollgruppe hatte immerhin 16%, was deutlich über dem von Gartner berichteten Wert von 3% Erfolg beim Phishing liegt. Hier die Studie zu Social Phishing (pdf, 337 kB).

Eine andere Studie "West Point Carronade" berichtet von ähnlichen Trainingsexperimenten mit Militär-Kadetten in West Point. Hier hat die Absenderangabe eines fiktiven Colonels eine Erfolgsrate von >80% produziert. Dieses Dokument ist sehr interessant für alle IT-Manager, Sicherheitsbeauftragten, CISOs, etc., die das evtl. nachmachen möchten. Der Text diskutiert, wie wichtig es ist, vorher Rückendeckung von weiter oben zu bekommen (Buy-in of the Management) und wie so eine Übung in ein umfassenderes Awareness-Training eingebunden sein sollte.

07.06.2007 - Google Street View

Google hat vor kurzem die Funktionalität von Google Maps für 5 amerikanische Großstädte erheblich erweitert. In diesen Städten war der sog. Google Van unterwegs, ausgerüstet mit Kameras, die die ganze Stadt fotografiert haben. Und diese Ansichten ergänzen jetzt die Stadtkarten und den Blick von oben, den Google Earth bietet. Der Name: Google Street View.

Und soweit auf diesen Fotos Gebäude zu sehen sind, hat auch niemand damit ein Problem, aber die Straßen waren natürlich ganz normal bevölkert und die Menschen tun, was sie auch sonst im öffentlichen Raum tun. Manche bohren in der Nase, schmusen oder kuscheln mit dem Partner(in), manche schauen in die Auslagen eines Sex-Shops, andere sind gerade beim Sonnenbaden im Bikini und jemand pinkelt am Straßenrand. Manchmal kann man auch ein bisschen in die Fenster der Wohnungen sehen. Und auf wired.com gibt es Abstimmungen über die "interessantesten" (oder peinlichsten) Ansichten.

Google rechtfertigt die Veröffentlichung der Aufnahmen damit, dass nach ihrer Ansicht alles was im öffentlichen Raum passiert, auch öffentlich ist und damit keinen Anspruch auf Vertraulichkeit hat. Ganz so einfach sehe ich (und viele andere) das aber wiederum nicht. Denn es macht sehr wohl einen Unterschied, ob mich vielleicht 3 oder 4 Menschen beim Nasenbohren überraschen, oder ob dieses Foto für die ganze Welt sichtbar im Internet steht und reichlich und hämisch kommentiert wird. Natürlich ist es praktisch, wenn bei einer Landkarte gleich ein Foto der Gebäude zu sehen ist, aber dann sollten die Personen unscharf gemacht werden.

Mehr zum Thema Google und Privatsphäre in früheren Kommentaren und zum Thema Privatsphäre in anderen Beiträgen. Und noch ein Aspekt: salon.com berichtet von sog. ARGs, alternate reality games. Das Konzept von ARGs gibt es seit 2001. Es wird mittlerweile u.a. in der Werbung eingesetzt. Eine Community im Internet bekommt eine Aufgabe gestellt, die sie gemeinsam lösen. Das Durchsuchen von Tausenden von Straßenzügen nach originellen Situationen ist z.B. eine solche mögliche Aufgabe, der Artikel berichtet von anderen ähnlichen Aktionen. Solch ein Konzept kann für sinnvolle Anwendungen, aber natürlich auf für unschöne Sachen genutzt werden.

Anmerkungen 9.7.2007:

Die Problematik "wieviel Privatsphäre kann ich erwarten, wenn ich mich in der Öffentlichkeit bewege" erinnert an die Entwicklungsgeschichte der Rechtsauffassung zu Privatsphäre in den USA um 1890 herum. Brandeis und Warren verfassten damals einen Artikel The Right to Privacy (besprochen im verlinkten PDF). Zwischen 1850 und 1890 war die Zahl der Zeitungen von 100 auf 900 gestiegen und die Zahl der Leser hatte sich verzehnfacht. Es gab Beschwerden über sensationalistischen Stil beim Kampf um Leser. 1884 hatte gleichzeitig Eastman Kodak eine Kamera auf den Markt gebracht, mit der erstmals auch Privatpersonen sehr einfach und erschwinglich Schnappschüsse machen konnten. Bis dahin war eine Fotoaufnahme eine aufwendige Angelegenheit, man stellte sich in Positur und niemand wurde heimlich fotografiert. Jetzt war das anders. Das Gesetz schützte bis dahin zwar Vertrauensbruch innerhalb eines Vertragsverhältnisses, unbefugtes Betreten und Verleumdung, aber nicht Schutz gegen heimliche Aufnahmen durch Fremde oder die Veröffentlichung von wahren Tatsachen über andere Personen. Diesen Schutz leiteten die beiden Autoren erst mühsam her.

Das ist eine ähnliche Entwicklung zu dem, was wir hier haben: das Internet ermöglicht es, dass die heimlichen Aufnahmen eine extrem weite Verbreitung finden. Dadurch bekommen die Aufnahmen von Google eine andere Qualität, als wenn ein Tourist Aufnahmen eines Gebäudes macht, und dabei zufällig die Anwohner oder andere Touristen mit drauf sind. Foto-Sharing Websites wie Flickr werfen das Problem auch bereits auf, aber die Systematik und Verbreitung von Google verstärkt es noch.

26.7.2008:

Es gibt Berichte, nach denen Google angefangen hat, die Gesichter auf diesen Fotos unscharf zu machen. Es soll angeblich zum Teil gespenstisch aussehen.

23.05.2007 - Vorratsdatenspeicherung / Data Retention

2018Mai 2018: Die Vorratsdatenspeicherung ist in Europa eine never-ending story, siehe Wikipedia für den aktuellen Stand. Sie wurde auf Wunsch der Behörden eingeführt, durch Gerichte in den jeweiligen Ländern (oder auf EU-Ebene) wieder gestoppt, von Regierungen wieder eingeführt und wieder gestoppt, usw. In der Schweiz wurde sie jetzt auch eingeführt: 6 Monate Aufbewahrung - wer wann wen angerufen hat und wie lange das Gespräch gedauert hat, wer sich wann ins Internet eingeloggt hat und für welche Dauer, wer wann wem ein E-Mail oder SMS geschickt hat und die Standortinformationen des Mobiltelefons. Zusammen mit einem Auskunftsrecht der Bürger. Interessierte Schweizer können die Daten, ordentlich in ZIP-Dateien auf CD-ROM gepackt und passwortgesichert, zugestellt bekommen. digitale-gesellschaft.ch hat dies zum Anlass genommen zu zeigen, wie so eine animierte Transparenz auf einer Karte visualisiert aussieht. Ähnliches gab es in Deutschland auch: Sechs Monate im Leben des Malte Spitz: Was Vorratsdaten über uns verraten. Beides ist sehenswert. |

Die Vorratsdatenspeicherung (engl. data retention) hat eine gute Chance, unser aller Privatsphäre wieder ein gutes Stück weiter auszuhöhlen. Je nach Land werden unterschiedlich weite Implementierungen der EU-Richtlinie diskutiert, die aber alle sehr bedrohlich sind. Fakt ist, dass einmal gesammelte Daten früher oder später genutzt werden, und zwar viel wahrscheinlicher gegen jugendliche Raubkopierer und andere eher harmlose Sünder als gegen Terroristen. Hier der Text der EU-Richtlinie.

Nachtrag: Noch ein interessanter Artikel und die Liste der Stellungnahmen auf der Parlamentswebsite

31.05.2007:

heise.de berichtet von noch viel weitgehenderen Forderungen der Bundesratsausschüsse in Deutschland: Ausdehnung der Delikte bis hin zu Vereinsgesetzverstößen. Und außerdem fordern sie eine Erleichterung beim Vorgehen gegen das Urheberrecht in Zivilrechtsverfahren. - Sehr unschön, das alles.

Juli 2007:

heise.de berichtet über eine erwartete Erhöhung der Aufklärungsquote um 0,006 Prozent durch die massive Datensammlung laut einer Studie des deutschen Bundeskriminalamts ("von derzeit 55 % im besten Fall auf 55,006 %"). Der bisherige Entwurf in D. wurde unter anderem vom Wissenschaftlichen Dienst des Bundestags als nicht vor Gericht haltbar kritisiert.

Oktober 2007:

Jetzt wird es ganz bizarr: Der Arbeitskreis Vorratsdatenspeicherung warnt davor, dass mit der geplanten Ratifizierung der umstrittenen Cybercrime-Konvention des Europarates 52 Staaten einschließlich Azerbaijan, Russland und den USA Zugriff auf hiesige Kommunikationsprofile hätten, sie brauchen diese nur anzufordern.

Schon durch eine einfache Auswertung der sog. Verkehrsdaten eines E-Mail-Netzes (Sender und Empfänger des Mails) kann eine sehr gute Analyse der Beziehungen z.B. in einem Unternehmen oder einer Organisation aufgestellt werden. Da werden auf einmal Beziehungen deutlich, denen sich die Mitglieder des Netzes oft gar nicht unbedingt bewusst sind. Mehr dazu in diesem Research Paper (pdf, englisch).

Hier ein Artikel aus den USA, der hinterfragt, wieso Sprint Received 8 MILLION Law Enforcement Requests for GPS Location Data in the Past Year. Der Artikel legt nahe, dass die automatisierte Möglichkeit der Standortabfrage dazu führt, dass dies ständig durchgeführt wird (übrigens eine nette Nebeneinnahme für Sprint, diese Abfragen kosten ja jeweils Geld).

Sehr schöne Plakate gegen die Vorratsdatenspeicherung gibt es bei dem bundesdeutschen AK VORRAT.

Juli 2010:

Der ORF berichtet auf futurezone: Data-Retention gescheitert. Sie schreiben:

- Die Artikel-29-Gruppe der Datenschutzbehörden in der Europäischen Union hat einen Bericht zur Vorratsdatenspeicherung (Data-Retention) vorgelegt. Das Ergebnis: Die EU-Staaten erfassen mehr Kommunikationsdaten ihrer Bürger als sie eigentlich sammeln dürften. Die Richtlinie sei als Instrument der Harmonisierung des EU-Binnenmarktes gescheitert.

- Die Datenschützer fanden heraus, dass in einigen Fällen auch die Inhalte der Kommunikation erfasst werden, beispielsweise bestimmte Felder in E-Mail-Headern. Bei Mobiltelefonaten würden die Behörden nicht nur den Standort bei Beginn des Gesprächs erfassen, sondern die Bewegungen der Nutzer kontinuierlich mitverfolgen, heißt es in der Mitteilung der EU-Datenschützer.

März 2011:

Der deutsche Datenschützer Malte Spitz klagte die deutsche Telekom, um seine eigenen Handy-Vorratsdaten zu erhalten und ließ von der deutschen Zeitung "Die Zeit" diese Daten dann auf einer interaktiven Karte auswerten. Hier mein Artikel dazu: Die wundersamen Reisen des Herrn Spitz.

Juni 2011:

Ein interessanter Vortrag von Christof Tschohl (Ludwig-Boltzmann-Institut für Menschenrechte/BIM) über den Stand der Vorratsdatenspeicherung in Ö (pdf).

Feb. 2012: Vorratsdaten helfen nicht bei der Aufklärung

Eine Studie des Max-Planck-Institutes besagt, dass Vorratsdaten keine höhere Aufklärungsquote bringen.

April 2014:

Sehr interessantes Urteil des European Court of Justice (ECJ): Groundbreaking IT-law developments: European Court of Justice abrogates Data Retention and allows Data Detention .

|

22.05.2007 - Studie zu Network Attacks

Eine recht interessante Studie Network Attacks: Analysis of Department of Justice Prosecutions (PDF, 230 KB) bringt ein paar recht interessante Ergebnisse. Das Datenmaterial bezieht sich nicht auf Umfragen bei betroffenen Unternehmen, sondern stammt aus Prozessen in den USA 1999 - 2006. Dabei waren 36% bestehende oder frühere Anwender, die ihre eigenen oder die Passworte von (Ex-)Kollegen nutzten, um im Durchschnitt 1,5 M $ Schaden anzurichten und zwar 88% von ihren Heim-PCs zu Hause.

Solche Schäden klingen hoch, aber da waren z.B. Fälle, wie die Ex-Mitarbeiter aus Zorn systematisch und gezielt Datensätze in Datenbanken gelöscht haben. Nur wenige Firmen sind auf solche Angriffe vorbereitet. Denn wenn ein solcher Angriff erst nach 1 Woche oder noch später entdeckt wird, ist ein Zurückladen des alten Standes keine Option, die Änderungen der ganzen Woche wären ja verloren. Nur ein recht ausgeklügeltes System auf der Basis von Journals, mit denen die Aktivitäten eines einzelnen Accounts rückgängig gemacht werden können, hift hier. Wie lange hebt eigentlich Ihr Unternehmen solche Redo-Logs auf?

29.04.2007 - Bericht zu targeted Attacks

Das betrifft vor allem Firmen und zwar durchaus auch kleinere Firmen, bei denen Firmengeheimnisse, z.B. Angebotkalkulationen, Lieferantenbedingungen oder auch Technologisches zu klauen ist: sog. targeted Attacks

|

| Diese Graphik von MessageLabs (pdf, Seite 6 des verlinkten Reports) stellt dar, wie die Zahl der targeted Attacks gegen einzelne Personen, zumeist in ausgewählten Firmen, extrem stark im Steigen ist. |

Dabei sendet der Angreifer, typischerweise ein sog. Informationsbeschaffer, eines oder ganz wenige E-Mails an irgendjemand im Unternehmen, mit einem attraktiven Betreff und einem ebensolchen Anhang (z.B. "Paris Hilton nackt" oder aber auch "So muss ein Urlaub sein"). Und, wie eine Statistik des E-Mail-Scanning Services MessageLabs zeigt, in 80% der Fälle keine .exe (die in vielen Unternehmen rausgefiltert werden, sondern vermeintlich harmlose .ppt- und .doc-Dateien. Und da alle ungepatchten Office-Produkte Schwachstellen enthalten lässt sich auf diese Weise sehr leicht eine kleine "Backdoor" ins Unternehmen einbauen.

Nach Betrachten der Bilder bleibt dieses Schadprogramm aktiv und lädt sich nach Bedarf andere Malware nach, sei es ein Keylogger, der Tastenanschläge "heimsendet", oder auch ein Programm, das die Shares nach interessanten Dateien durchsucht. Hier die wichtigsten Erkenntnisse des Reports:

- es sind oft nur vereinzelte Mails pro Unternehmen, oft nur ein einziges (und damit sehr schwer zu erkennen)

- Malware-Scan-Software ist sehr schlecht beim Erkennen, die gleiche Angriffsdatei kann oft über Monate verwendet werden (Im Test waren es z.b. nur 5 von 27 getesteten Programmen, Details im Report selbst)

Hier ein früherer Artikel über so ein Programm, das schon vor Jahren tonnenweise CAD-Daten Richtung China gesendet hat: Titan Rain genannt.

Juni 2007:

heise.de berichtet von gezielten

E-Mail-Attacken auf Manager zum Zwecke der Industriespionage. Hintergrund ist eine Studie von MessageLabs.

An anderer Stelle gibt es mehr zur Abgrenzung zwischen opportunistic und targeted Attacks.

05.04.2007 - WEP Knacken in < 1 Minute

Jetzt ist die WLAN-Verschlüsselung WEP entgültig geknackt. Bisher war es nötig, eine große Menge von Paketen zu sammeln (bzw. die provozieren), jetzt steht eine neue Version des WEP-Knackprogramms Aircrack zur Verfügung, die dies in weniger als 1 Minute schafft. Die Lösung ist natürlich auf WPA oder noch besser, auf WPA-2 umzusteigen. Nur bedeutet das in den meisten Fällen, dass man seine Access Points wegschmeißen muss und neue kaufen (die Verbreitung von WPA war in 2006 nur bei 17%). Privatleute können sich überlegen, ob sie den Aufwand treiben wollen, aber für Firmen es der Umstieg jetzt ein absolutes Muss.

Ergänzung Mai 2007: Searchsecurity berichtet, dass der größte Kreditkartendiebstahl aller Zeiten bei TJX in den USA über geknackte WLAN-Verbindungen gestartet wurde. Die Daten von 45.7 Millionen Karten wurden über einen langen Zeitraum ausgelesen. Die von TJX eingesetzte WLAN-Verschlüsselung war WEP. Sie waren sich bewusst, dass dieses Protokoll nicht stark genug ist und hatten einen Umstieg auf WPA bereits geplant.

Was wiederum zeigt, dass das Vermeiden von Einkäufen im Internet nicht vor Kreditkartenbetrug schützt. Und darum benutze ich keine Bankomatkarte beim Lebensmittelkauf (denn die sind für den Kunden noch viel riskanter, Kreditkartenhaftung ist für den Kunden auf 50$ beschränkt, bei Bankomatkartenbetrug haftet normalerweise der Kunde).

29.03.2007 - Klage von Oracle gegen SAP

Die NY Times vom 23.3. berichtet, dass Oracle eine Klage gegen SAP (pdf, 330 KB) eingereicht hat. Hier der Inhalt:

-

The Oracle suit states that SAP repeatedly stole copyrighted software

and other confidential information in a campaign to undermine Oracle and

grab corporate customers that came to Oracle as part of its two largest

business software acquisitions: PeopleSoft, for $10.3 billion in early

2005, and Siebel, for $5.85 billion, a purchase completed in 2006.

According to the suit, workers at an SAP subsidiary in Texas logged into an Oracle customer-support Web site, posing as current or recent Oracle customers like Merck, Honeywell, Bear Stearns, Abbott Laboratories, Smithfield Foods, the Texas Association of School Boards, and many others. Then, from September 2006 to January 2007, SAP proceeded to make more than 10,000 illicit downloads of Oracle software and technical support documents, the suit states.

Oracle's suit contended that stolen software and expertise were in SAP's Safe Passage program, which sought to lure former PeopleSoft and Siebel users. "This theft," the suit states, "appears to be an essential and illegal part of SAP's competitive strategy against Oracle."

SAP hat geantwortet. Die Anklageschrift ist aber für alle Sicherheitsbeauftragten interessant. Entdeckt wurde dieser Vorgang über eine Auswertung der Zugriffslogs. Es war aufgefallen, dass diese Kunden auf einmal statt den üblichen 20 Downloads pro Monate nun mehrere Tausend hatten, diese Downloads im Sekundenabstand gestartet wurden (das sieht nach automatischem Download aus) und dass mehrere "Kunden" von einer einzigen IP-Adresse zugegriffen haben. D.h. eine routinemäßige Auswertung von Zugriffs- (und anderen) Logs kann sehr interessante Erkenntnisse liefern und sollte in jedem Unternehmen stattfinden. Tools um dies zu erleichtern stehen zur Verfügung.

22.03.2007 - MMORGP - Online Spiele als Angriffsgebiet

Die Welt der Online Spiele wird immer mehr zum Angriffsgebiet für die dunklen Kräfte im Internet. So berichtet hier heise.de über Angriffe auf Xbox-Live. Wie es scheint, sind das im Prinzip Phishing Angriffe, die Gamer geben Gamertag, die Windows Live ID und das Windows Live Passport weiter, weil sie sich ihren Score hochsetzen lassen wollen. Dann kauft der Angreifer auf Rechner das Opfers weitere Spiele ein.

27.3.2007:

heise.de berichtet, dass es sich um "Social Engineering"-Angriffe auf den Xbox-Support handelt.

-

Der Xbox-Clan "Infamous" hatte zuvor auf seiner Webseite Informationen veröffentlicht, mit welcher Gesprächstaktik man den Support dazu bewegen könne, einen Account umzuleiten, ohne die eigentlich dazu nötigen Password- und Sicherheitsfragen zu beantworten.

Letztendlich ist das nicht überraschend: wo immer etwas zu holen ist, finden sich auch Kriminelle ein, siehe auch Second Life (und die Werbeleute sind auch schon da, und platzieren reale Werbung auf virtuellen Plakatwänden). Der Artikel berichtet nicht nur von bisher 3 Angriffen in Second Life, sondern auch von ähnlichen Problemen in World of Warcraft. Man kann sich streiten, ob das Scherze sind oder Angriffe, sicher führen solche Sachen aber zu Ausfällen und bieten damit eine Möglichkeit zur Erpressung der Betreiber des Spiels.

Siehe auch meine früheren Eintrag zu Malware auch innerhalb von Online-Games und allgemeines zu MMORPGs auf meiner anderen Website.

|

17.6.2007: Gold Farming

Die NY Times berichtet über eine andere dunkle Seite der MMORPGs, nämlich die Arbeit von geschätzten 100 000 Chinesen, die in sog. "Gold Farms" 12 Stunden pro Tag, 7 Tage die Woche (mit meist nur 3 freien Tagen im Monat) gegen sehr geringe Bezahlung (im Akkord) die Avatare von Europäern und Amerikanern bedienen und auf diese Weise diese Avatare mit Gold und Zauberkräften ausstatten ('power leveling'). Oder sie spielen mit eigenen Avataren und transferieren die virtuellen Güter innerhalb des Spiels. Dies wird "real-money trading" genannt, oder R.M.T. Der Markt wird auf 1,8 Milliarden $ geschätzt. Die meisten Spiele verbieten solche Transaktionen (außer z.B. Second Life). Januar 2007 hat eBay dann verkündet, dass sie dies nicht mehr auf ihrer Website zulassen. Dafür gibt es heute spezielle Website, die auf solchen Handel spezialisiert sind.

Die Arbeiter in den Gold Farmen ziehen die Wut vieler anderer Spieler auf sich und es wird Jagd auf 'vermins' und 'rats' gemacht und diese auf YouTube unter 'Chinese Farmer Extermination' dokumentiert. Die Thematik Gold Farming ist auch Thema von Cory Doctorows Buch For the Win, das er zum Download anbietet.

Mai 2011:

Jetzt wird berichtet, dass in China sogar Häftlinge für Goldfarms missbraucht werden. Nach der Zwangsarbeit im Tag müssen sie Nachts für das Gefängnismanagement noch Gold erspielen, harte Strafen drohen bei Nicht-Erfüllung.

|

| Quelle: Preise für gestohlene Game-Accounts - Quelle: G Data Underground Economy - Update 04/2010 |

Nov. 2008:

Die ENISA stellt eine Studie ins Netz: Virtual Worlds, Real Money - Security and Privacy in Massively-Multiplayer Online Games and Social and Corporate Virtual Worlds (pdf).

In 2007 wurden bereits geschätzte 2 Milliarden US$ mit virtuellen Objekten umgesetzt, was viele Möglichkeiten für Betrug bietet. Objekte werden oft auf eBay angeboten, der Austausch muss dann aber im Spiel stattfinden. Verkäufe innheralb des Spiels werden zum Teil durch "Trade Windows" unterstützt, in denen die Beteiligten Geld UND Ware ablegen müssen, bevor diese wieder entnommen werden können. Wenn aber "richtiges Geld" im Spiel ist, so können Waren- und Geldübergabe nicht sicher gekoppelt werden.

Andere Probleme, die im Report behandelt werden sind z.B. Diebstahl von Avataren, z.B. durch Passwort-Ausspähung. Die Studie berichtet von 30 000 Programmen die darauf aus sind, Passworte von Online Spielern zu ergattern. Andere Probleme ergeben sich durch Bullying und Harrasment, z.B. durch Spieler die nur auf Streit aus sind. Solche Streitigkeiten können über ODR (online dispute resolution) gelöst werden, was sich andererseits auch sehr gut für falsche Anschuldigungen eignet und damit auch legitime Spieler mit Sperrung belegen kann, die diesen Spieler am Fortschritt hindern.

07.02.2010:

Das Problem mit dem Diebstahl von Avataren und deren Werte ist mittlerweile so schlimm, dass Blizzard Entertainment auch One-time Passwort-Geräte anbietet, entweder direkt als Gerät oder als Programm auf einem Smartphone. Speziell gefährdet sind auch Account, die in Goldfarmen "aufgepeppt" wurden und deren Zugangsdaten daher weitergegeben wurden.

Ein spezielles Problem ist der Schutz Minderjähriger, da es keine wirklich funktionierende Altersverifizierung gibt. Dies bedeutet, dass Minderjährige als Erwachsene auftreten und umgekehrt, Erwachsene (mit schlechten Absichten) sich in Spielbereichen aufhalten, die für Kinder reserviert sind - Dies wird u.a. von Second Life als großes Problem berichtet.

Die ENISA stellt ein Dokument für Eltern bereit: Children on virtual worlds, What parents should know (pdf).

13.09.2009:

Hier noch einige Artikel zu Kriminalität und Bankenzusammenbrüchen: Virtual Rape und Lessons from a virtual bank run.

17.6.2007:

Ich habe eine ganze Extra-Seite zu den Risiken von Social Networks, dort gibt es akutelle Beispiele von Betrug in Online Games und zur Problematik von Reputationsbewertungen, wie sie nicht nur in Spielen, sondern an vielen Stellen im WWW üblich sind.

Mai 2014:

Ein sehr spannender Artikel über das Business von Cheat Providern, z.B. aimbot Dealern und wallhack Usern. Das scheint das gleiche Katz-und-Maus Spiel zu sein wie bei Anti-Malware.

03.03.2007 - DRM und Kopierschutz in Vista - Copy Protection wird immer bizarrer

Peter Gutmann aus Neuseeland analysiert die Copy Protection Mechanismen in Vista:

- Um eine besseren Schutz gegen Raubkopien von hochauflösenden

DVDs implementieren zu können, wurden große Teile des Systems

umgeschrieben und dabei u.a. so Features wie ein weltweites Sperren

von korrumpierten Device-Drivers eingebaut. D.h. bis der jeweilige

Anbieter einen neuen Driver herausgibt, ist das alte Gerät, z.B. die Video-Karte oder der DVD-Spieler nicht mehr zu gebrauchen, von niemand mehr der Vista nutzt, irgendwo auf der

Welt. Ein riesiger Denial-of-Service. :-(

Im Kern geht es darum, dass sichergestellt werden soll, dass nirgendwo, nicht mal auf Pins auf dem Motherboard, der entschlüsselte Inhalt abzugreifen darf. D.h. alle Chips,

Graphik- und Soundkarten müssen AES-Verschlüsselung können und

nutzen, ein riesiger technischer Aufwand, der nicht nur Vista-Benutzer

betrifft, weil alle Geräte, wenn sie Vista-Ready in Bezug auf High Definition

Content sein wollen, diese Features haben müssen, auch wenn sie später

unter Linux oder MaxOS eingesetzt werden.

A Cost Analysis of Windows Vista Content Protection

Hier noch weitere Kommentare zu der Copy Protection in Vista und weitere Kommentare, u.a. Link auf Stellungnahme von Microsoft.

Bruce Schneiers schreibt in seinem Newsletter sehr detailliert und pointiert zum Thema DRM in Vista und was dies letztendlich für alle EDV-Nutzer bedeutet, egal ob sie je ein HD-DVD nutzen werden und sogar egal, ob sie überhaupt Windows oder Windows Vista einsetzen. Auch heise.de schreibt zu Kopierschutzes bei den HD-DVDs.

-

The Blu-ray DRM system has been broken, although details are scant. It's the

same person who broke the HD DVD system in December. (Both use AACS.)

As I've written previously, both of these systems are supposed to be designed

in such a way as to recover from hacks like this. We're going to find out if the

recovery feature works.

Und hier eine sehr interessante 7-teilige Einführung in das Thema "AACS Decryption". Es wird sehr gut erklärt, wie bereits im Design dieser Verschlüsselungen für HD DVDs (High Definition, d.h. DVDs mit Filmen hoher Auflösung) bereits die möglichen Angriffsformen antizipiert wurden, wie es jedoch auch gegen diese zusätzlichen Schutzmaßnahmen wieder clevere Angriffe gibt und wie dieses Katz und Maus Spiel immer weiter geführt werden kann. Das Problem für die Verschlüsseler ist jedoch, dass ein einziger kleiner Designfehler beim Schutz für die Angreifer ausreicht. Und 100% fehlerfrei ist eben sehr schwer zu realisieren.

AACS Decryption Teil 1,

Teil 2,

Teil 3,

Teil 4,

Teil 5,

Teil 6,

Teil 7

Die Schwierigkeit der Aufgabenstellung liegt darin, dass es darum geht, geschützten Inhalt auf einem "untrusted" System darzustellen, d.h. der "Verteidiger" des Inhalts muss immer davon ausgehen, dass der Benutzer böswillig ist und den Inhalt kopieren möchte. Der Verteidiger ist extrem im Nachteil, dem Angreifer genügt nämlich bereits 1 kleiner Fehler, und der Inhalt kann kopiert werden. Hier ein Artikel (mit Links), der zeigt, dass Angriffe auch auf der Ebene der Hardware oder Device Driver stattfinden können.

Ein ähnliches Problem in der Nutzung von "untrusted" Geräten haben alle Banken, wenn sie Internetbanking auf Heim-PCs unterstützen. Ein großer Prozentsatz aller dieser PCs ist mit Spyware infiziert, eine sorgfältige Bank müsste immer davon ausgehen, dass ein Angreifer eine Software auf dem PC installiert hat, die z.B. Betrag und Kontonummer einer Überweisung ändern kann, und das ganze mit der iTAN des nichts-ahnenden Benutzers bestätigt. Mehr zu solchen Angriffen und deren Abwehr unter Man-in-the-Middle.

Nun zurück zu Vista: Hier ein Artikel im Standard, dass das US-Verkehrsministerium derzeit den Einsatz von Vista nur ein Ausnahmefällen genehmigt. Mehr Infos zu Vista auch in meinem früheren Blog-Eintrag. Und zum Thema DRM siehe auch das Sony Debakel. Und Apple ist nicht viel besser, was DRM betrifft.

Feb. 2014:

Der Autor Cory Doctorow hat wieder mal einen sehr schönen Artikel geschrieben, sein Thema ist What happens with Digital rights management in the real world?. Er stellt das unlogische an DRM, speziell in Form des US DMCA Gesetzes, sehr eloquent dar. Warum DRM uns Geräte alle unsicherer macht hat der Fall von Sony DRM in 2005 sehr schön gezeigt. Kriminelle haben die Sicherheitslücke, die dank Sony in

13.02.2007 - Todesdrohung per Spam

Wenn man glaubt, jetzt hätte man auf dem Gebiet des Spams alles gesehen, dann kommt diese Meldung vom FBI: E-Mail Scam Includes Hit-Man Threat. (Danke für den Hinweis an die sehr lesenwerten secorvo News).

Da schreibt dann der Spammer zum Beispiel, dass er zwar den Auftrag hätte, den Empfänger zu töten, aber gegen eine große Summe, z.B. 20000 $, wäre er bereit, vom Auftrag abzusehen. Wenn einer der Empfänger darauf einsteigt, werden evtl. sogar private Details des Empfängers als Beweis für die Glaubwürdigkeit der Drohung geliefert. Oder, nur wenig harmloser: Das E-Mail gibt vor, vom FBI in London zu sein. Dort wäre jemand verhaftet worden, in dessen Liste der nächsten Opfer der Empfänger des E-Mails gelistet gewesen sei. Man muss sich mal vorstellen, was eine solche Meldung mit der Psyche des Empfängers anrichten kann.

24.01.2007 - Gastbeitrag von Wolfgang Schnabl: Ist Microsofts Internet-Explorer unsicher?

Ein Artikel der Washington Post Anfang Jänner 07 stellte fest, dass Microsofts Web-Browser, der Internet-Explorer, im Jahr 2006 über 9 Monate lang unsicher war. Unsicher bedeutet, dass es für diesen Zeitraum von 284 Tagen keine Sicherheitspatches gab, also für die Anwender keine Möglichkeit bestand, die Fehler in der Software ausbessern zu können.

Was bedeutet das für uns als Benutzer? Ist es überhaupt noch möglich, im Internet zu surfen oder sind die Gefahren inzwischen zu groß geworden? Benutzer von Firefox, dem größten Konkurrenzprodukt des Internet Explorers, hatten im gleichen Zeitraum nur 9 Tage ohne Patches zu überstehen. Müssen wir also auf andere Browser umsteigen - Firefox, Opera, Netscape?

Wie immer muss man solche Meldungen hinterfragen und etwas differenziert sehen. Vor dem Hintergrund, dass der Internet Explorer eine Marktverbreitung von über 80% hat, ist es nicht verwunderlich, dass die Mehrheit der Hacker sich gerade auf dieses Produkt stürzen um Lücken zu finden. Jeder gefundene Fehler kann Geld bedeuten, das einem Benutzer abgenommen werden kann, und je mehr Benutzer mit einer ausgenützten Sicherheitslücke erreicht werden, desto mehr Geld kann gemacht werden.

Ich möchte aber auf einen anderen Punkt hinaus. Fakt ist, und davon müssen wir ausgehen, dass Software immer Fehler enthält. Nun kann man natürlich den oft gebrachten Standpunkt vertreten, dass Microsoft an allem schuld ist. Aber nicht nur Microsoft-Software enthält Fehler, jede andere Software enthält ebenfalls Fehler, denn, wie Wilhelm Tell so treffend sagt, 'Was Hände bauten, können Hände stürzen'. Es wird daher immer Menschen geben, die Fehler suchen, finden und, wenn sie genug kriminelle Energie haben, auch ausnutzen.

Aus meiner Sicht ist es ein geradezu fatalistischer Ansatz die gesamte Schuld auf die Software-Hersteller abzuschieben. Sicherheit funktioniert so nicht. Sicherheit ist wie ein Puzzle, erst viele Einzelteile ergeben ein erkennbares Bild. Sicherheit braucht einen holistischen Ansatz. Beim Auto verlasse ich mich auch nicht auf die Bremsen alleine, ich habe noch Airbag, Sicherheitsgurt, Geschwindigkeitsbeschränkungen, Vorrangregeln und kann defensiv Fahren. Ich verfüge über eine ganze Reihe verschiedener Sicherheitsmaßnahmen, technische, organisatorische und persönliche. Genau dasselbe Prinzip ist in der Informationstechnologie anzuwenden. Ich kann und darf mich nicht auf die Fehlerfreiheit von Software verlassen, ich muss zusätzliche Maßnahmen setzen um meine Sicherheit im Internet zu erhöhen.

Wie immer geht vom Benutzer selbst die größte Gefahr aus. Wenn Statistiken belegen, dass Schadsoftware die meisten Browser befallen kann, auch Monate nachdem Patches verfügbar sind, so ist das vor allem ein Benutzerproblem. Hier erübrigt sich jede Diskussion darüber, wie schnell Hersteller Patches zur Verfügung stellen sollen. Gefahrenbewusstsein ist bei vielen Anwendern nicht vorhanden.

Wir gehen das Problem zu einseitig an. Natürlich müssen Fehler in Software behoben werden - und dies möglichst rasch - und natürlich müssen wir die Hersteller mit allen Mitteln dazu auffordern möglichst fehlerarme Software auszuliefern, aber wir dürfen unsere Sicherheit nicht darauf aufbauen. Sicherheit liegt in der Verantwortung jedes Einzelnen und jeder Benutzer ist verpflichtet, Sicherheitsmaßnahmen zu treffen und Sicherheitsregeln einzuhalten.

Wir müssen uns bewusst sein, dass es keine absolut sicheren Lösungen gibt, weder im realen noch im virtuellen Leben. Es gibt kein Produkt 'Sicherheit'. Sicherheit bedeutet immer Risikominimierung und setzt sich stets aus vielen Einzelkomponenten zusammen. Lernen wir daher mit Fehlern in Software zu leben und verantwortungsbewusst damit umzugehen.

Die NY Times kommentiert recht sarkastisch in einem Artikel die Never-ending Story desssen was die Industrie als Copy-Protection (Kopierschutz) bezeichnet (oder auch DRM, Digital Rights Management, oder eigentlich 'Digital Restrictions Management'?). Der Begriff "Crippleware" kam in einem Prozess auf, den ein Kunde gegen Apple führt, weil Apple den iPod so programmiert hat, dass er keine kommerziell gekaufte Musik von anderen Anbietern spielt.

Apple nennt seinen Kopierschutz "FairPlay", aber ob es fair sein kann, dass jemand der sich von iTunes gegen gutes Geld eine Musiksammlung herunterlädt, für den Rest seines Lebens an Apple-Produkte gebunden ist, erscheint doch fraglich. Als das französische Parlament letztes Jahr ein Gesetz dagegen verabschieden wollte entgegnete Apple, dass der Benutzer ja lediglich alle seine Songs auf CDs brennen muss und dann wieder rippen und schon kann er sie auch auf anderen MP3-Spielern nutzen. Nun ja, ein aufwendiger Prozess, wenn ich eine große Sammlung gekauft habe.

Microsoft hatte als Alternative sein eigenes System "PlaysForSure" entwickelt, das jetzt aber für den Zune-Player durch ein neues, inkompatibles System ersetzt wird. Das bedeutet, dass die Kollektion die ein Kunde bisher von Microsoft gekauft hat, nicht auf einem neuen Zune spielbar ist. Und der alte MP3-Player spielt nicht die Musik die Microsoft jetzt verkauft. Ergebnis: der Kunde muss hoffen, dass der alte Spieler nie kaputt geht und sich einen neuen Zune zusätzlich kaufen um die neue Musik zu hören.

Apple beruft sich auf die großen Labels, Universal, Warner Music Group, EMI and Sony BMG, die auf DRM bestehen würden. Es gibt eine Alternative: die independent Labels (d.h. 9800 kleine Musikverlage) verkaufen über eMusic.com ihre Musik als ganz normale MP3s und bietet derzeit 2 Millionen Songs. Komisch, die gleichen Songs bei Apple sind aber kopiergeschützt, irgendwas stimmt nicht an der Argumentation. Das klingt mehr nach "Monopol Protection" als "Copy Protection".

08.01.2007 - "Sicherheitsempfehlungen der Banken" im Elch-Test

Die ARGE Daten hat im Rahmen ihrer Überprüfung des Internet-Bankings noch einen Test nachgelegt, den sie Elch-Test für Online-Banking nennt. Dabei haben sie "unbedarfter Internetnutzer" gespielt und einfach nur versucht, sich an die Empfehlungen der Banken zur Online-Sicherheit zu halten. Eine davon ist, die "Sicherheitsempfehlungen der Betriebssystemanbieter beachten". Das bedeutet für Microsoft Windows: Deaktiveren von AktiveX, Active Scripting, Java, Java-Applets, ebenso wird Datei- und Schriftartendownload ausgeschlossen. Ausgeschlossen wird auch das Umleiten von Seiten (Redirect) und die Verwendung von IFrames, der PopUp-Blocker wird aktiviert, Autovervollständigen wird ausgeschalten und Kennwörter werden nicht gespeichert. Weiters werden alle Cookies gesperrt.