Philipps Notizen - 2012

von Philipp Schaumann

An dieser Stelle werden Beobachtungen veröffentlicht, die ich interessant finde, ohne dass die Texte immer gleich in einen logischen größeren Zusammenhang eingereiht werden müssen.

|

Link-Konventionen: Fette Links öffnen ein fremde Seite in einem neuen Fenster Blau hinterlegte Links bleiben auf der sicherheitskultur.at |

04.11.2012 - Wenn Hacker im Film fremde PCs übernehmen

Im Film kann man das immer wieder sehen und auch in Romanen lesen (z.B. in der Millenium-Trilogie von Stieg Larsson): irgendwelche genialen Hacker nehmen sich einen PC vor und dringen dann in diesen ein, installieren dort Software und kontrollieren ihn dann als wenn sie vor der Tastatur sitzen würden.

Ich ärgere mich immer, wenn ich das lese, denn das funktioniert nicht, egal wie genial die Hacker sind. Hacker können in Server eindringen, z.B. Webserver, weil die dafür programmiert sind, Verbindungen von außen anzunehmen. Moderne Betriebssysteme von PCs und Macs verbinden sich nach außen, aber sie nehmen, wenn sie nicht umkonfiguriert sind, keine Verbindungen von außen an (zumindest ab Windows XP, SP2 - so etwas ging bei Windows 95, aber heute geht das nicht mehr). Um einen PC zu übernehmen muss der Besitzer des PCs die Schadsoftware selbst abholen, z.B. indem das Opfer eine Website besucht. Dies werden die Angreifer versuchen, indem sie dem Opfer ein Email schicken und versuchen, ihn dorthin zu locken. Das ist z.B. auch beim Staatstrojaner so, obwohl der wirklich von Profis entwickelt wurde, das Opfer muss die Software selbst irgendwo abholen, zumindestens unwissentlich abholen. Ein PC, der einfach nur im Internet sitzt und keine Verbindungen aufbaut, der bleibt auch sauber.

Hier eine Geschichte dazu: Die georgischen Behörden haben beobachtet, wie ein Hacker in 400 georgische Systeme eingedrungen ist um dort vertrauliche Informationen zu klauen: Georgia turns the tables on Russian hacker. Aus dem Artikel:

- IT World reports that after tricking a lurking hacker into downloading what he thought was sensitive information, the tables turned, and his mugshot was taken through his own webcam. . . . In order to lay the bait after the attacks increased in severity over the course of 2011, Georgia allowed a computer to be infected on purpose. Placing a ZIP archive named "Georgian-Nato Agreement," once opened, the investigator's own malware was installed. While the alleged hacker was being photographed, his computer was rapidly mined for sensitive documents. One Word document contained instructions on who and how to hack particular targets; as well as website registration data linked to an address within Russia.

Das heißt, auch hier musste erst eine Falle gestellt werden so dass der Hacker sich die Schadsoftware selbst auf den Rechner holt. Das hat denn auch geklappt, die Fotos und viele Beweise wurden in einem Bericht des georgischen CERTs (PDF) veröffentlicht. Und hier eine Veröffentlichung von arstechnica mit weiteren Hintergründen: How Georgia doxed a Russian hacker (and why it matters). Hier wird auch die Frage behandelt, was das ganze für den normalen Benutzer im Internet bedeutet /bedeuten könnte.

14.10.2012 - Abenteuerliches zu Cybercrime-Statistiken

Sicherheitsexperten sind ständig auf der Suche nach Zahlen, die belegen, wie ernst die Lage bei der Informationssicherheit eigentlich ist. Das ist sehr unglücklich, aber vermutlich besteht die Hoffnung, dass wenn man belegen kann, welche Risiken und mögliche Kosten durch Schwachstellen entstehen können, so erhofft man sich wohl ein besseres Sicherheitsbudget. Leider ist das Problem aber kaum lösbar, wie die folgenden Artikel zeigen und es ist eine bizarre Situation entstanden, wie irgendwelche Zahlen aus der Luft gegriffen werden, dann auf Pressekonferenzen zitiert werden und sich dann in Regierungserklärungen wiederfinden können. Und ab dann gilt die Zahl wirklich als belegt.

Dabei ist die Behauptung entstanden, ob denn die Kosten von Cybercrime wirklich 1 trillion USD weltweit pro Jahr sind. Wie problematisch das Ganze ist, zeigt ein sehr guter Artikel von Microsoft-Researchern: Sex, Lies and Cyber-crime Surveys. Das Hauptproblem liegt in der geringen Zahl von Fällen.

- "A single individual who claims $50,000 losses, in an N=1000 person survey,

is all it takes to generate a $10 billion loss over the population. One

unverified claim of $7,500 in phishing losses translates into $1.5 billion."

Außerdem kommt noch der self-selection bias drauf. Opfer von Internetbetrug haben eine viel größere Bereitschaft an solchen Umfragen teilzunehmen.

Jetzt zur der Trillion: Does Cybercrime Really Cost $1 Trillion?. Der Autor dieses Artikels findet Security Firmen und Politiker, die immer wieder die gleichen Zahlen zitieren, für die aber keine stabile Grundlage existiert. Hier in der NYT dazu The Cybercrime Wave That Wasn't.

Der Norton Cybercrime report 2012 kommt übrigens auf 110 billion, d.h. 10% der McAfee Zahl. Und da sind Reparaturarbeiten auch mit drin, d.h. wenn jemand nach einem Data Leak die Website noch mal ordentlich umbaut, so zählt das vermutlich mit.

Hier ein weiterer Wissenschaftlicher Artikel der in einer Metastudie The Use, Misuse, and Abuse of Statistics in Information Security Research. Der Artikel vergleicht Statistiken und kommt zu dem Ergebnis, dass eigentlich alle diese Statistiken wissenschaftlich nicht haltbar sind.

31.08.2012 - EU-Konsultation zu IMPROVING NETWORK AND INFORMATION SECURITY

Es geht bei dieser Konsultation um die Frage, WIE am besten eine Erhöhung der Sicherheit im Internet erreicht werden kann. Natürlich wird Bewusstseinsbildung und ähnliches als Wege dorthin angeboten, aber ich denke nicht, dass sich dadurch grundlegend was ändern wird.

Andere Fragen beziehen sich auf die Fragestellung, ob eine Regulierung sinnvoll oder notwendig ist, und falls ja, auf welcher Ebene und wie streng.

Mein persönlicher Vorschlag dazu ist, dass es Ziel dieser Intitiativen sein sollte, ein Level-Playing-Field herzustellen. Derzeit ist es in vielen Bereichen so, dass es für Firmen finanziell von Vorteil ist, billige Angebote auf den Markt zu bringen und wenig in Sicherheit zu investieren. Dies hat den Vorteil, dass die Produkte entweder preislich günster sind, oder die Profite höher und auf jeden Fall schneller am Markt.

Der Markt ist (bisher ?) nicht in der Lage, diese Situation zu ändern. Dies würde voraussetzen dass wir einen rationalen Kunden vor uns haben, der die Sicherheit der Produkte beurteilen kann und die Sicherheit vernünftig gegen die höheren Kosten aufzurechnet. Dies geschieht nicht, Firmen die in Sicherheit investieren werden in vielen Fällen vom Markt bestraft.

So investieren zwar einige wenige Firmen in Penetration-Tests auf eigene Kosten, und verbessern damit die Software für die gesamte Industrie, aber das sind wirklich nur wenige, was die vielen Vorfälle auf Grund von verwundbarer Software< demonstrieren (das ist zwar nett von den Firmen die in diese Tests investieren, aber erzeugt kein Level-Playing-Field). An anderer Stelle schreibe ich mehr zum Thema Haftung für Software.

Ein Grund für diese Marktverzerrungen liegt z.B. darin, dass die Strafen für Datenschutzverletzungen (speziell in Ö) so niedrig sind, dass es sich vom Wirtschaftlichen nicht wirklich rechnet, das Datenschutzgesetz einzuhalten. Die notwendigen Maßnahmen sind zumeist deutlich teurer als die möglichen Strafen.

Ähnlich ist es bei Data Leaks. Selbst der Verlust von großen Mengen personen-bezogener Daten im letzten Jahr blieb für die verantwortlichen Firmen (Data Owner) ohne juristische oder wirtschaftliche Folgen (die GIS ist ein Monopol, das Innnenministerium als data owner der Polizeidaten steht wohl über der Sache, die Krankenversicherung in Tirol ist auch nicht belangt worden obwohl sie ihre Versicherten auf einen öffentlichen Server gestellt hat, etc.).

Im Rahmen der verschiedenen Cyber Strategy for Austria Initiativen vom Bundeskanzleramt in Österreich und vom Innenministerium wurde auch dort von einigen Teilnehmern der Veranstaltungen eine konsequente Anwendung der bestehenden Gesetze angemahnt.

Jetzt zu der Frage, auf welcher Ebene sollte reguliert werden. Mein Vorschlag: EU-weit und branchen-spezifisch. D.h. für die Finanzindustrie gelten bestimmte Vorgaben und in der Lebensmittelindustrie (auch eine kritische Infrastruktur) können das durchaus etwas andere sein. Andere Länder haben solche Regeln z.B. im Bankenbereich, so ist in Singapur eine 2-Faktor Authentication zwingend eingeführt worden und damit waren die Kosten für alle Banken gegeben und es wurden nicht einige Banken finanziell belohnt, weil sie keine Geräte ausgegeben haben.

The public consultation runs from 23 July to 15 October 2012 und der Fragebogen ist hier verlinkt.

12.08.2012 - Bizarres im Sommer 2012

Passwortdiebstähle

Erst ist da ein lange Kette von Passwortdiebstählen. Hier einiges aus der langen Liste: LinkedIn, eHarmany, Last.fm, League of Legends und Lustiges Taschenbuch, Yahoo Contributor Network, GMX-Accounts, Grafikkartenherstellers Nvidia, Billabong, Formspring, Onlinespiele-Plattform Gamigo, Singlebörse meetOne, Dropbox, Online-Brillenladen Mister Spex. Es ist immer noch unklar, wer eigentlich hinter dieser Welle steckt. Klar ist, dass ganz ganz viele Web-Entwickler grob fahrlässig mit den Geheimnissen ihrer Benutzer umgehen, ohne dass das anscheinend für die Website schwere Konsequenzen hat. Vielleicht müsste man doch mal über das Thema Haftung nachdenken.

Cloud-Risiken

Dann erklärt Steve Wozniak, der Mitgründer von Apple, dass Cloud Computing keine gute Idee ist und dass wir uns alle noch umschauen werden. Zitat: "The risks of cloud computing will be horrendous", Steve Wozniak said last night, ". . . the more we transfer everything onto the web, onto the cloud, the less we're going to have control over it." Europäische Datenschützer sagen: Wild Wild Cloud: Datenschutzkontrolle unmöglich. Ein wichtiger Punkt ist für sie die rechtliche Unsicherheit. Zitate:

- Derzeit gelten in den 27 Mitgliedstaaten verschiedene Gesetze und Verordnungen, doch kein Cloud-Nutzer weiß, in welchem Land seine Daten oder Teile seiner Daten gespeichert werden, wenn er einen internationalen Anbieter nutzt. Brisant wird das, wenn die Daten außerhalb der Europäischen Union gespeichert werden, etwa in den USA, wo es insbesondere keine staatlichen Datenschutzregeln gibt.

- . . . Das Safe-Harbor-Abkommen, das praktikable Datenübermittlungen zwischen den USA und Europa ermöglichen sollte, könne hier keine Grundlage bilden, meint Thilo Weichert. Es beruhe nämlich allein auf der Selbstzertifizierung von US-Unternehmen. Die strengeren Datenschutzvorschriften in Europa könnten so nicht eingehalten werden. . . .

Auch das so genannte SAS-70-Typ-II-Zertifikat, mit dem amerikanische Anbieter wie Google und Salesforce ihre Vertrauenswürdigkeit nachweisen, genüge nur teilweise, da es nicht alle Interessen der Betroffenen bei Datenübermittlungen berücksichtige.

Hier mehr zu Cloud computing.

Der Amazon, Apple, Gmail, Wired-Hack

Die folgende drastische Geschichte zeigt, was einem durchaus technik-vertrautem Redakteur der Technik-Zeitschrift Wired passiert ist. Und ein unbekannter Hacker beweist Mat Honan, dass Cloud-Dienste wirklich keine gute Idee sind. Er raubt dem Redakteur die Kontrolle über seine wichtigesten Online-Accouts und so gut wie alle seine Daten, auch die auf seinen Geräten zu Hause. Und das macht der Angreifer nicht mittels technischem Hacking, sondern einfach durch gezielte Telefonanrufe, nämlich beim Kundenservice, bei den Helpdesks, Social Engineering. Hier der Ablauf aus Sicht das Opfers, zusammengefasst von wired.com:

- At 4:33 p.m., according to Apple's tech support records, someone called AppleCare claiming to be me. Apple says the caller reported that he couldn't get into his .Me e-mail. In response, Apple issued a temporary password.

- At 4:50 p.m., a password reset confirmation arrived in my inbox. The hackers immediately sent the message to the trash.

- They then were able to follow the link in that e-mail to permanently reset my AppleID password.

- At 4:52 p.m., a Gmail password recovery e-mail arrived in my .Me mailbox. Two minutes later, another e-mail arrived notifying me that my Google account password had changed.

- At 5:02 p.m., they reset my Twitter password. At 5:00 they used iCloud's "Find My" tool to remotely wipe my iPhone.

- At 5:01 they remotely wiped my iPad. At 5:05 they remotely wiped my MacBook. Around this same time, they deleted my Google account.

- At 5:10, I placed the call to AppleCare.

- At 5:12 the attackers posted a message to my account on Twitter taking credit for the hack.

Die privaten Daten auf dem MacBook waren nicht das Ziel des Hackers. Ziel war immer nur der Twitter Account, attraktiv weil nur mit 3 Buchstaben. Alle seine Fotos der ersten ein einhalb Jahre seiner Tochter hat er nur verloren weil der Hacker gründlich vorgegangen ist und die Wiederherstellung erschweren wollte. Ebenso war das Löschen von 8 Jahren Emails auf Gmail nur Nebensache, getan um wenig Spuren zu hinterlassen und damit das Opfer es schwerer hat, seine Accounts wieder zu bekommen.

Und so ging der Angreifer vor:

Der Angreifer sah, dass der Twitter-Account mit einem gmail-account verknüpft war. Die Funktion "Passwort vergessen" zeigt, dass der Email-Account für das Rücksetzen des Passworts so aussieht: m....n@me.com. Da das Opfer Mat Honan heißt, war der Rest nicht schwer zu erraten. Als nächstes versuchte der Angreifer, diesen Account unter seine Kontrolle zu bekommen. Apple verlangt beim Telefonsupport e-mail, billing address und die letzten 4 Stellen der Kreditkarte. Die Billing Adresse gab es aus der Registrierung der Web-Domaine, die hätte es aber auch aus dem Telefonbuch gegeben. Aber der Angreifer braucht die Kreditkartennummer.

Erster Anruf ist bei Amazon. Er lässt für den Amazon-Account des Opfers eine weitere Kreditkarte eintragen. Dafür braucht er nur den Namen des Opfers und die Email-Adresse und die Billing Adresse. Dann legt er auf, ruft aber gleich wieder im Call-Center an.

Diesmal sagt er, dass er nicht mehr in seinen Account kommt. Sie fragen ihn nach seiner Kreditkarte und er gibt ihnen die Nummer der neuen Karte (die nicht wirklich existiert, erzeugt durch einen Creditcard Generator, davon gibt es reichlich im Netz). Amazon fügt eine weitere Email-Adresse diesem Account zu. Nächster Schritt ist: "Passwort-vergessen", es kommt ein Email, auf Link klicken und schon ist der Amazon-Account übernommen. Der Angreifer könnte jetzt die Lieferadresse ändern und Waren bestellen, tut er aber nicht. Die Benachrichtigungen würden an den neuen Email-Account des Angreifers gehen. Aber daran war der Angreifer gar nicht interessiert. Er hat sich nur die Kreditkarten angeschaut. Und da zeigt Amazon aus Sicherheitsgründen nur die letzten 4 Stellen, aber das reicht ja bei Apple um sich zu legitimieren.

Nächster Anruf also bei Apple, den .me.com Account übernehmen. Mit Hilfe des me.com-Mail Accounts kann der Angreifer das AppleID Passwort zurücksetzen und alle Daten des Opfers löschen. Dann übernimmt der den Gmail-Account, auch wieder über Passwort-Rücksetzen. Da er jetzt alle Mail-Accounts kontrolliert ist es kein Problem, auch beim Twitter-Account das Passwort rücksetzen zu lassen.

Der Autor des Wired-Artikels schreibt, dass er mittlerweile von mehreren gehört hat, denen ähnliches passiert ist, evtl. von der gleichen Gruppe von Angreifern. Und dann schreibt er, dass dieses Cloud-Risiko noch auf uns alle zukommen wird:

- If your computers aren't already cloud-connected devices, they will be soon. Apple is working hard to get all of its customers to use iCloud. Google's entire operating system is cloud-based. And Windows 8, the most cloud-centric operating system yet, will hit desktops by the tens of millions in the coming year. My experience leads me to believe that cloud-based systems need fundamentally different security measures.

- If you have an AppleID, every time you call Pizza Hut, you've giving the 16-year-old on the other end of the line all he needs to take over your entire digital life.

Und der Autor bestätigt, dass er das alles natürlich hätte verhindern können. Alle seine Accounts waren über die "Passwort zurücksetzen"-Verknüpfungen miteinander verbinden, es genügte, einen davon zu knacken. Für seinen Google-Account hätte er 2-Faktor Authentisierung verwenden können, dann hätte der Angreifer auch noch sein Handy haben müssen und der Angriff wäre (so) nicht möglich gewesen. [Liebe Leser - diese Feature gibt es auch bei anderen Webmailern, z.B. bei Hotmail, haben Sie das bereits eingestellt?]

Und natürlich hätte der Autor eine Datensicherung für seinen MacBook machen sollen. Außerdem war es eine dumme Idee, "Find My Mac" zu aktivieren. Denn damit kann jeder, der Zugriff auf die AppleID bekommt, die MacOS-Geräte löschen, nicht nur der Besitzer.

Hier noch mal auf arstechnica. Und unter dem Stichwort Cloud Security beschreibe ich dann, wie man sich am besten gegen solche Angriffe schützt.

Sept. 2012:

Und hier jetzt noch eine sehr detaillierte Hintergrundstory Cosmo, the Hacker-God Who Fell to Earth. Dabei geht es um einen unglücklichen 15-jährigen, der sich diese und viele andere Social Engineering Angriffe ausgedacht hat. Dieser Artikel zeigt sehr dramatisch, wie sehr bei den heutigen Cloud-Diensten das Zurücksetzen der Passworte zum riesigen Sicherheitsproblem geworden ist.

Mai 2013:

Noch ein interessanter Aspekt der Angriffe: Wie sich jetzt herausstellt war ein wichtiges Ziel der ausländischen Angriffe gegen Google und andere (neben Emails von politischen Dissidenten) auch die Liste der Accounts, die im Auftrag von CIA und FBI überwacht werden: Chinese hackers who breached Google gained access to sensitive data, U.S. officials say. D.h. genauso spannend wie die Disssidenten-Emails fand der ausländische Geheimdienst die Liste der Personen, die auf ihrer Gehaltsliste stehen und denen FBI und CIA bereits auf der Spur sind. Das zeigt, dass das Abhören zwar Informationen liefert, aber möglicherweise für beide Seiten.

|

2014: Das Buch 'Flash Boys' hat ebenfalls High-Speed Trading (HFT) zum Thema, hier eine NYT Adaption. Ebenfalls 2014: Ein Angriff auf HFT-Systeme im BSI Lagebericht. |

|

| 'The Fear Index' handelt von einer Trading-Software, die an den Börsen der Welt Milliardengewinne erzielt und sich dann verselbstständigt. Mir hat das Buch gut gefallen. |

August 2012: Haben die Computer bereits die Kontrolle? - Bizarres aus der Welt das Automated Trading

Knight Capital ist, bzw. war, einer der Marktführer bei automated high-frequency trading. Knight hat ca. 11% aller Deals bei den US-Börsen abgewickelt. Am Morgen des 1. August 2012 haben sie eine neue Version in Betrieb genommen die wohl noch nicht ganz ausgetestet war. Die Software hat angefangen, wie wild alle möglichen Papier zu kaufen und zu verkaufen. Und zwar so intensiv, dass das Programm die Kurse "vor sich her trieb" und damit selbst nach unten oder oben bewegte. Das Programm war so heftig, dass selbst Papiere beeinflusst wurden, die das Programm gar nicht handelte. Nach 45 Minuten wurde die Software vom Netz genommen, Knight Capital ist im 440 Mio US$ ärmer und damit bankrott und sucht einen Käufer.

Jetzt kommt das Bizarre daran: schon nach wenigen Minuten war nicht nur Knight Capital klar, dass da was schief läuft: Trading Program Ran Amok, With No "Off" Switch. Auch die Börse hatte nach wenigen Minuten angerufen und verlangt, dass sie vom Netz gehen. Aus irgendeinem Grund hat das aber dann noch weitere 40 Minuten, bzw. 440 Mio $ gedauert. Bis jetzt habe ich keine Erklärung gelesen, warum das Programm nicht gestoppt worden ist (gestoppt werden konnte). Das sieht fast aus wie eine Vorlage für einen Roman, bzw. wie ein Prequel zur Matrix-Serie: Computerprogramm lässt sich nicht mehr stoppen.

Nur damit es keine Missverständnisse gibt: Ich gehe nicht davon aus, dass das Programm die Herrschaft übernommen hatte. Ich vermute, dass das Programm nicht auf einem physischen Rechner lief, der einfach abgeschaltet werden konnte und dass die Netzwerkverbindung auch nicht aus einem Kabel und einem Stecker bestand, den man hätte rausziehen können. Das ganze läuft vermutlich in einer rein virtuellen Umgebung und niemand kann zum Rechner um ihn abzuschalten. Das hätte in der Software von vornherein vorgesehen werden müssen. Das ganze wirft aber grundsätzliche Fragen zum automatisierten Handel auf, die jetzt mit mehr Sorge als früher gestellt werden.

Auf Knight Capital kommt auch juristisch noch einiges zu: "Knight Capital also faces heavy regulatory scrutiny. The Securities and Exchange Commission is examining potential legal violations as it pieces together the firm's missteps."

Sept. 2012:

Die NY Times berichtet über den Ölhandel am 17.9.2012: Shares Slip After a Turbulent Spell in Oil Trading. Der Kurs macht innerhalb von Minuten erheblich Abwärtsbewegungen. Zitat:

- "I've been doing this for 14 years and that's the fastest move I've ever seen", said John Gretzinger, energy risk manager at INTL-FCStone in Kansas City, Mo. The CME Group, the primary market for crude oil trading in the United States, said it was unaware of any technical issue that might have contributed to the selling on the New York Mercantile Exchange. Scott D. O'Malia, a commissioner at the C.F.T.C., said the regulator was looking at what might have been behind the sudden price plunge

Nachtrag: Nein, ich bin nicht der Meinung, dass die Computer die Kontrolle übernommen haben. Ich halte das für eine Überforderung der Programmentwickler, die Algorithmen und System zusammenbauen, der Komplexität sie nicht verstehen. Das ist eigentlich fast genauso schlimm, aber keine Basis für Verschwörungstheorien.

Okt. 2012:

A single mysterious computer program that placed orders - and then subsequently canceled them - made up 4 percent of all quote traffic in the U.S. stock market last week. Die Vermutung ist, dass jemand testen wollte, ob er die Börse so auslasten kann, dass die anderen nicht mehr zugreifen können. Zitat:

- The ultimate goal of many of these programs is to gum up the system so it slows down the quote feed to others and allows the computer traders (with their co-located servers at the exchanges) to gain a money-making arbitrage opportunity.

"Co-located" bezieht sich in diesem Fall darauf, dass viele dieser Handelssysteme ich gleichen Gebäude wie die Börse sind, so dass ihre Systeme noch ein paar Microsekunden eher ihre Trades absetzen können als Systeme, die weiter weg sind. Durch Co-location reduziert sich die Zahl der Router durch die der Datenverkehr muss. Der Artikel verlinkt dann auf einen anderen Artikel Unclear What Caused Kraft Spike. Da stieg aus unerklärlichen Gründen die Kraft-Aktie innerhalb von Sekunden von $45.55 auf $58.54. Ein weiterer Artikel in der NY Times zeigt die unterschiedlichen Meinungen zu diesem Problem auf: Speed Trades' Problems and Pluses.

April 2013:

Unbekannte haben einen Twitter Account von AP übernommen und berichten von einem Anschlag auf das Weiße Haus, die Börse stürzt ab. In dem Artikel wird diskutiert, ob das menschliche Händler waren, die die Nerven verloren haben und ihre Aktien verkauft, oder ob das nicht automatisierte Programme sind, die die Überschriften der Nachrichten und auch Tweets lesen und automatisch blitzschnell reagieren. Immerhin hat Bloomberg ein Twitter Interface in ihre spezialisierten Händlerarbeitsplätze eingebaut. Wichtig zu erinnern ist: Es ist egal, ob das Abstoßen von Aktien bei einem Anschlag auf das White House eine sinnvolle Reaktion ist - dadurch dass es so viele tun stürzen die Aktien auf jeden Fall ab, das ist der Herdentrieb-Effekt: Wenn die Herde mitläuft kann ein einzelnes Tier nicht stehen bleiben.

17.07.2012 - Bruce Schneier: So you want to be a security expert

Im Bruce Schneier Newsletter ist ein lesenswerter Text How to Break Into Security. Gedacht ist der Text als Antwort auf Anfragen wie "wie werde ich ein Security Experte". Der Text selbst findet sich unter dem Link, im Newsletter sind aber zusätzlich noch viele interessante Ressoucen, deswegen liste ich diese hier extra auf.

Training classes: - http://www.sans.org/ - http://www.offensive-security.com/ - - Self-starter training resources: - http://www.offensive-security.com/metasploit-unleashed/Main_Page - http://www.backtrack-linux.org/tutorials/ - http://www.hackthissite.org/ - https://www.owasp.org/index.php/WebGoat_User_Guide_Table_of_Contents - http://www.irongeek.com/i.php?page=mutillidae/mutillidae-deliberately-vulnerable-php-owasp-top-10 - or http://tinyurl.com/3voxvrl - Computer security book recommendations: - http://www.schneier.com/book-ce.html http://www.amazon.com/gp/product/0470068523/ref=as_li_tf_tl?ie=UTF8&tag=counterpane&linkCode=as2&camp=1789&creative=9325&creativeASIN=0470068523 - or http://tinyurl.com/7stov7w - http://www.amazon.com/gp/product/0321814908/ref=as_li_tf_tl?ie=UTF8&tag=counterpane&linkCode=as2&camp=1789&creative=9325&creativeASIN=0321814908 - or http://tinyurl.com/7wp2jub - http://www.amazon.com/gp/product/0321501950/ref=as_li_tf_tl?ie=UTF8&tag=counterpane&linkCode=as2&camp=1789&creative=9325&creativeASIN=0321501950 - or http://tinyurl.com/7k3ogny - http://www.amazon.com/gp/product/0470395362/ref=as_li_tf_tl?ie=UTF8&tag=counterpane&linkCode=as2&camp=1789&creative=9325&creativeASIN=0470395362 - or http://tinyurl.com/6lz5kdb - http://www.amazon.com/gp/product/0929408233/ref=as_li_tf_tl?ie=UTF8&tag=counterpane&linkCode=as2&camp=1789&creative=9325&creativeASIN=0929408233 - or http://tinyurl.com/7vsxzxa - http://www.schneier.com/book-sandl.html - http://www.amazon.com/gp/search?ie=UTF8&keywords=Hacking%20Exposed%20Series&tag=counterpane&index=books&linkCode=ur2&camp=1789&creative=9325 - or http://tinyurl.com/6p6dsyf - http://taosecurity.blogspot.com/search/label/bestbook Other book recommendations: - http://www.schneier.com/book-beyondfear.html - http://www.schneier.com/book-lo.html - http://www.cl.cam.ac.uk/~rja14/econsec.html Blog: - http://seclists.org/ Psychology of security: - http://www.schneier.com/essay-155.html - http://mail.pauldotcom.com/cgi-bin/mailman/listinfo/pauldotcom Mailing lists and blogs: - https://lists.sans.org/mailman/listinfo/dfir - https://lists.sans.org/mailman/listinfo/gpwn-list - http://www.schneier.com - http://www.cigital.com/silver-bullet/podcast - http://www.lightbluetouchpaper.org/ Security certifications: - http://www.schneier.com/blog/archives/2006/07/security_certif.html - http://www.starmind.org/2012/01/13/security-certification-23-learning/ The security mindset: - http://www.schneier.com/blog/archives/2008/03/the_security_mi_1.html - http://www.schneier.com/blog/archives/2012/06/teaching_the_se.html Schneier's Law: - http://www.schneier.com/blog/archives/2011/04/schneiers_law.html Cryptography resources: - http://www.schneier.com/crypto-gram-9910.html#SoYouWanttobeaCryptographer or - http://tinyurl.com/8tk8t - http://www.schneier.com/paper-self-study.pdf

10.05.2012 - Das LinkedIn Desaster und andere Password-Leaks

Auf einer russischen Hackerwebsite tauchen 6,5 Mio LinkedIn Passworte auf, das sind 5% der LinkedIn-Nutzer. LinkedIn versucht abzuwiegeln, und verkündet, sie hätten die betroffenen Passworte bereits gesperrt und diese Benutzer per Email bereits informiert und ihnen einen Link geschickt, mit dem sie sich ein neues Passwort vergeben können.

Hacker verschicken jetzt Emails, die vorgeben diese LinkedIn-Emails zu sein und fordern ihrerseits die Empfänger auf, auf einen Link zu klicken, d.h. LinkedIn hat den Hackern eine wunderbare Vorlage geliefert.

Außerdem gibt eigentlich keinen Grund, anzunehmen, dass die Angreifer nur diese 5% der Passworte haben. Alle Passworte für eine Website stehen typischerweise gemeinsam in einer Datenbanktabelle. D.h. vermutlich sind ALLE LinkedIn-Nutzer betroffen. Zugriff auf diese Business-Informationen von 160 Mio Nutzern sind ein gefundenes Fressen für Social Engineering. Die technischen Details finden sich auf arstechnica.

LinkedIn hat noch ein weiteres Problem, die Passworte sind nämlich sehr unsicher abgespeichert worden und daher leicht zu knacken (für die Experten: ungesalzene (!!) SHA-1-Hashes). Dies deutet darauf hin, dass die Security Kenntnisse bei den LinkedIn-Technikern nicht sehr hoch sind.

Letzte Woche hatte LinkedIn bereits Schlagzeilen, weil bekannt wurde, dass ihre App den Nutzern anbietet, die Termine in der App zu verwalten. Dazu hat die App die gesamten Termine inkl. etwaiger Notizen und Unterlagen und eventuellen Zugriffscodes für Telekonferenzen auf die LinkedIn-Server geladen. D.h. das Datenschutzbewusstsein ist nicht viel höher als die IT-Security Basics Kenntnisse.

An anderer Stelle mehr zum Thema Passworte und den gleichzeitigen Vorfällen bei eHarmony, League of Legends, Lustiges Taschenbuch und Last.fm. Aber es geht noch weiter, dort auch die Links zu den Leaks bei Nvidia, Yahoo, AmdroidForum, GMX und weiteren mehr. Ebenfalls dort zu finden ist ein Text der den State-of-the-Art beim Sichern von Passworten beschreibt.

02.06.2012 - Flame / sKYWIper - Hype oder Superwaffe? - Updates: Madi Campaign - Gauss Virus - Red October - NetTraveler

Grundsätzliches zu Überwachungssoftware und Überwachungstechniken findet sich an anderer Stelle.

Ähnliche Themen sind die Diskussion zum Bundestrojaner in Deutschland und den Handel mit Überwachungs-Software, z.B. FinFisher aus Deutschland, die bei Diktatoren sehr beliebt war und ähnliche Funktionalitäten geboten hat, heute verdrängt durch Firmen wie NSO.

Ein weiteres verwandtes Thema sind die Händler von Zero-Day Exploits, die Regierungen die Möglichkeit bieten, die Rechner der Bürger zu übernehmen.

Flame / sKYWIper

Die Presse überschlägt sich mit einem (angeblichen) neuen Beispiel für Cyberwar: Ein Programm das "Flame" genannt wird. Es ist vermutlich von einer staatsnahen Organisation entwickelt worden und wurde vor allem in Nahen Osten eingesetzt. Über die Mikrofone und Kameras der befallenen Rechner kann mit Hilfe dieser Software die Umgebung (Büro) abgehört bzw. ausgespäht werden, Screenshots von Useraktivitäten können angefertigt und in eine interne Datenbank abgelegt und verschickt werden. Weiters ist es möglich Tastatureingaben aufzuzeichnen und sogar auf Bluetooth-Geräte, die sich in der Nähe des Rechners befinden, zuzugreifen. Diese Aufzeichnungen, aber auch Dokumente mit vertraulichen Firmendaten können dann via Mail versandt werden. Dies sind jedoch nur einige Beispiel der Fähigkeiten von Flame.

Kaspersky vertritt die Ansicht, dass es sich hier um Cyberwar handelt, aber das bundesdeutsche Bundesamt für Sicherheit im Informationswesen (BSI) und das Antiviren-Haus Ikarus widersprechen dem heftig.

Nach dem was man bisher weiß (heise-FAQ), bzw. viel technischer (das Paper von Crysys.hu (pdf)) sieht es folgendermaßen aus: es handelt sich um eine Spionagesoftware (und sicher keine Cyberwar-Waffe) für gezielte Angriffe auf sehr lohnenswerte Spähziele.

Die Software wird wohl in vielen Variationen seit 5 bis 8 Jahren eingesetzt und kann sehr viel: Screenshots sammeln, das Mikrofon einschalten und Gespräche aufzeichnen, über Bluetooth Verbindung mit anderen Geräten wie Smartphones aufnehmen und ähnliches. Im Gegensatz zu anderer Schadsoftware, die möglichst weit verbreitet werden soll, werden typischerweise bei einem Einsatz nur bis zu einem Dutzend Rechner infiziert. Die Gesamtzahl von etwa 1000 infizierten Systemen über mehrere Jahre hinweg ist sehr gering im Vergleich zu Zeus und SpyEye, die jeweils Millionen von Systemen gekapert haben.

Es geht wohl bei dieser Software darum, dass Profi-Analytiker einer Spionage-Organisation die gewonnen Informationen auswerten und dann entscheiden, ob ein lohnendes Ziel infiziert wurde, dann geht die Beobachtung weiter oder ob nach einem anderen PC gesucht werden soll. In diesem Fall de-installiert sich die Malware auch wieder. Die Verbreitung wird limitiert durch die Kapazität der menschlichen Analytiker. Es ist sehr wahrscheinlich, dass eine Regierungsorganisation dahinter steckt, aber welche, das ist derzeit reine Spekulation.

Juni 2012:

Die Software verfügt über eine Selbstmordmodul, das kurz vor der öffentlichen Entdeckung eingebaut wurde und erst jetzt nach der Entdeckung aktiviert wurde.

Die Washington Post verkündet, dass die USA und Israel gemeinsam Flame entwickelt hätten und zwar als Vorbereitung für Stuxnet. Hier der Originalartikel: U.S., Israel developed Flame computer virus to slow Iranian nuclear efforts, officials say:

- . . . despite their collaboration on developing the malicious code, the United States and Israel have not always coordinated their attacks. Israel's April assaults on Iran's Oil Ministry and oil-export facilities caused only minor disruptions. The episode led Iran to investigate and ultimately discover Flame.

- "The virus penetrated some fields - one of them was the oil sector," Gholam Reza Jalali, an Iranian military cyber official, told Iranian state radio in May. "Fortunately, we detected and controlled this single incident."

- Some U.S. intelligence officials were dismayed that Israel's unilateral incursion led to the discovery of the virus, prompting counterÂmeasures.

Der Artikel referenziert auch (wenn auch technisch inkorrekt) auf den technisch sehr ehrgeizigen Missbrauch der Windows Update Funktionalität, besser beschrieben in dem heise artikel: Windows-Update-GAU: Versäumnisse und Expertise. "An der Entwicklung des Super-Spions Flame waren offenbar hochkarätige Kryptografie-Experten beteiligt, denen ein Versäumnis im Hause Microsoft in die Hände spielte. Die Flame-Entwickler signierten ihr Spionage-Werkzeug mit einem gefälschten Microsoft-Zertifikat, das sie durch einen MD5-Kollisionsangriff erstellen konnten. Dabei nutzen die Virenschreiber jedoch nicht die bislang bekannten Verfahren, sondern entwickelten den Angriff weiter."

Sept. 2012:

Neue Erkenntnisse zeigen auf, dass Flame wohl bereits seit 2006 im Einsatz war: Kaspersky Lab: Flame cyber-espionage campaign dates back to 2006. Wieder ein Hinweis darauf, dass gängige Antimalware Software gegen gezielt entwickelte Angriffs-Software keine Chance hat.

Außerdem scheint die Infrastruktur die dafür eingesetzt wurde durchaus vielseitig zu sein. So gibt es Hinweise darauf, dass die 'Command & Control' Server für 4 verschiedene Client-Typen genutzt wurden (oder werden konnten), nur einer davon war Flame und ein anderer ist evtl. immer noch aktiv und unentdeckt: Spionagetrojaner Flame gibt Geheimnisse preis.

Gauss, miniFlame und Narilam

Juli 2012:

Neue Aufregung im Nahen Osten: Kaspersky berichtet über eine neue Spionage-Software, gezielt für den Nahen Osten - The Madi Campaign - Part I.

August 2012:

Im Rahmen seiner Untersuchungen zum 20-MByte-Trojaner "Flame" sind die Sicherheitsforscher von Kaspersky Lab auf einen wesentlich weiter verbreiteten Cousin gestoßen: "Gauss". Der Trojaner soll im Libanon sowie in Israel und Palästina vermutlich Zehntausende Rechner infiziert haben. Interessant ist, das hier zusätzlich auch Bankenzugangspassworte übertragen werden, die Software kann z.B. mit folgenden Banken umgehen: Bank of Beirut, Banque Libano-Française (EBLF), Blom Bank, Byblos Bank, Citibank, PayPal, Credit Libanais und Fransabank. Wie Duqu und Flame enthält auch Gauss einen Selbstzerstörungsmechanismus - nach 30 Aufrufen von einem USB-Stick aus löschte Gauss sich selbstständig, um einer Erkennung durch Virenschutzprogramme zu entgehen.

Oktober 2012:

Neue Erkenntnisse zeichnen ein noch viel komplexeres Bild: State-Sponsored Malware 'Flame' Has Smaller, More Devious Cousin - von Kaspersky miniFlame genannt. Hier einige Zitate:

- "With Flame, Gauss and miniFlame, we have probably only scratched [the] surface of the massive cyber-spy operations ongoing in the Middle East," . . . Until now, Flame and Gauss were believed to be independent nation-state projects that had no connection; but the discovery of miniFlame is the first solid clue that the two projects came out of the same 'cyberweapon factory' and were part of the same larger operation, . . . The researchers believe the attackers used Flame first to infect thousands of machines and steal data from them, then sifted through the data to single-out high-profile targets, who were then infected with miniFlame/SPE so that the attackers could gather more extensive intelligence from them. . . Gauss is a separate espionage toolkit uncovered by Kaspersky in July, which is designed to steal system information from infected machines. . . . Both Flame and Gauss are much more widely spread than miniFlame; Flame is believed to have infected more than 10,000 machines, and Gauss infected about 2,500. By comparison, miniFlame/SPE appears to have infected only about 50 victims, . . ."

Nov. 2012:

Und das Spiel im Nahen Osten geht immer weiter: W32.Narilam ist eine Malware die gezielt versucht in MS SQL Datenbanken mit persischen Tabellennamen zu kommen und dort einfach nur Datenelemente zu löschen oder zu überschreiben.

April 2013:

Die Gauss Geschichte scheint noch einige spannende Geheimnisse zu verbergen: The quest to crack the world's most mysterious malware warhead. Kaspersky ist immer noch an Gauss dran und versucht, die Funktionen von Gauss zu verstehen (und dabei ordentlich Werbung für sich zu machen).

Es scheint, dass es neben den Spionage-Funktionalitäten noch ein Modul namens Gödel gibt, das so gut verschlüsselt ist, dass bisher keiner herausgefunden hat, wozu es dient. Und dabei wird nicht mal ein kompliziertes Verfahren verwendet sondern die schwache Verschlüsselungen RC4 und eine Schlüsselgenerierung mit dem längst geknackten MD-5. Aber . . .

Wenn Gauss einen Rechner infiziert hat, so wendet das Programm für eine Schlüsselgenerierung den MD-5 auf alle Programmpfade der Reihe nach an und probiert damit für alle diese Schlüssel aus, ob damit Gödel zu entschlüsseln ist (sehr vereinfacht ausgedrückt). D.h. das Modul Gödel wird nur auf einem Rechner aktiv, der ein ganz bestimmtes Programm enthält.

Welches Programm das ist, ist (noch) nicht bekannt, obwohl seit langer Zeit mit Brute-Force Methoden daran gearbeitet wird. Jetzt hilft angeblich auch der Entwickler von Hashcat mit. Weil der Schlüssel (und damit die Zielmaschine) noch nicht gefunden wurde, so ist auch noch vollkommen offen, was das Programm auf diesem Rechner dann tun würde. Da unterstellt wird, dass Gauss von den Entwicklern von Stuxnet stammt, könnte das durchaus etwas recht destruktives sein.

Dafür spricht auch, dass Gauss diesen Code auch auf USB-Sticks schreibt, was dazu dienen könnte, sich auf Systeme zu verbreiten, die nicht am Internet hängen, z.B. irgendwelche sehr gut geschützten Steuerungen. Wenn das keine spannende Geschichte ist. ;-)

Feb. 2015: Equation

Kaspersky veröffentlicht einen Bericht über eine Equation Group, in dem Regin, Flame, Stuxnet, Gauss alle vereint vorkommen und der ganz stark nahe legt, dass Urheber aller dieser Werkzeuge die NSA ist, und zwar die GruppeTAO (Tailored Access Operations).

Red October

Jan. 2013:

Schon wieder gibt es Neues aus dem Bereich der Cyberspionage zu berichten: Kaspesky berichtet über "Operation Roter Oktober". Dabei handelt es sich um eine sehr professionelle Kampagne um Daten von vor allem diplomatisch genutzten PCs abzuziehen. Die Schadsoftware verbreitet sich nicht automatisch und wird gezielt an die Opfer verschickt, zumeist in Form von infizierten Office- oder PDF-Dateien. Neue Funktionalitäten sind bei dieser Software dass auch Smartphones infiziert und überwacht werden.

Kaspersky findet zahlreiche Hinweise, dass die Entwickler russisch sprechen, aber das beweist natürlich nicht, dass sie im Auftrag der russischen Regierung arbeiten. Es können natürlich auch "Freiberufler" sein. Die Details finden sich in den Artikeln, bzw. in den dort verlinkten Detailberichten. Die Software die Kaspersky da entdeckt und jetzt analysiert hat war übrigens seit ca. 5 Jahren aktiv und einzelne Programme waren auch schon als Schadsoftware gemeldet worden. Was bisher verkannt worden war das ist, dass diese Programme Teil einer ausgeklügelten professionellen Aktion waren.

Jan. 2013:

Kaspersky berichtet kurze Zeit später: . . . the attackers shutting down the whole operation". Und jetzt können sich die Experten streiten, welche Software noch gefinkelter ist. Zitat von Kaspersky security researcher Kurt Baumgartner bei Ars Technica:

- "In my opinion, Flame is the queen mother of advanced attack methodology". Flame distinguishes itself among espionage Trojans, he explained, because of its unique man-in-the-middle manipulation of Microsoft's update system, allowing it to make its way from one infected computer to the next.

NetTraveler

Juni 2013: Meldung von Kasperksy: seit 2004 infiziert eine Cyberspionage-Kampagne NetTraveler hochrangige Ziele ins Visier. Es ist der übliche Ablauf: Spear-phishing, d.h. gezielte Emails infizieren die PCs von wichtigen Entscheidungsträgern und ab dann werden gezielt Daten übertragen. Angeblich mindestens 350 hochrangige Opfer, davon einige in Deutschland, die meisten Ziele liegen jedoch in Asien.

28.04.2012 - Werden unsere Surf-Daten verkauft?

Dieser Beitrag findet sich jetzt unter Spuren im Internet.

Aktualisierung in 2022In meinem Newsletter 01-2022 berichte ich über diese immer noch blühende Hacker-for-hire Industrie. Viele der Firmen die auf dieser Seite genannt werden existieren in 2022 nicht mehr, aber dafür gibt es viele neue. Anlass für den 2022-Artikel ist ein Skandal rund um NSO (das diesen Skandal wohl auch nicht überleben wird). Andere Firmen die 2022 in diesem Markt unterwegs sind, das sind Citrox, Paragon, Candiru. Nicht mehr unter den alten Namen arbeiten Firmen wie die deutsche Firma Finfisher (Insolvenz 2021, hier mehr Hintergrund), die französische Firma Vupen (die nun Zerodium heißt) und HackingTeam (deren Teile 2019 aufgekauft wurden). Trotz all dieser Skandale und Veränderungen bleibt das Problem, dass Regierungen, und nicht nur Diktaturen, gern bereit sind um ihre und andere Bürger zu überwachen. |

01.04.2012 - Waffenhändler im Cyberkrieg - Zero-Day-Händler - die private Überwachungsindustrie

Forbes berichtet über den (mehr oder weniger) legalen Handel mit Zero-Day-Schwachstellen (bzw. Exploits, d.h. einem Programm, das die Schwachstelle ausnutzt).

Sog. "Zero-Days" sind Softwarefehler, die (noch) nicht öffentlich bekannt sind und daher für Angriffe verwendet werden können. Interessiert an solchen Informationen sind die Hersteller, die Kriminellen, aber auch Regierungen. Letztere entweder um sie für eigene Angriffe wie Stuxnet zu verwenden, oder aber für die Überwachung der Bürger (das läuft dann als "lawful inspection" - wie auch immer man das sehen will).

Security Experten (white hat hackers) haben eine Reihe von Möglichkeiten, ihre Erkenntnisse zu verwerten. Da gibt es responsible disclosure, d.h. die Informationen über die Schwachstelle werden dem Software-Entwickler zur Verfügung gestellt, entweder kostenlos oder gegen eine (symbolische) Bezahlung, die weit weg von diesen Zahlen liegt. Manche verwerten ihre Erkenntnisse, indem sie diese auf Konferenzen vortragen oder anderweitig als Werbung nutzen. Wieder andere verkaufen direkt an die Black-Hat Community, die Kriminellen im Internet. Von diesen grenzt sich der Exploit-Händler im Artikel deutlich ab. Anderseits will auch er nicht wissen, wofür seine Handelsware verwendet wird, ob für Überwachungen oder Angriffe auf andere Staaten. Der Artikel schreibt dann weiter:

-

The Grugq [der Exploit-Händler]is hardly alone in his industry. Small firms like Vupen, Endgame and Netragard buy and sell exploits, as do major defense contractors like Northrop Grumman and Raytheon.

|

Quelle: Forbes |

|

Achtung, die folgenden Links sind historisch, weiter oben Aktualisierung 2022 |

Überwachungssoftware für Diktaturen - Made in US, Europe oder auch Deutschland - z.B. FinFisher

Wikileaks berichtet über den Verkauf westlicher Überwachungstools an Diktaturen. Westliche Technologiefirmen verkaufen Software an Diktatoren, die sie im eigenen Land gar nicht einsetzen könnten, z.B. Zugang zu Handys, E-Mail-Konten und anderen Computerdaten. Hier die Seite von WikiLeaks: Mass interception of entire populations is not only a reality, it is a secret new industry spanning 25 countries. Das Wallstreet Journal berichtet von guten Geschäften in Syrien: U.S. Firm Acknowledges Syria Uses Its Gear to Block Web. Hier noch ein detaillierter Artikel dazu: Global surveillance supermarket offered to dictators, der auch die französische Firma Amesys erwähnt, die offenbar ein wichtiger Lieferant für Muammar Gaddafi war.

August 2012:

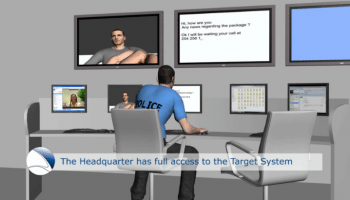

Ein Artikel bei Bloomberg berichtet über eine deutsche Software die bei repressiven Regimen sehr beliebt ist: Cyber Attacks on Activists Traced to FinFisher Spyware of Gamma. Es geht um eine Software die nur an Regierungsbehörden verkauft wird und mit deren Hilfe Rechner von Dissidenten infiziert und übernommen werden. Die Software kann dann Dateien übertragen, Screenshots machen, Passworte stehlen (sehr beliebt sind die Webmail-Passworte) und auch Skype-Gespräche aufzeichnen. Die Funktionalitäten sind vergleichbar mit denen von Flame / sKYWIper.

Weitere sehr interessante Informationen zu dieser kommerziellen Spyware gibt es einige Zeit später in der NY Times unter dem Schlagwort FinSpy. How Two Amateur Sleuths Looked for FinSpy Software. Wenig später in London: Großbritannien will Export von Spionage-Software reglementieren. Hier ein Link zur globalen FinFisher Präsenz.

|

|

Finfischer-Überwacher bei der Arbeit Quelle: Finshisher-Promotion-Video, verlinkt von heise.de |

Sept. 2013:

Eine Präsentation von FinFisher taucht im Internet auf und zeigt, welche Überwachungstricks sie Meistbietenden verkaufen. Die "Süddeutsche Zeitung" berichtet unter Berufung auf neue Dokumente der Enthüllungsplattform Wikileaks, dass Trovicor, Utimaco, Atis, Elaman und Gamma Group (FinFisher) autoritär regierten Ländern ihre Überwachungstools anbieten.

Nov. 2015:

FinFisher schafft es mal wieder in die Presse: Researchers Find 'Impossible to Trace' Spyware in 32 Countries, auch z.B. in Kazakhstan, Bangladesh, Ethiopia, Bahrain.

Feb. 2018:

FinFisher bekommt den Auftrag für den Bundestrojaner in Deutschland. D.h. nach Kasachstan, Turkmenistan und anderen eher fragwürdigen Kunden jetzt bei der Arbeit in der Bundesrepublik.

(Nov. 2012) über den Hersteller von FinSpy: Briefkastenfirmen der Gamma Group enttarnt. Hier ein Artikel zu einem anderen Zero-Day Händler: Revuln. Sie spezialisieren sich auf Verwundbarkeiten in SCADA Software.

Nov. 2012:

Vupen prahlt gerade mit Windows 8 Hack den sie jetzt meistbietend im Angebot hätten. Der Angriffscode soll sämtliche Schutzfunktionen aushebeln die Windows 8 einem Exploit entgegenzusetzen hat: etwa die Adressverwürfelung (Address Space Layout Randomization, ASLR), die Microsoft in der jüngsten Windows-Ausgabe auf weitere Systembereiche ausgeweitet und mit einer verbesserten Randomisierung ausgestattet hat. Auch die Datenausführungsverhinderung (Data Execution Prevention, DEP) und der ROP-Schutz werden angeblich ausgehebelt, genauso wie die Sandbox-ähnliche Protected Mode des Internet Explorer. Den Exploit macht das Unternehmen seiner zahlenden Kundschaft zugänglich.

|

Grundsätzliches zu Überwachungssoftware und Überwachungstechniken findet sich an anderer Stelle. Ähnliche Themen sind die Diskussion zum Bundestrojaner in Deutschland und den Handel mit Überwachungs-Software, z.B. FinFisher aus Deutschland, die bei Diktatoren sehr beliebt ist und ähnliche Funktionalitäten bietet. Ein weiteres verwandtes Thema sind die Händler von Zero-Day Exploits, die Regierungen die Möglichkeit bieten, die Rechner der Bürger zu übernehmen. |

Ebenfalls Nov. 2012:

Studie über Zero-Days: Eine Untersuchung auf der Basis von öffentlich verfügbaren Daten zu real-world Exploits (11 Mio Rechner), Verwundbarkeiten und Malware Incidents 2008-2011. Ergebnis: Sie finden 18 Zero-Days, davon 11 die bisher nicht als Zero-Days erkannt worden waren (d.h. es war nicht klar, dass der Exploit bereits existierte als die Verwundbarkeit noch nicht öffentlich bekannt war). Die Zero-Day Verwundbarkeiten waren im Schnitt 312 Tage ausgenutzt worden, zum Teil aber bis 2,5 Jahre. Nach der Veröffentlichung explodierten regelmäßig die Angriffe die auf dieser Verwundbarkeit beruhten.

Feb. 2013:

Ein Artikel sagt, der Malware-Industrial Complex macht uns alle unsicherer im Netz (bzw. hier auf deutsch: Die Entstehung des "Malware-Industrial Complex"). Der Artikel meint, dass die neue Cyberwar-Strategie der US-Regierung den globalen Markt für IT-Sicherheitslücken noch weiter anheizen wird. Auf den globalen Hackerkonferenzen wie Black Hat und Defcon waren die Enthüllungen der letzten Konferenzen nicht mehr so spektakulär wie in den Jahren zuvor. Das könnte damit zusammenhängen, dass ein Sicherheitsforscher beim Verkauf an einen der Dealer der die Exploits an staatliche Behörden weiterverkauft, gut Geld verdienen kann. Und natürlich gibt es großes Interesse dieser Käufer, dass unsere alle Geräte NICHT gepatcht werden, sonst werden ihre teuer gekauften "Cyberwaffen" ja wirkungslos.

Juli 2013:

Einen sehr guten Überblick über die Anbieter und die Käufer gibt der Artikel Nations Buying as Hackers Sell Flaws in Computer Code. Sie berichten auch über die Bug Bounty-Programme der großen Firmen wie Google und Facebook für Ethical Hackers, erwähnen aber, dass die Beträge die von den Regierungen zu holen sind ("auf der "dunklen Seite"), deutlich höher sind: "The military establishment", he [Mr. Soghoian of the A.C.L.U] said, "created Frankenstein by feeding the market."

Sept. 2013:

Im Rahmen der PRISM-Veröffentlichungen werden jetzt Zahlen bekannt: Die NSA gab 2011 $25 Mio für Zero-Day Verwundbarkeiten aus um damit 231 Angriffe auf Rechner in anderen Staaten auszuführen und mittlerweile 85000 Rechner infizieren und steuern könnten, für, Zitat:

- ". . . virtual or physical access to create and sustain a presence inside targeted systems or facilities." The document adds:

- "System logs and processes are modified to cloak the intrusion, facilitate future access, and accomplish other operational goals". . . . "The United States is moving toward the use of tools short of traditional weapons that are unattributable - that cannot be easily tied to the attacker - to convince an adversary to change their behavior at a strategic level

Nov. 2013:

Privacy International hat eine Datenbank mit Unternehmen zusammengetragen, die Überwachungstechnik anbieten: Surveillance Industry Index. Der Report listet 338 Unternehmen aus 36 Ländern, welche Technik sie anbieten, wozu sie in der Lage ist und - in einigen Fällen - an welche Regierungen sie verkauft wurde. Dafür haben sie unter anderem die auf Wikileaks veröffentlichten Spy Files ausgewertet sowie Material der Omega Research Foundation, insgesamt 1203 Dokumente zu 97 verschiedenen Überwachungstechniken. Diese Programme werden zur Überwachung der Bevölkerung eingesetzt, können natürlich auch für Industriespionage verwendet werden.

Feb. 2014:

Die kanadische Organisation Citizenlab hat eine Reihe von Artikeln über Hacking Team's RCS spyware geschrieben, die vor allem von kleineren Ländern eingesetzt wird, um unliebsame Journalisten zu überwachen. Die Kundenliste liest sich ungefähr so: Azerbaijan, Colombia, Egypt, Ethiopia, Hungary, Italy, Kazakhstan, Korea, Malaysia, Mexico, Morocco, Nigeria, Oman, Panama, Poland, Saudi Arabia, Sudan, Thailand, Turkey, UAE, und Uzbekistan. Hacking Team ist ein italienisches Unternehmen. Dies zeigt, dass nicht nur in den high-tech Ländern die Überwachungsindustrie zu blühen beginnt. Das ist ein Trend, der uns alle unsicherer machen wird.

Im Nov. 2014 werden Handbücher von Hacking Team veröffentlicht, die detaillierte Hintergründe über das Geschäft der Überwachung von Bürgern gibt. Die Firma hat sowohl die Behörden von demokratischen Ländern, aber auch Diktaturen als Kunden. Die Firma hat ähnliche Tricks für das Einfügen von Malware in die Datenströme der Opfer auf Lager wie die NSA, ist aber vor allem stolz auf die einfache Bedienbarkeit der Spionagewerkzeuge.

Aug. 2014:

Einem unbekannten Hacker ist es gelungen, bei Gamma International einzudringen und mit 40 GB Daten wieder abzuziehen. Der hier verlinkte Artikel gibt einen guten Überblick über die bisherigen Aktivitäten von und gegen den Produzenten von FinSpy und FinFisher. Jetzt wird es wohl auch für eine Weile möglich sein, dass endlich die Anti-Malware Programme diese Spionage-Programme entdecken, zumindest bis den Leuten von Gamma wieder was ganz Neues eingefallen ist wie sie der Entdeckung entgehen können. Ein herber Schlag für die Firma und ein Lichtblick für Dissidenten, die auf diese Weise ausgespäht werden sollen.

Juli 2015:

Jetzt hat es die italienische Firma Hacking Team erwischt, sehr unangenehm für die Firma. Unbekannte haben 400 GB Daten veröffentlicht, viele interne Memos, Kundenlisten, Kundenmails: Überwachungssoftware-Hersteller Hacking Team versucht Schadensbegrenzung. Die Daten legen offen, dass Hacking Team sehr wohl auch an Diktatoren verkauft. Jetzt sind die Anti-Malware Hersteller schnell am Arbeiten und müssen ihre Produkte nachbessern. Hacking Team hat alle ihre Kunden aufgefordert, die Nutzung der Software einzustellen, sonst fliegt die Überwachung mit dem nächsten Update der Anti-Malware auf.

Jan. 2016:

Einer der Händler in Exploits bietet 100 000 USD für eine ausnützbare Schwachstelle in Flash. Flash bleibt eines der beliebtesten Einfallstore für Angriffe auf PCs.

Okt. 2016:

Hacking team defectors ist ein toller Artikel über den moralischen Verfall eines Unternehmens. Dem Entwickler des Codes der dann bei dem Journalisten gefunden wurde war erklärt worden, dass die Programme nur bei regulären Polizeiorganisationen in demokratischen Staaten eingesetzt wurden, aber dann waren die Hauptabnehmer undemokratische Staaten, die ihre kritischen Journalisten überwachen wollen. Dies hat das Personal kräftig erschüttert und hat zu Kündigungen geführt, die vom Management mit Strafanzeigen und Überwachung durch den italienischen Geheimdienst beantwortet wurden. Die Ex-Angestellten betonen, dass sie mit den Leaks nichts zu tun haben, aber bei diesem Artikel verstehe ich, wie ein Mitarbeiter zu einem Whistleblower werden kann. Hier der Wikipedia-Eintrag zu Hacking Team)

Grundsätzliches zum Problem des Handels mit Schadsoftware zum Einsatz gegen Bürger

Empfehlenswert zu diesem Thema ist Bruce Schneier: The Vulnerabilities Market and the Future of Security. Als Händler zählt er auf:

- . . . Forbes published a profile of a company called Vupen, whose business is selling zero-day exploits. Other companies doing this range from startups like Netragard and Endgame to large defense contractors like Northrop Grumman, General Dynamics, and Raytheon.

Bruce Schneier fasst seine Bauchschmerzen mit dieser Entwicklung folgendermaßen zusammen:

- This is why the new market for vulnerabilities is so dangerous; it results in vulnerabilities remaining secret and unpatched. That it's even more lucrative than the public vulnerabilities market means that more hackers will choose this path. And unlike the previous reward of notoriety and consulting gigs, it gives software programmers within a company the incentive to deliberately create vulnerabilities in the products they're working on - and then secretly sell them to some government agency.

. . . .

- As the incentive for hackers to keep their vulnerabilities secret grows, the incentive for vendors to build secure software shrinks. As a recent EFF essay put it, this is 'security for the 1%.' And it makes the rest of us less safe.

29.02.2012 - Angriffe gegen die Energieversorgung

Diese Inhalte finden sich jetzt im Artikel zu SCADA.

19.02.2012 - Cloud-Speicher und Security

|

Dieser Artikel beschreibt die grundsätzliche Problematik der verschiedenen Cloud-Dienste. Sehr gute Tipps gibt es auch beim Konsument.at zu Online-Speicherdiensten. Wie man sich am Besten bei der Nutzung von Cloud-Diensten grundsätzlich schützen kann habe ich an anderer Stelle berichtet. Sehr relevant für alle Cloud-Betrachtungen sind natürlich die Enthüllungen, dass die NSA (und andere) den internen Datenverkehr zwischen den Rechenzentren von Cloud-Anbietern abhören. Häufig werden die Cloud-Dienste von Smartphones oder Tabletts aus genutzt. Mehr zu deren Risiken unter mobile Geräten. |

Drobox und bessere Alternativen, z.B. Wuala (weiter unten dann: iCloud)

Der Standard brachte vor einiger Zeit einen Überblick über Cloud Speicherdienste. Der Artikel vergleicht Dropbox mit SugarSync, Wuala, Box, Skydrive, Amazon Cloud Drive, Ubuntu One, Teamdrive, SparkleShare, Picasa, Google Docs und Google Music und natürlich Apples iCloud. In dem Standard Artikel geht es hauptsächlich um Features, wie viel freien Speicher es kostenlos gibt, etc.

Im Economist wird ein anderes Thema behandelt: Keys to the cloud castle - es geht darum, wer bei verschlüsselten Diensten eigentlich die Schlüssel in der Hand hat. Die meisten der Services betonen, dass die Daten bei ihnen naütrlich sicher sind, übertragen mit HTTPS und dann (oft) verschlüsselt gespeichert. Der Artikel weißt darauf hin, dass es darum geht, wer die Schlüssel für die Daten hat. Dropbox bietet viele Services an und kann z.B. den Datenzugriffa auch dann wiederherstellen, wenn der Benutzer sein Passwort vergessen hat. Das bedeutet, dass der Schlüssel bei Dropbox liegt und nicht beim Benutzer selbst. Zitat aus dem Artikel:

- "What Dropbox provides is more than adequate for most users. Those with a more stringent need for privacy - most often because they are breaking either a just or unjust law - need to take responsibility for their own privacy, not count on a remote, third party service to provide it."

Es ist natürlich Blödsinn, dass der Grund für den Privatsphärewunsch zumeist Gesetzesübertretungen sind, es gibt noch viele andere legitime Gründe für den Schutz der Privatsphäre (das habe ich an anderer Stelle ausführlich erklärt). Aber natürlich ist es eine gute Idee, den Schutz selbst in die Hand zu nehmen, z.B. indem ich die Dateien vor der Synchronisation mit einem Tool wie TrueCrypt verschlüssele, oder ein Werkzeug wie EncFS, SecretSync, oder BoxCryptor verwende, das für die Integration mit Dropbox entwickelt wurde.

|

Nov. 2013: Ich finde immer mehr Anbieter, die Cloud-Verschlüsselungen für Firmen anbieten. Einer davon ist Cypher-X. Die Lösung scheint aus einem Gateway zu bestehen, das Firmen bei ihrer Firewall installieren und Client-Programmen für verschiedene Betriebssysteme, die mit Active Directory (AD) verbunden sind. Wenn dann ein Service, z.B. Dropbox, als 'trusted' dort eingetragen ist dann holt sich der Client einen Schlüssel aus AD und kommuniziert der Client mit Dropbox nur über dieses Gateway. Dabei werden die Daten vor dem Hochladen mit dem lokalen Schlüssel verschlüsselt. Solange alle Mitarbeiter den Client benutzen können Dateien innerhalb des Unternehmens geteilt werden, denn jeder Client holt sich den entsprechenden Schlüssel aus dem AD ab. Die Software scheint mir aber keine Lösung für Services wie Office365 oder Google Docs zu sein, dort müssen die Daten (leider im Klartext auf dem fremden Server liegen). |

Wann immer ich erwarte, dass ich mehr tun kann als nur Synchronisieren, so kann ich nicht erwarten dass ich exklusiven Zugriff zu den Inhalten habe. D.h. alle Webmail-Anbieter, wie Gmail, GMX, und Hotmail, alle Dokument-Kollaborationsdienste wie Google Docs, und alle "Sharing-Dieste" wie Flickr, Youtube, Facebook, aber auch kommerzielle Services wie Salesforce.com haben Zugriff zu den Daten.

Es gibt aber auch Datei-Synchronsierungsdienste, die nur für die Synchronisation zwischen meinen Geräten gedacht sind, z.B. das europäische System Wuala. Hier ist ein Artikel der die Sicherheitskonzepte von Dropbox vs. Live Mesh, SpiderOak, SugarSync, Wuala vergleicht. Wuala hat 2 Vorteile: die Daten bleiben in Europa und werden bereits auf dem lokalen Gerät verschlüsselt. Aber auch SpiderOak gilt es recht sicher. D.h. SpiderOak und Wuala bieten Sicherheitsfeatures, bei denen der Benutzer in voller Kontrolle seiner Dateien ist, auch die Administratoren haben keinen Zugriff. (Warum die Speicherung in Europa und durch eine europäische Firma einen großen Unterschied machen kann erkläre ich weiter unten.) August 2012: Dropbox bietet jetzt Zweifaktor-Authentifizierung an, aber das ist ja nicht das einzige Problem dieses Diensts.

April 2014:

Als neue und sicherere Lösung wird die Dropbox-Alternative Seafile 3.0 sehr gut besprochen. Herausforderung ist jedoch, dass der Nutzer sich den Cloud Server selbst einrichten muss, allerdings stehen nicht nur Linux, sondern auch Windows und sogar Raspberry Pi Versionen zu Auswahl. Letztere klingt sehr interessant.

Apple iCloud

| Die polizeilichen Trainingsunterlagen enthalten Vordrucke, die der Ermittler nur noch ergänzen muss Quelle: heise.de |

Wie sicher ist iCloud?: Zitat: "iCloud sichert Ihre Inhalte, indem sie verschlüsselt über das Internet gesendet, in verschlüsseltem Format gesichert und sichere Token zur Authentifizierung verwendet werden. Nicht verschlüsselt gesichert werden allerdings unter anderem E-Mail und Notizen." Hier die Details von Apple, was alles verschlüsselt wird - die Frage, was bleibt unverschlüsselt, die steht nur implizit im Text.

April 2012:

Die Futurzone berichtet über einen Artikel in ArsTechnica: Apple hat Zugriff auf iCloud-Daten. "Apple mag die Daten der iCloud zwar auf ihren Laufwerken verschlüsseln - doch sie behalten den Key", meint Rich Mogull, CEO der Sicherheitsfirma Securosis gegenüber Ars Technica.

Für mich ist die Lehre: Alle US-Clouddienste haben mit hoher Wahrscheinlichkeit einen Nachschlüssel.

Noch ein Artikel zu einem ähnlichen Thema: Apple und Google entsperren Smartphones für Strafverfolger. Hier geht es nicht um die Daten die in der iCloud gespeichert werden, sondern um das entsperren des iPhones. Auch hier gibt es offenbar Hintertürchen.

Der Spiegel schreibt ziemlich kritisch: Apple kann verschlüsselte iCloud-Daten einsehen und zitiert aus den Nutzungsbedingungen:

- "Sie erklären sich damit einverstanden, dass Apple, ohne Ihnen gegenüber zu haften, auf Ihre Kontoinformationen und Ihre Inhalte zugreifen, diese nutzen, aufbewahren und/oder an Strafverfolgungsbehörden, andere Behörden und/oder sonstige Dritte weitergeben darf, wenn Apple der Meinung ist, dass dies vernünftigerweise erforderlich oder angemessen ist, wenn dies gesetzlich vorgeschrieben ist oder wenn Apple einen hinreichenden Grund zu der Annahme hat, dass ein solcher Zugriff, eine solche Nutzung, Offenlegung oder Aufbewahrung angemessenerweise notwendig ist, ...".

Mai 2012:

Techrepublic hat sich die Terms of Service von Google Drive durchgelesen und ist leicht beunruhigt, bzw. verstört. Dort steht:

- When you upload or otherwise submit content to our Services, you give Google (and those we work with) a worldwide license to use, host, store, reproduce, modify, create derivative works (such as those resulting from translations, adaptations or other changes we make so that your content works better with our Services), communicate, publish, publicly perform, publicly display and distribute such content. The rights you grant in this license are for the limited purpose of operating, promoting, and improving our Services, and to develop new ones.

Der Autor fragt sich, warum eigentlich Derivative Works wie Übersetzung für die Dateien die die Nutzer auf Google Drive speichern notwendig sein könnten. Die Einschränkung auf "limited purpose . . . of improving our service" klingt schon besser, aber warum muss das so weitgehend formuliert sein. Er verweist dann auf den entsprechenden Absatz in den Microsoft SkyDrive Bedingungen und die klingen ein bisschen weniger gefährlich.

Patriot Act

Vor einiger Zeit gab es Berichte über die Möglichkeit des US-Zugriff auf Europas Daten im Rahmen von Cloud Services. Daten die US-Firmen in der EU gespeichert haben sind im Zugriff des US-Behörden. Hier noch mehr Details in einer Zusammenfassung auf ZDNet. Dort wird dann auf weitere Details verlinkt, z.B. findet sich dort:

- "The Act also applies to companies based in the U.S., whether they are headquartered there - such as Apple, Google or Microsoft - or are a subsidiary of a larger non-US company. For example, although the BBC has its headquarters in London, it also has studios and offices in the U.S., making these U.S.-based offices vulnerable to the Act."

Nov. 2012:

Im Rahmen der Beschlagnahme der Daten auf MegaUpload gab es ein paar sehr prägnante Äußerungen aus dem USA: Megaupload and the Government's Attack on Cloud Computing. Die EFF weißt darauf hin, dass einige Betroffene von der Datenbeschlagnahme, die ihre Daten zurückhaben wollen, auf einen sehr komplexen und aufwändigen Rechtsablauf hingewiesen wurden (mehrere Reisen zu Hearings in Virginia). Zitat aus der Regierungsstellungnahme:

-

. . . the government argues that both the contract between Megaupload and Mr. Goodwin (a standard cloud computing contract) and the contract between Megaupload and the server host, Carpathia (also a standard agreement), "likely limit any property interest he may have" in his data. (Page 4). . . . Apparently your property rights "become severely limited" if you allow someone else to host your data under standard cloud computing arrangements. This argument isn't limited in any way to Megaupload -- it would apply if the third party host was Amazon's S3 or Google Apps or or Apple iCloud.

Das ist eine interessante juristische Position der US-Behörden: Sie können bei einem Hosting bei einem US-Unternehmen nicht nur jederzeit auf die Daten lesend zugreifen, sondern sie können diese auch jederzeit beschlagnahmen ("likely limit any property interest he may have").

Security Requirements und andere Studien

Das Fraunhofer Institut hat Mai 2012 eine Studie zu Cloud-Sicherheit veröffentlicht: Sicherheitsmängel bei Cloud-Speicherdiensten. Sie kommen zu folgendem Schluß: Die Sicherheit von Cloud-Speicherdiensten ist oft mangelhaft. Neben technischen Mängeln fanden die Tester auch Schwächen in der Benutzerführung. Das kann dazu führen, dass vertrauliche Daten sich mithilfe von Suchmaschinen finden lassen. Außerdem erklären sie, nach welchen Kriterien solche Dienste beurteilt werden sollten. Weil fast alle dieser Dienste (noch) in den USA liegen, gehen sie auch noch ausführlich auf die Problematik Safe Harbour ein (Seite 39). Hier der Link zur Studie.

Vom deutschen Bundesamt für Sicherheit im Informationswesen (BSI) gibt es ein umfangreices PDF zu Security und Cloud Services: Eckpunktepapier Sicherheitsempfehlungen für Cloud Computing Anbieter. Eine ENISA-Studie hilft bei Risikoabschätzung für Cloud Computing.

12.02.2012 - Problemfeld SCADA und ICS

Diese Texte stehen jetzt in meinem Artikel zu SCADA und ICS

21.01.2012 - Risiko Smart Meter und Smart Grid

|

Dies ist einer meiner Artikel zum Thema, dass heute jedes Gerät mit jedem anderen vernetzt sein soll. Einer der Artikel behandelt SCADA und ICS, da geht es um die Computer-Steuerung von Industrieanlagen. Mein Artikel zu Stuxnet zeigt, was dort bei Angriffen alles möglich ist. Auf der Seite der privaten Nutzer läuft das unter Smart Home, Home Automation, Smart City und "Smart Everything", zusammengefasst oft mit Internet of Things (IoT). |

Smart Meter und Smart Grid hängen zusammen, aber sollten von der Risikobetrachtung her separat analysiert werden. Warum in der Zukunft ein Smart Grid benötigt wird, kann ich nachvollziehen. Durch die zunehmende dezentrale Stromerzeugung werden die Stromlieferanten vor ziemliche technische Probleme gestellt. Hier nur 1 Beispiel: wenn z.B. lokal in einem Dorf die Bauern große Flächen für Solarzellen nutzen so liefern diese Solarzellen, je nach Implementierung 1 oder auch 3 Phasen in das lokale Verbrauchsnetz. Viele Verbraucher, z.B. Heißwasserbereiter, hängen auch nur an 1 Phase. D.h. es kann in so einem Netz leicht vorkommen, dass auf einer Phase des Umspannwerks ein hoher Verbrauch, auf einer anderen Phase ein hoher Bedarf ist. So etwas kann leicht zu Instabilitäten im Netz führen. Um dies auszugleichen muss der Stromlieferant über solche Situationen zeitnah informiert sein. Daher müssen alle diese Komponenten miteinander Daten austauschen können. Dies wird Smart Grid genannt.

Smart Meter leuchten mir deutlich weniger ein. Das Schlagwort beschreibt den Ersatz der derzeitigen Ferrariszähler durch kleine billige Computer gemeint, die dann nicht nur den Stromverbrauch eines Haushalts zeitnah zurückmelden können, sondern auch Steuerungsfunktionen bis hin zum Abschalten des Zählers aus der Ferne enthalten. Diese intelligenten Zähler müssen hauptsächlich deswegen eingeführt werden, weil eine EU-Richtlinie dies verlangt. Beführworter propagieren, dass die Verbrauchen durch die Möglichkeit, zeitnah über ihren augenblicklichen Stromverbrauch informiert zu sein, weniger Strom verbrauchen werden.

Diese Systeme sollen auch die Stromanbieter in die Möglichkeit versetzen, variable Tarife anzubieten, die eine Stromnutzung zu Zeiten schwachen Stromverbrauchs belohnen. Manchmal wird in diesem Zusammenhang das Argument gebracht, dass dann die Waschmaschine um 1 Uhr Nachts gestartet werden kann, aber dieses Argument ist selbst manchen Beführwortern peinlich, da es in Miethäusern ganz klar ist, dass dieses Argument Unsinn ist. Insgesamt ist mit Einsparungen im einstelligen Prozentbereich zu rechnen (was die höheren Kosten nicht wirklich rechtfertigt, eine Kampagne zum Vermeiden von Stand-By bei Unterhaltungselektronik kann ähnliche Einsparungen bringen).

|

Okt. 2014: Smart Meter Hack Shuts Off The Lights

Die Behebung der Schwachstellen wird schwierig sein, die Verschlüsselung des Datenverkehrs beruht auf einem Schlüssel, der in den Geräten ist und einheitlich für alle Geräte. 2015: Smart Meter Kommunikation benutzt unsichere Algorithmen

August 2017: Practical Analysis of the Cybersecurity of European Smart Grids |

Gefährdung von Datenschutz und Privatsphäre

Problematisch an den Smart Metern sind zum Einen die möglichen Gefährdungen der Privatsphäre dadurch dass die Stromlieferanten (und möglicherhweise noch andere Interessierte, es gibt bereits Begehrlichkeiten) dann wissen, wann die Bewohner einer Wohnung zu Hause sind, wann sie duschen, etc, sondern auch, weil diese Zähler sehr billig sein sollen und daher, so wie es bis jetzt aussieht, stark an der Security gespart wird.

Ein Vortrag beim letzten Chaos Computer Congress, hat aufgezeigt, was man mit einem ungesicherten Smart Meter alles tun kann und wie viele Informationen sich aus dem Stromverbrauch eines Haushalts gewinnen lassen. Dabei geht es nicht nur darum, dass leicht zu sehen ist, ob eine Wohnung bewohnt ist, sondern jedes einzelne Haushaltsgerät hat spezifische Verbrauchsprofile. So kann man z.B. einen Herd deutlich von einem Kühlschrank, einer Kaffemaschine und einem Fernseher unterscheiden. Bei genügender Auflösung ist es, wie auf dem Chaos Computer Congress gezeigt wurde, sogar möglich, zu sehen, welche Fernsehsendung jemand anschaut.

Gefährdung der Integrität des Stromnetzes und der Stromversorgung

In diesem Abschnitt geht es jetzt um die Möglichkeit von böswilligen Manipulationen der Zählernetze, die schlimmstenfalls zu einem provozierten großflächigen Stromausfall führen können. Wie so etwas aussehen könnte, das findet sich auf diesen 2 Videos, die das Thema Manipulation von Smart Metern zu Thema haben: Urban hack attack und Delta Lloyd "Hackman". Zum Glück ist dies bisher alles nur fiktional.

Wer sich wirklich gruseln will, dem sei die umfangreiche Studie des deutschen Bundestages über die Auswirkungen eines längerdauernden, flächendeckenden Stromausfalls empfohlen. Der Text ist sehr umfangreich und detailliert. Er legt dar, wie ziemlich schnell die Situation für die Bevölkerung sehr unangenehm wird: ohne Strom bricht ziemlich schnell auch die Wasserversorgung, Bargeldversorgung, Lebensmittelversorgung, Abwasserentsorgung und ähnliche Dienste zusammen. Die Gesundheitsversorgung hält noch gute 48 Stunden, dann geht auch dort der Diesel für die Notstromaggregate aus. Dort wird dann nicht nur das Essen knapp, sondern irgendwann müssen die Maschinen abgestellt werden.

|

Quelle: cybersecurityaustria.at Hier weitere Beispiele |

Österreich ist bisher von längeren großflächigen Stromausfällen weitgehend verschont geblieben, in Deutschland hat es aber 2005 und 2006 einige größere Ausfälle gegeben (siehe die Liste rechts). Die Allianz Versicherung warnt aber, dass das nicht so bleiben muss: Allianz: Stromausfälle könnten sich häufen.

Grundsätzlich gibt es viele Möglichkeiten, ein solches komplexes System wie die Stromversorgung anzugreifen: Smart Meter als Einfallstor für Angreifer. Bereits 2010 hat das FBI vor Manipulationen von Smart Metern gewarnt (der Artikel hat Links zu einem Bericht über die Fälle in Puerto Rico).

In Deutschland hat sich mittlerweile das BSI (Bundesamt für Sicherheit in der Informationstechnik) dieser Problematik angenommen und hat entsprechende Schutzprofile für solche Geräte entworfen, die zu Anforderungen an zukünftige Geräte werden sollen (hier ein Artikel dazu: Intelligente Stromzähler: Entwurf für Schutzprofil zur Diskussion gestellt).

In Österreich liegen die Initiativen bisher leider noch außerhalb der Politik. Der private Verein Cyber Security Austria nimmt sich in Österreich dieses Themas an. Dort gibt es eine Reihe von Unterlagen, u.a. eine Studie zu Smart Metering and mögliche Auswirkungen auf die nationale Sicherheit (pdf). Der empfehlenswerte Text enthält viele weiterführende Links auch auf die internationale Situation und listet die verschiedenen Bedrohungen auf. Der Text ist voll von weiterführenden Links, d.h. es gibt viel Lesestoff zu diesen Themen.

|

Quelle: MIT Studie zu Future Grids (Link siehe im Text) |

Eine kurze Studie des Center for Strategic and International Studies "The Electrical Grid as a Target for Cyber Attack" (pdf) analysiert in wieweit die Stromversorgung Ziel von Sabotageangriffen sein kann (sie berühren auch die wichtige Unterschiedung zwischen Spionage, Sabotage und Cyberkrieg.

Die ganzen Angriffsmöglichkeiten und die dramatischen Folgen klingen so, als wäre das ein spannender Stoff für einen Terroristen/Spionage/Desaster Thriller.

März 2012:

Jetzt gibt es den Krimi zum diesem Thema: BLACKOUT - Morgen ist es zu spät. Ich habe bei den technischen Aspekten des Buches mitgearbeitet.

Hier noch ein interessantes Kapitel aus einer MIT Studie zu Future Grids (pdf). Hier finden sich viele recht technische Hintergründe zu den Komponenten der Smart Grids (und ein Hinweis, dass die möglichen Bedrohungen weit über Datenschutz-Verletzungen hinaus gehen).

Feb. 2012:

Die Arbeiterkammer (AK) und die Mietervereinigung in Österreich fordern: "Zwangseinführung von Smart Metern aussetzen".

Juni 2012:

Der europäische Datenschutzbeauftragte Peter Hustinx warnt vor den Möglichkeiten massives Data Mining mit den Smart Meter Daten zu betreiben.

Juli 2012:

In Österreich tut sich was bei dem Thema Smartmeter: "Smart Meter-Daten wecken Begehrlichkeiten" berichtet die Futurezone.

Sept. 2012:

Smart Meter Hacking Tool Termineter ist als Open Source verfügbar: Open Source Smart Meter Hacking Framework can Hack into the Power Grid. Ein ähnliches Tool mit dem Namen OptiGuard sollte ein einer Konferenz vorstellt werden, wurde aber auf wohl deutlichen Wunsch eines Netzoperators nicht wie geplant auf einer Konferenz vorgestellt: Researcher releases smart meter hacking tool

Nov. 2012:

Wireless meters tell snoopers when you are not home. Hier geht es um eine in den USA eingesetzte drahtlose Übertragung der Verbrauchsdaten durch automated meter reading (AMR). Es sind bereits ein Drittel der Zähler in den USA umgestellt. Alle 30 Sekunden übertragen die Geräte ihre Daten an Mitarbeiter des Energie-Unternehmens, die an den Gebäuden vorbeigehen oder -fahren. Die Forscher haben mittels einer 1000 $ Ausrüstung diese Daten von bis zu 500 Geräten im Abstand von bis zu 300 Metern abhören können. Bei dieser Ablesefrequenz ist klar zu sehen, welchen Wohnungen unbewohnt sind.

Dez. 2012:

Der jährliche Kongress des Chaos Computer Clubs hat sich auch mit dem Thema Smartmeter beschäftigt: 29C3: Hacker erwarten gespannt die neue Smart-Meter-Generation (für die Österreicher: der Artikel beschreibt die Situation in D. wo das Bundesamt für Informationssicherheit (BSI) sog. Schutzprofile ausarbeitet. Wie das in Ö implementiert werden wird, ist wohl derzeit noch offen.

Hier die Links zu den Unterlagen: Version 1.1.7 der Protection Profiles für Smart Meter Gateways und Version 1.0 der Protection Profiles der in Smart Meter Gateways enthaltenen Security Modules (beides PDFs).

In den Secorvo News vom Dez. steht:

- Die Funktionalitäts- und Interoperabilitätsanforderungen wurden in der Technischen Richtlinie TR-03109 (Version 1.0, Release Candidate) spezifiziert. Alle drei Dokumente sollen zusammen mit dem Referentenentwurf der Rechtsverordnung nach § 21i EnWG Anfang 2013 von der EU notifiziert und damit für die Entwicklung von Komponenten der so genannten "intelligenten Energienetze" rechtlich bindend werden.

Kritisiert wird, dass damit alle wichtigen Sicherheitsaspekte von der Authentifikation bis zur verschlüsselten Übermittlung systematisch geklärt sind, aber Datenschutz, z.B. Erforderlichkeit, Zweckbindung oder Datensparsamkeit werden ausgeklammert. Vermutlich wollten sich die Forscher vom BSI nicht noch eine 2. Baustelle antun.

Die Planungen in D. klingen ganz OK, dann wäre zumindestens dort ein Angriffsszenario wie im Buch Blackout weniger wahrscheinlich. Zur Lage in Österreich (und darüber hinaus, vor allem Deutschland) hier ein Interview mit Herbert Saurugg vom Verein für Cyber Security Austria (CSA) "Ein Blackout in naher Zukunft ist realistisch". Er ist sehr skeptisch was die Stabilität der Energieversorgung betrifft, seiner Meinung nach finden zu viele Veränderungen gleichzeitig statt, ohne dass entsprechende Beeinflussung ausreichend untersucht werden. Er glaubt auch nicht daran, dass Millionen Smart-Meter sicher (genug) gemacht werden können.

06.01.2012 - Externalitäten, z.B. bei der Gesichtserkennung / Face Recognition