Die Themen dieses Newsletters

| Home Themenübersicht / Sitemap Webmaster |

von Philipp Schaumann

Hier die aktuellen Meldungen:

Eine sehr gute, recht einfache Einführung dahingegegend, welche Verfahren (noch) nicht geknackt sind, welche Vor- und Nachteile sie haben und was eingesetzt werden sollte: Kryptographie in der IT - Empfehlungen zu Verschlüsselung und Verfahren.

Juice jacking ist ein neues Buzzword mit dem bezeichnet wird, dass irgendwo, z.B. in einem Café ein USB-Ladekabel und/oder öffentlicher 240 Volt Adapter in einer öffentlichen Ladestation steckt, die über die USB-Schnittstelle das Smartphone infizieren können. Das einzige (fast) vertrauenswürdige Teil ist die 240 Volt Steckdose (und hier könnte eine Überspannung drauf sein die das Gerät "brät"). Lösung: nie fremde Ladekabel oder Ladeadapter nutzen.

Cleveres Social Engineering - Identitätsdiebstahl bei Umfragejob: Für ein Job-Angebot im Internet soll sich das Opfer über eine Identifikation-Verifizierungsstelle wie IDNow identifizieren lassen. Diese Dienste werden typischerweise von Banken für KYC (know-your-customer) genutzt. Dem Opfer wird erzählt, dies sei für den Umfragejob notwendig, in Wirklichkeit eröffnet das Opfer ein Bankkonto das dann für Betrügereien genutzt werden kann. Schlimmstenfalls haftet das Opfer für die Schäden.

Die Untersuchung der Behörde zeigt, dass der Algorithmus eine Reihe von sehr problematischen Fehlern/Problemen enthielt die alle gemeinsam dann zu dem Unfall geführt haben: die Frau wurde sehr früh von den Sensoren wahrgenommen, aber weil sie ein Fahrrad schob, 3x unterschiedlich wahrgenommen (erst als Fahrzeug, dann als Fahrrad und als unbekanntes statisches Object. Bei jedem der neuen Einschätzungen wurde die Position verworfen, daher war nicht klar, dass das Objekt sich bewegt. Als klar war, dass ein Aufprall passieren würde wurde die “action suppression” aktiviert, die extreme Manöver bei 'false positives' verhindern soll. Gleichzeitig wurde die Kontrolle an die überforderte Fahrerin gegeben.

Hier die Details aus einem Artikel über die Untersuchung des U.S. National Transportation Safety Board:

. . . reveals a cascade of poor design decisions that led to the car being unable to properly process and respond to Herzberg’s presence as she crossed the roadway with her bicycle.

A radar on the modified Volvo XC90 SUV first detected Herzberg roughly six seconds before the impact, followed quickly by the car’s laser-ranging lidar. However, the car’s self-driving system did not have the capability to classify an object as a pedestrian unless they were near a crosswalk.

For the next five seconds, the system alternated between classifying Herzberg as a vehicle, a bike and an unknown object. Each inaccurate classification had dangerous consequences. When the car thought Herzberg a vehicle or bicycle, it assumed she would be travelling in the same direction as the Uber vehicle but in the neighboring lane. When it classified her as an unknown object, it assumed she was static.

Worse still, each time the classification flipped, the car treated her as a brand new object. That meant it could not track her previous trajectory and calculate that a collision was likely, and thus did not even slow down. Tragically, Volvo’s own City Safety automatic braking system had been disabled because its radars could have interfered with Uber’s self-driving sensors.

By the time the XC90 was just a second away from Herzberg, the car finally realized that whatever was in front of it could not be avoided. At this point, it could have still slammed on the brakes to mitigate the impact. Instead, a system called “action suppression” kicked in.

This was a feature Uber engineers had implemented to avoid unnecessary extreme maneuvers in response to false alarms. It suppressed any planned braking for a full second, while simultaneously alerting and handing control back to its human safety driver. But it was too late. The driver began braking after the car had already hit Herzberg. She was thrown 23 meters (75 feet) by the impact and died of her injuries at the scene.

'Operational Technology' ist ein neues Buzzword das evt. noch nicht alle kennen ;-). Das was früher unter SCADA, Industrial Control, Gebäudesteuerung und anderen Begriffen lief heißt heute zumeist verallgemeinert OT, 'operational technology'. Hier eine Anleitung, wie solche Systeme im Internet gefunden werden können. Veröffentlicht natürlich nicht, um diese Systeme anzugreifen, sondern als Hinweise, solche Systeme nicht mehr im Internet auffindbar zu machen.

Hier übrigens meine Übersicht zu Angriffen auf Industrieanlagen.

In einem 24 Min Video erklärt Edward Snowden sehr gut, was das eigentliche Problem bei unseren Smartphonen ist. Spoiler: wir wissen eigentlich nicht wirklich, was die Dinger Tag und Nacht tun, wir hoffen einfach, dass es nichts böses ist. Er kann wirklich gut erklären.

Hier ein weiteres Best Practise paper zu Internet of Things. Diesmal von der ENISA, d.h. dies hat für Europa eine gewisse Autorität.

Hier weitere Dokumente zu sicherer IoT.

Einige Hinweise, welche Fehler gemacht werden können wenn ein Unternehmen zum eigenen Schutz die HTTPS-Verbindungen seiner Mitarbeiter aufbricht: HTTPS Interception Weakens TLS Security - anderseits hilft es sehr beim Erkennen von "bösen Websites" zu denen gerade verschlüsselte Verbindungen aufgebaut werden, auch data exfiltration läuft heute über HTTPS.

|

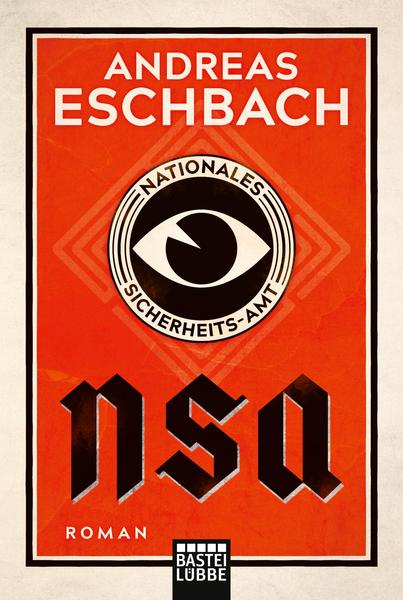

Eine alternative IT-Geschichte: Während England bis zum Ende des ersten Weltkriegs noch auf programmierbare Rechenmaschinen auf der Basis von Dampf und Lochkarten setzt, wurden bereits im deutschen Kaiserreich elektrische Komputer entwickelt und ein umfassendes Datennetz eingerichtet. In diesem Datennetz werden auch bereits tragbare Telefone eingesetzt. Aber dieser technologische Vorsprung reichte nicht für einen anderen Ausgang des ersten Weltkriegs.

Im Friedensvertrag verliert Deutschland alle Patente für Komputer und Datennetze. Es entsteht ein umfassendes Weltnetz. Aber auf Grund des technologischen Vorsprungs der deutschen Forschung liegen viele der weltweiten Daten in zentralen Silos in Deutschland. Die tragbaren Telefone werden sehr erschwinglich und verbreiten sich sehr schnell. Sie werden auch für den Zugang zu den Gemeinschaftsmedien genutzt, deren Daten ebenfalls zentral in Deutschland liegen. Die Gemeinschaftsmedien, speziell das Deutsche Forum, spielen beim Aufstieg Adolf Hitlers eine wichtige Rolle.

Das bereits im Kaiserreich gegründete Nationale Sicherheits-Amt (NSA) hat Zugriff auf alle diese Daten, inkl. Elektrobriefe, die Daten der zentralen Tagebuch-Anwendung auf den Telefonen, die Standorte aller Telefone und alle Geldbewegungen, denn bereits 1933 wurde Bargeld abgeschafft und durch Zahlungen mittels Karte oder Telefon ersetzt.

Der Autor beschreibt eindrücklich, wie allwissend und mächtig eine Diktatur ist die über unsere heutigen technologischen Möglichkeiten der Datensammlung, der umfassenden Datenanalyse und Überwachung der Bürger verfügt. Bzw. welche Macht die heutigen Diktatoren aktiv einsetzen können. Es ist eine eindrückliche Warnung, denn wir garantiert uns, dass zukünftige Regierungen nicht auf die jetzigen Daten zugreifen werden.

Das Buch ist nicht nur eine beeindruckende "alternative history" sondern auch ein Blick in eine dystopische Zukunft, wie sie derzeit in China mit dem Social Credit Score System gerade implementiert wird.

Siehe auch im nächsten Newsletter zur traurigen realen IT-Geschichte im 3. Reich.

|

|

| Zum Artikel von datawrapper.de |

Der Artikel und die Grafik zeigen, wie sich die derzeit wahrscheinlichste Option von 3,2 Grad, bzw. 4 Grad Erwärmung bis 2100 auswirken würden.

Und Klimaforscher Stefan Rahmstorf erklärt in einem 4 Min. Video unsere Welt mit 4 Grad mehr. Themen sind Waldbrände, Eisschmelze, Unwetter, Kipppunkte und Überflutung

aller Küstenstädte. 4 Grad ist der wahrscheinlichste Wert für 2100 falls wir einfach

so weitermachen wie bisher, bzw. 3 Grad falls wir weitermachen wie in Paris beschlossen

Philipp Schaumann, http://sicherheitskultur.at/

Copyright-Hinweis:

Das Copyright des Materials auf diesen Webseiten liegt, falls kein anderer Autor genannt wird, bei Philipp Schaumann.

Diese Texte sind lizensiert unter der Create Commons Attribution-Noncommercial-Share Alike 2.0 Austria Lizenz. Natürlich gelten auch die Regeln des Fair Use und über Ausnahmen bzgl. der Lizenz kann jederzeit mit den Autoren gesprochen werden.