175. Newsletter - sicherheitskultur.at - 31.08.2021

von Philipp Schaumann

Hier die aktuellen Meldungen:

1. Nichts zu verbergen? Geodaten verraten Priester

Da die vor allem bei Homosexuellen beliebte Dating-App Grindr Daten mit Dritten teilt, hat ein konservativer christlicher Newsletter-Dienst über Geodaten herausgefunden, dass der Generalsekretär der US-Bischofskonferenz USCCB sich über die App in Schwulenbars und Privaträumen verabredet hatte. In einem zutiefst homophoben Beitrag hatte der Newsletter-Dienst die Informationen veröffentlicht. Der Priester ist nun von seinem Amt zurückgetreten.

So weit, so schlecht. Das klingt wie ein Einzelfall, was es aber nicht ist. Geodaten, d.h. Bewegungsdaten, sind eine Goldgrube für viele App-Entwickler. Diese Geodaten werden in vielen Apps gesammelt (und dieses Sammeln wird von den Benutzern typischerweise explizit freigegeben), danach werden die Daten an Firmen verkauft, die auf die De-Anonysierung von Geodaten spezialisiert sind. Nach dem hier verlinkten Bericht betrifft diese Datensammlung nicht nur diesen einen Priester, sondern da hat jemand die weltweite Nutzung von Grindr durch katholische Priester im Auge - durch das Keuschheitsgelübde sind jetzt viele erpressbar geworden.

Hier auf meiner Website mehr zu De-Anonymisierung von Personen-Daten. Der Hauptpunkt: Ortsdaten deren Verlauf einer Person zugeordnet werden kann sind nie anonym, denn die Kombination von Wohnort und Arbeitsort ist typischerweise fast immer eindeutig.

Noch eine Aktualisierung 2 Monate später: Ein Bericht von themarkup.org berichtet über einen 12 Milliardenmarkt für die Bewegungsdaten der Smartphone-Nutzer: There's a Multibillion-Dollar Market for Your Phone's Location Data.

themarkup.org berichtet über die Arbeitsteilung zwischen Collectors, Buyers, Sellers, and Aggregators. 47 Firmen werden dabei analysiert, einige betonen explizit, dass sie weltweit aktiv sind in "40+ Ländern" - d.h. es reicht nicht, sich zurückzulehnen und zu sagen, das betrifft uns in Europa eigentlich gar nicht. Der Bericht geht u.a. auch darauf ein, wie Menschen versuchen können, sich gegen diese Sammlung und Nutzung ihrer Bewegungsdaten zu wehren (bzw. ihren digitalen Fußabdruck etwas zu verkleinern).

Noch ein drastisches Beispiel aus den USA im Mai 2022: Einige Bundesstaaten arbeiten daran, Abtreibung illegal zu machen. Die Firma Safegraph (im Besitz der sehr 'rechten' Milliardär Peters Thiel mit Investitionen aus Saudi Arabien) verkauft (an jedermann und sehr günstig) die Daten von Besucher:innen in Abtreibungskliniken. (Das will SafeGraph nun einstellen, aber für Behörden stehen die Daten ja auf jeden Fall zur Verfügung).

Wo kommen die Daten denn her? Die werden hauptsächlich von (kostenlosen) Smartphone Apps gesammelt und davon leben die Programmierer. Und da die Nutzer die Nutzungsbedingungen akzeptiert haben ist das wohl sogar in der EU legal. :-(

Bewegungsdaten verraten sehr viel über Personen, siehe auch mein Übersichtsartikel dazu.

2. Mit Google-Daten einen digitalen Doppelgänger erstellen

Das deutsche Künstlerkollektiv Laokoon hat ein Experiment durchgeführt, das im Web unter info.madetomeasure.online zu sehen ist.

Eine Freiwillige hat den Künstlern die Daten gegeben, die Google über sie gesammelt hat (so wie das für alle Nutzer geschieht). Jeder kann sich selbst mal ansehen was da so gesammelt ist, nämlich über die automatisierte Datenschutzauskunft. Hier die Anleitung für eine solche Datenschutzauskunft. (Das setzt typischerweise voraus, dass man ein Google-Konto hat [wie das jeder Android-Nutzer üblicherweise hat]). Wer ohne Konto in Google sucht oder auf Youtube Filmchen schaut, dessen Daten werden auch gesammelt, aber die können nicht von den Betroffennen abgefragt werden, da diese Daten mit der IP-Adresse, Cookies oder anderen Elementen verknüpft sind.

Zurück zur Kunst. Wie ein Artikel dazu berichtet war die Freiwillige recht erschüttert, als eine Schauspielerin ihre eigene Lebensgeschichte ziemlich genau erzählen konnte. Die Künstler haben aber 'per Hand' nichts anderes gemacht als das, was die AI-Systeme der Datensammler jeden Tag über jeden von uns auch tun - wenn wir solche Dienste nutzen - es gibt auch auch Alternativen ohne solches Tracking (z.B. https://www.ecosia.org, https://lite.qwant.com/, https://duckduckgo.com/ ).

3. Ransomware - die Story geht leider immer weiter - Hafnium, Kasey, SolarWinds, . . .

Der Supply Chain-Angriff auf Kaseya - ein Angriff mit erheblicher "Hebelwirkung"

Unter "Supply Chain-Angriff" versteht man einen Angriff über eine Software-Lieferkette. In diesem Fall wurde die Firma Kaseya durch REvil infiltriert und in deren Software eine Backdoor eingebaut. Die infizierte Sofware heißt VSA, das ist eine Management-Software für IT-Systeme. Diese VSA Software wird wiederum von Management Service Providern (MSPs) eingesetzt, die damit die IT ihrer Kunden administrieren (die Software läuft entweder direkt im jeweiligen Kundenrechenzentrum oder als ein von Kaseya gehostetes Cloud-Angebot als Software-as-a-Service (SaaS)). Die Firma Kaseya hat ca. 600 Kunden, die mittels VSA dann die IT-Systeme von ca. 1500 Firmen betreuen, z.B. eine Supermarktkette Coop in Schweden die dann ihre Läden erst mal schließen musste. Das heißt, bei einem "Supply Chain Attack" gibt es für die Angreifer eine kräftige Hebelwirkung.

REvil hat es mit diesem Trick geschafft, die Daten dieser 1500 Firmen zu verschlüsseln. Daher hielt REvil die Summe von 70 Mio US$ für einen globalen Schlüssel für angemessen. Zusätzlich haben sie einzelne Angebote bei den 1500 Opfern gemacht.

Damit haben die Angreifer aber den Bogen doch etwas überspannt. Es hat vermutlich Gespräche auf höherer Ebene gegeben und REvil ist (erst mal) verschwunden (zusammen mit ihrer gesammten Infrastruktur), dafür ist aber ein zentraler Schlüssel für alle 1500 Firmen aufgetaucht und zwar angeblich kostenlos.

Einschub zu früheren Supply Chain Attacks:

Ein früherer Supply Chain Attack in diesem Jahr war SolarWinds, ein (vermutlich russischer) Spionage-Angriff (ohne Ransomware-Komponente) auf eine andere Software-Firma (ausführlicher dokumentiert hinter dem vorigen Link).

Um den Jahreswechsel 2020/21 herum gab es einen weiteren wichtigen Angriff mit einer sehr großen Hebelwirkung: der erfolgreiche (vermutlich chinesische) Spionage-Angriff auf MS Exchange Server mittels sog. Hafnium Lücke, durch die eine riesige Zahl von Firmen betroffen war die MS Exchange als ihren zentralen Mail-Server einsetzen und diesen selbst hosten, und nicht in der Microsoft Cloud.

Zurück zu Kaseya: Das Traurige an dem Kaseya-Angriff ist, dass es genau die Firmen getroffen hat, die versucht hatten, alles richtig zu machen, indem sie sich Spezialisten für die IT-Administration leisten und die möglicherweise (bis auf den 1 angreifbaren Software-Lieferanten ihres Dienstleisters) perfekt abgesichert waren. Das zeigt für mich eine extreme Hilflosigkeit der IT-Nutzer. Selbst wenn man selbst alles richtig macht, kann man trotzdem Opfer werden.

Rückschläge für die Idee einer internationalen politischen Lösung

Wie ich ja bereits früher geschrieben hatte, sehe ich die einzige Lösung in internationaler Zusammenarbeit bei der Verfolgung der Täter. Und auf genau diesem Gebiete hat Russland jetzt einen trickreichen Schachzug gemacht. Russland hat vorgeschlagen, dass die Definition von Cybercrime nach der Budapester Konvention - Cybercrime Convention durch einen neuen Vertrag ersetzt wird, indem nicht mehr das "unbefugte Beschädigen, Löschen, Beeinträchtigen, Verändern oder Unterdrücken von Computerdaten" im Zentrum steht, sondern Russland will (zusätzlich?) auch die Bedrohung eines Staates als Cybercrime aufnehmen und damit die Kontrolle eines Staates über die ihn betreffenden Informationen und die Erhaltung der Stabilität einer Gesellschaft geschützt sehen.

D.h. wenn die USA oder Europäer die Auslieferung von Ransomware-Gangstern verlangen, so verlangt dann Russland die Auslieferung von Regimekritikern im Ausland. Und für die Idee, dass Cybercrime vor allem durch Regimekritiker ausgeübt wird, dafür können sich leider noch mehr Staaten begeistern. Das heißt, es sieht bezüglich einer internationalen Front gegen Ransomware nicht gut aus. Hier ein Artikel dazu Putin Is Crushing Biden's Room to Negotiate on Ransomware.

Zahlen zum Wachstum - Oder läuft die Welle aus?

Das Sicherheitsunternehmen Barracuda Networks berichtet nach einer Auswertung der 121 Ransomware-Vorfälle der vergangenen 12 Monate zum Schluss: Mehr Ransomware-Angriffe (Steigerung um 64 Prozent innerhalb eines Jahres), höhere Lösegeldforderungen und eine effizientere Verteilung der Gelder. Außerdem zunehmend Angriffe auf kritische Infrastrukturen und der Versuch, maximalen Schaden anzurichten - die durchschnittliche Forderung beträgt nun 10 Millionen US-Dollar. Außerdem gibt es Bereitschaft zum Verhandeln bei den Tätern: JBS handelte eine Lösegeldzahlung in Höhe von 22,5 Millionen US-Dollar auf 11 Millionen US-Dollar herunter, der deutsche Chemiedistributor Brenntag reduzierte die geforderte Summe von 7,5 auf 4,4 Millionen US-Dollar.

In der Studie Wirtschaftsschutz 2021 berichten deutsche Unternehmer von erheblich gestiegenen Schäden (220 Milliarden Euro) durch Cybercrime und Ransomware spielt bei den Schadenssummen eine große Rolle.

Immer mal wieder gibt es Meldungen, dass die Ransomware-Welle jetzt bald zu Ende wäre, z.B. Szene-Exodus: Ransomware-Gangs bekommen "kalte Füße". Ich bin da skeptisch. Es gibt immer wieder Meldungen, dass einzelne Gruppen aufhören (und dann ihre Masterkeys veröffentlichen): REvil, bekannt durch den JBS Angriff (der Fleischkonzern in den USA), DarkSide, bekannt durch Colonial Pipeline, Ziggy, Avaddon, SynAck, Fonix, nun Ragnarok, das sind alles Gruppen die ihren Rückzug verkündet haben, es ist von "Druck" die Rede.

Gründe für meine Skepsis: Natürlich kann es verlockend sein, sich nach einem "Millionen-Ding" (erst mal) zurückzuziehen, das Geld zu genießen und andere arbeiten zu lassen - die Software und das Know-How kann ja trotzdem zu Geld gemacht werden - soll doch der Nachwuchs auch mal was hakeln. Die Software hinter REvil und DarkSide ist angeblich bereits zusammengelegt und wieder im Einsatz. Das 'Geschäftsmodell Ransomware' scheint mir einfach zu verführerisch, als dass der derzeitige politische Druck dies beeendet.

Verzweifelter Lösungsvorschlag: Kryptowährungen verbieten

Da die Existenz von Kryptowährungen ein starker Faktor beim Erfolg von Ransomware sind, gibt es auch immer wieder den Vorschlag, Kryptowährungen einfach zu verbieten. Das klingt auf den ersten Blick gut, ist aber vermutlich auch keine simple Lösung, wie der verlinkte Beitrag im Blog von Bruce Schneier diskutiert.

Mal abgesehen davon, dass so ein weltweites Verbot international sehr schwer durchzusetzen wäre - viele reiche (und einflussreiche) Menschen haben mittlerweile Teile ihres Vermögens dort investiert - so ist nicht mal klar, ob das das Problem wirklich stoppen würde. Bevor es Kryptowährungen gab wurden illegale Zahlungen z.B. oft mittels Gutscheinen (z.B. bei Amazon, Apple, etc.) transferriert. Die organisierte Kriminalität hat auch vor Kryptowährungen immer Mittel und Wege gefunden, Geld "zu waschen". Und anonym sind die Kryptowährungen eh nicht, wie ich an anderer Stelle erkläre. Eine sehr pointierte Meinung zu 'Strafverfolgung von Zahlungen in Kryptogeld' vertritt 2021 der ehemalige CIA-Vizechef: Bitcoin ist ein "Segen für die Überwachung". Denn die Herausforderung für die Kriminellen ist ja das Umwechseln in "richtiges Geld", für das man auch etwas anderes als Drogen oder Waffen kaufen kann. Daher gibt es intensive Bemühungen der Behörden, solche "Exchanges" stärker zu reglementieren und zu kontrollieren. Für alle, die sich für mögliche politische Gegenmaßnahmen gegen Ransomware interessieren, empfehle ich den Bruce Schneier Post mit den Kommentaren der Leser.

Systematisches zum Schutz gegen Cybercrime

Die Universität der Bundeswehr hat ihren Maßnahmenkatalog für IT in Krankenhäusern überarbeitet und auch um Cloud-Themen ergänzt. Das ist mit 136 Seiten ein recht gründliches Dokument geworden, das bestimmt auch außerhalb von Krankenhäusern und außerhalb von Deutschland sehr hilfreich sein kann. Hier ein Artikel von heise.de dazu: So bleibt die Klinik virenfrei: Maßnahmenkatalog vorgestellt.

Zum Anfang dieser Serie zu Ransomware - und hier zum nächsten Monat.

4. Französisches Gericht beschneidet die Möglichkeiten von Google-Werbung

Die französische Wettbewerbsbehörde "Autorité de la Concurrence" hat Googles Werbe-Business zu 220 Mio € verurteilt (was keinerlei Problem für Google darstellt), aber außerdem verlangt, dass die Auktionen, die beim Aufruf einer Webseite durch einen Benutzer (bei der Google-basierte Werbung angezeigt wird), durchgeführt wird gründliche verändert wird. Sinn dieser Auktionen ist, dass die Bieter (d.h. die Firmen die Werbung für 1 Benutzer auf dieser Seite zeigen möchten) entscheiden, wie viel Geld ihnen Werbung für diesen Benutzer wert ist. Dabei hilft es den Bietern, möglichst viele Informationen über den Benutzer zu haben.

Das Gericht sah nun als erwiesen an, dass Google sich selbst bei diesen Auktionen gegenüber anderen Bietern bevorzugt indem sie alle ihre anderweitig gewonnen Daten verwenden. Das Gericht hat verlangt, dass dies weltweit abgestellt wird. Mehr zu diesen Details beim Ablauf der Platzierung von Werbung im vorigen Newsletter mit einem Link zur Studie der norwegischen Konsumentenschutzbehörde.

5. Apple plant sehr gefinkelte Überprüfung der Fotos auf iOS-Geräten (CSAM-Scanning) - und dann doch wieder nicht

Es sei ja alles nur für einen guten Zwecke und außerdem ganz harmlos, sagt Apple. Der gute Zweck, das ist Erkennen von 'sexueller Gewalt gegen Kinder' (CSAM= child sexual abuse material). Der Versuch so einer Erkennung findet bereits jetzt bei Cloud-Speicher-Diensten statt, die die dort hochgeladenen Dateien mittels eines speziellen Hash-Algorithmus automatisch gegen vorberechnete Hashes von Fotos überprüft, die bereits früher im Internet oder auf den Festplatten von Tätern gefunden wurden.

Da aber immer mehr Messaging-Dienste end-to-end verschlüsselt arbeiten entfällt die Möglichkeit zur heimlichen zentralen Überprüfung. Apple will daher den Algorithmus auf den iOS-Geräten selbst ablaufen lassen und dagegen protestieren sehr viele Menschenrechtsorganisationen. Sie sehen, so wie viele andere, darin einen Tabubruch. Die Argumentation der Kritiker ist, dass wenn so etwas mal auf Apple-Geräten drauf ist und sich dort bewährt, so wird so eine Forderung auch an Google und Microsoft gestellt werden. Und wenn die Suche nach solchen Fotos erfolgreich wäre, so könnten andere Staaten andere Wünsche haben, z.B. die Suche nach ikonischen Bildern zum Tiananmen Massaker von 1989. Zusätzlich ist es einem Forscher gelungen, sog. Kollisionen zu erzeugen, d.h. harmlose Bilder, die fälschlicherweise geflaggt werden.

Und dann gibt es noch weitergehende Ideen bei Apple, z.B. das grundsätzliche Scannen auf Nacktfotos, beschränkt (erst mal) auf Geräte mit Apple-ID-Accounts von Kindern. In diesem Fall will Apple die Eltern informieren. Aber auch da könnte es andere Interessenten geben.

Genau zu diesem Thema ein Update 2 Monate später: Eine Reihe von prominenten Security-Experten hat sich die von Apple geplante neue Technologie zur Analyse von Bildern auf den Smartphones der Benutzern angesehen und sie warnen vor 'Massenüberwachung' die auf diese Weise durch diese neuen Technologie-Konzepte eingeführt und für alles mögliche missbraucht werden könnten. Security-Experten warnen vor "Massenüberwachungstechnologie".

Update Dez. 2022:

Apple stellt die Nutzung des CSAM-Scanners wieder ein (bzw. macht sie als Teil der 'Kindersicherungen' optional) und führt für Backups und Fotos in der iCloud Ende-zu-Ende-Verschlüsselung ein. Beides sind gute wichtige Schritte für mehr Privatsphäre.

Update Februar 2023: die Feature wird als "Kommunikationssicherheit" (von Eltern aktivierbarer Nacktbildscanner) auch in MacOS und PadOS integriert werden.

Falls aber jemand glaubt, damit sei Apple ganz klar 'auf der Seite der Guten' gelandet, hier die schlechte Nachricht: Wie Apple die Proteste in China erschwert. Zitat: "Wie sehr Technologie auch das Wesen von Protest verändern kann, das zeigt die Firma Apple derzeit sehr unrühmlich in China. Offenbar auf Druck der Regierung hat sie in ihren neuesten Smartphones in China die Airdrop-Funktion eingeschränkt. Mit Airdrop kann man anonym Daten teilen. Sie wurde auch benutzt, um sich bei Protesten zu verständigen oder Flugblätter auszutauschen. Mit den neuesten Versionen seines Betriebssystems iOS hat Apple diesen Dienst nun auf 10 Minuten beschränkt, danach lassen sich Daten nur noch mit Kontakten teilen. Die Einschränkung trifft nur iPhones, die in China gekauft wurde."

Und wenn jetzt jemand sagt 'OK, aber das betrifft ja nur die Chinesen' dann kommt dieser Kommentar aus den USA: Why we can't trust Apple. Der Autor Mark Hurst beobachtet, war bereits 2018 die Summe der Apple-Aktien größer als 1 Billion US$ (engl. Trillion), d.h. Tausend Milliarden. Jetzt Ende 2022 sind das über 2 Tausend Milliarden. Mark Hurst fragt sich, warum so ein Unternehmen jetzt unbedingt den Gewinn weiter steigern muss und zwar auf Kosten der Privatsphäre ihrer Kunden durch personen-bezogene Werbung? "Apple currently brings in roughly $4 billion from advertising and is forecasted to bring in as much as $30 billion by 2026". Das geht nur durch extremes Datensammeln - der velinkte Beitrag ist lesenswert für alle, die glaub(t)en, dass Apple 'anders sei'.

|

Ein Buch, das die "Mechanik" der Weltgeschichte gut erklärt

|

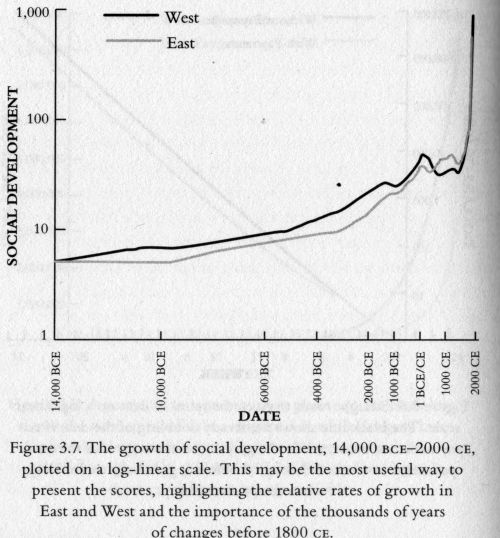

| Grafik aus dem Buch von Ian Morris zum sog. development index in China und im Westen |

Ian Morris: "Why The West Rules - For Now" - The Patterns of History and what they reveal about the Future

vermutlich auf deutsch (aber wohl nur antiquarisch) als Wer regiert die Welt? Warum Zivilisationen herrschen oder beherrscht werden

Das ist für mich quasi eine Fortsetzung von Jared Diamond: "Arm und Reich - Die Schicksale menschlicher Gesellschaften".

Jared Diamond zeigte auf, warum Geographie und die Zahl der domestizierbaren Pflanzen und Tiere den Reichtum des Nordens und die Armut des Südens sehr gut erklärt. Ian Morris hingegen geht weiter: er baut darauf auf und untersucht an Hand eines "Zivilisationsindex" wie sich das Auf und Ab zwischen dem Westen (die meiste Zeit repräsentiert durch den sog. 'Nahen Osten') versus dem "wirklichen" Osten des eurasischen Kontinents (primär China) entwickelt hat.

Morris zeigt, dass der 'Westen' auf Grund von Geographie, Fauna und Flora um ca. 12000 v.Chr. mit einem guten Vorsprung startete, sich rund um Christi Geburt Ost und West (Mittelmeerraum) ähnlich gut entwickelten, dann aber der Osten ab ca. 500 n.Chr. einen guten Vorsprung herausarbeitete, den der Westen erst im Rahmen der Industrialisierung (u.a. mit Kopierarbeit) aufholen konnte und dann die am Atlantik grenzenden Länder sich auf Grund des ab ca. 1490 technologisch schiffbaren Atlantiks mit den Edelmetallen, die sie in Amerika zu raubten, es zu viel Reichtum gebracht hatten. Denn für diese Edelmetalle aus Amerika gab es in China eine starke Nachfrage, die der Westen zu seinem Vorteil ausnutzen konnte.

Außerdem half den europäischen Staaten, dass sie auf Grund der Übernahme des Schwarzpulvers aus China und ihrer eigenen starken Weiterentwicklung von Schusswaffen (auf Grund der ständigen innereuropäischen Kriege bestand dafür sehr viel Anreiz) alle anderen Gebiete der Welt bei Militärtechnik überholen konnten. Dadurch entstanden ca. 400 Jahre, in denen der Westen die Welt beherrscht hat. Zuletzt spekuliert der Autor über die mögliche Zukunft.

Für mich ein tolles Buch: Endlich ist Geschichte mal mehr als eine Aufzählung von Personen und Ereignissen.

Auf meiner anderen Website habe ich noch mehr Bücher zu Geschichtsanalysen verlinkt.